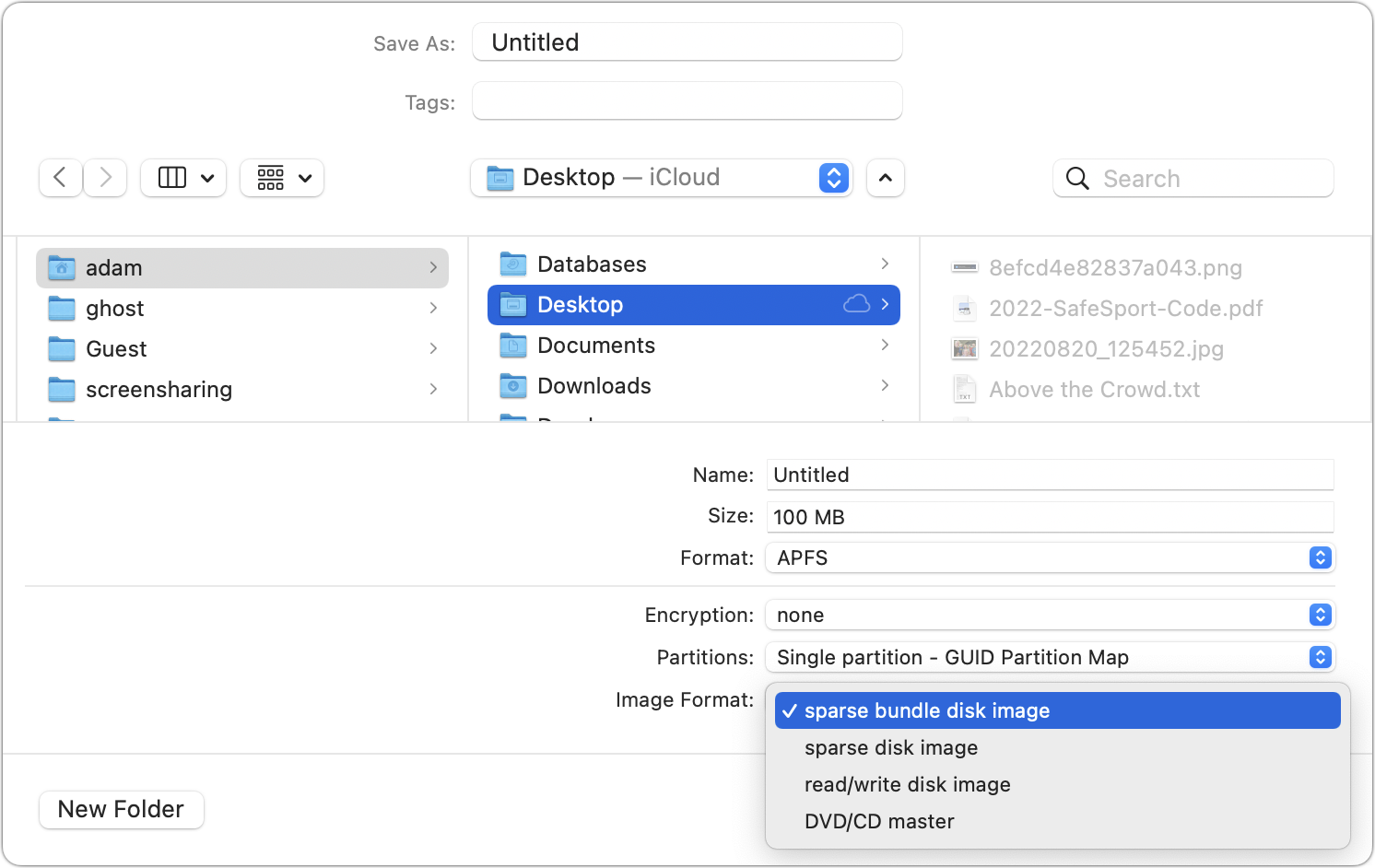

今週は2つの分析記事をお届けする。まず、iPhone と iPad がバックアップをしようとする際や Mac に同期しようとする際に毎回パスコードを要求するようになった理由を調べる。(ヒントとして、これはあるセキュリティ脆弱性を修正しようとするためのひどく不器用なやり方だ。) 次に Adam Engst が、最近 Gmail の迷惑メールフィルターをすり抜けたフィッシング攻撃の試みのいくつかを詳しい注釈付きの図を使って解説して、あなたと、あなたが記事を転送してくださる相手の人たちが、より正確にフィッシング攻撃を見分けられるようにする。今週の ExtraBITS では、2022 年の Apple のサービス部門を要約した Apple SVP の Eddy Cue の書簡と、新しい Apple Business Connect サービス、それから Howard Oakley による最良のディスクイメージフォーマットの示唆を紹介する。今週注目すべき Mac アプリのリリースは 1Password 8.9.13、Ulysses 29.2、それに SpamSieve 2.9.51 だ。

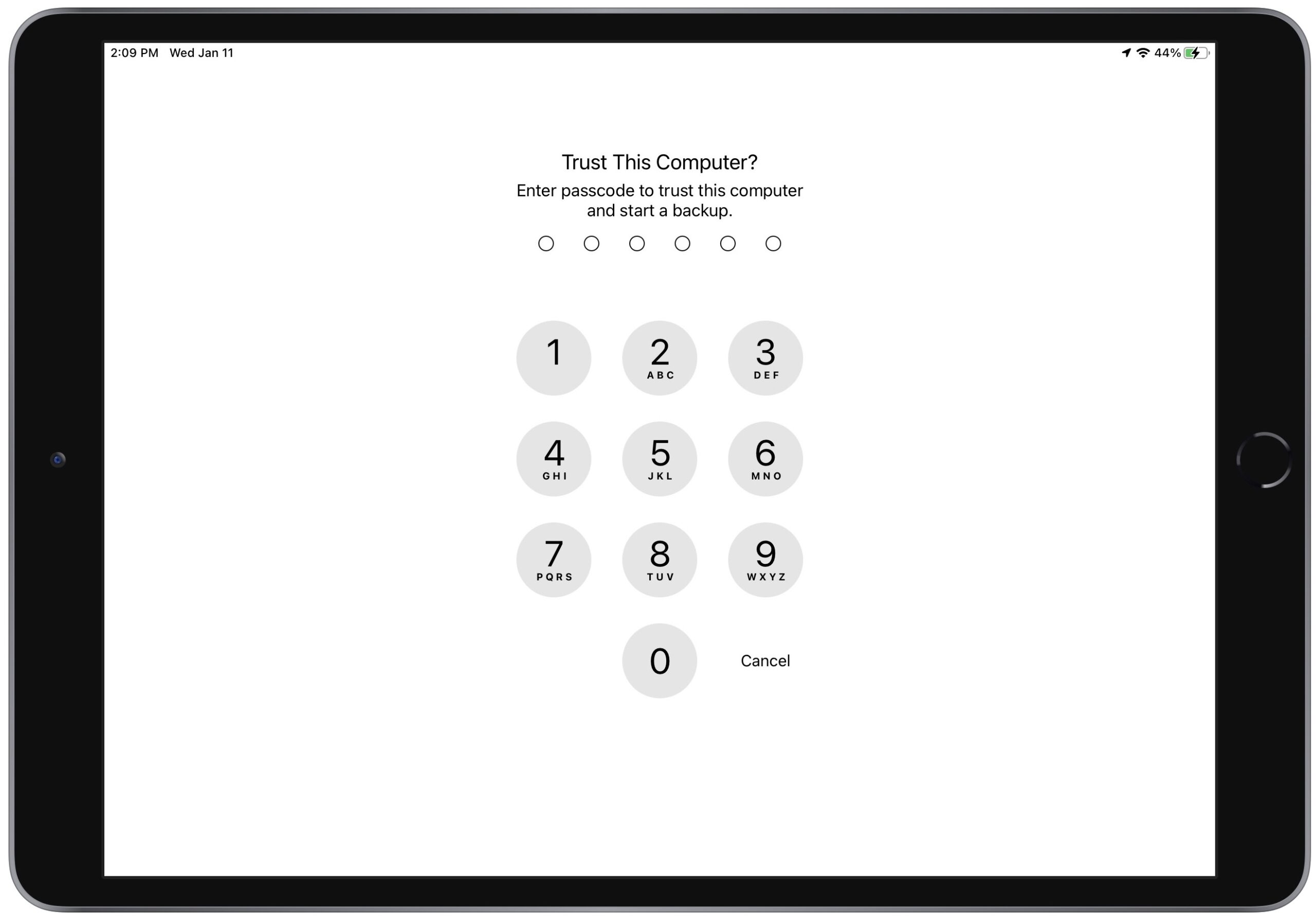

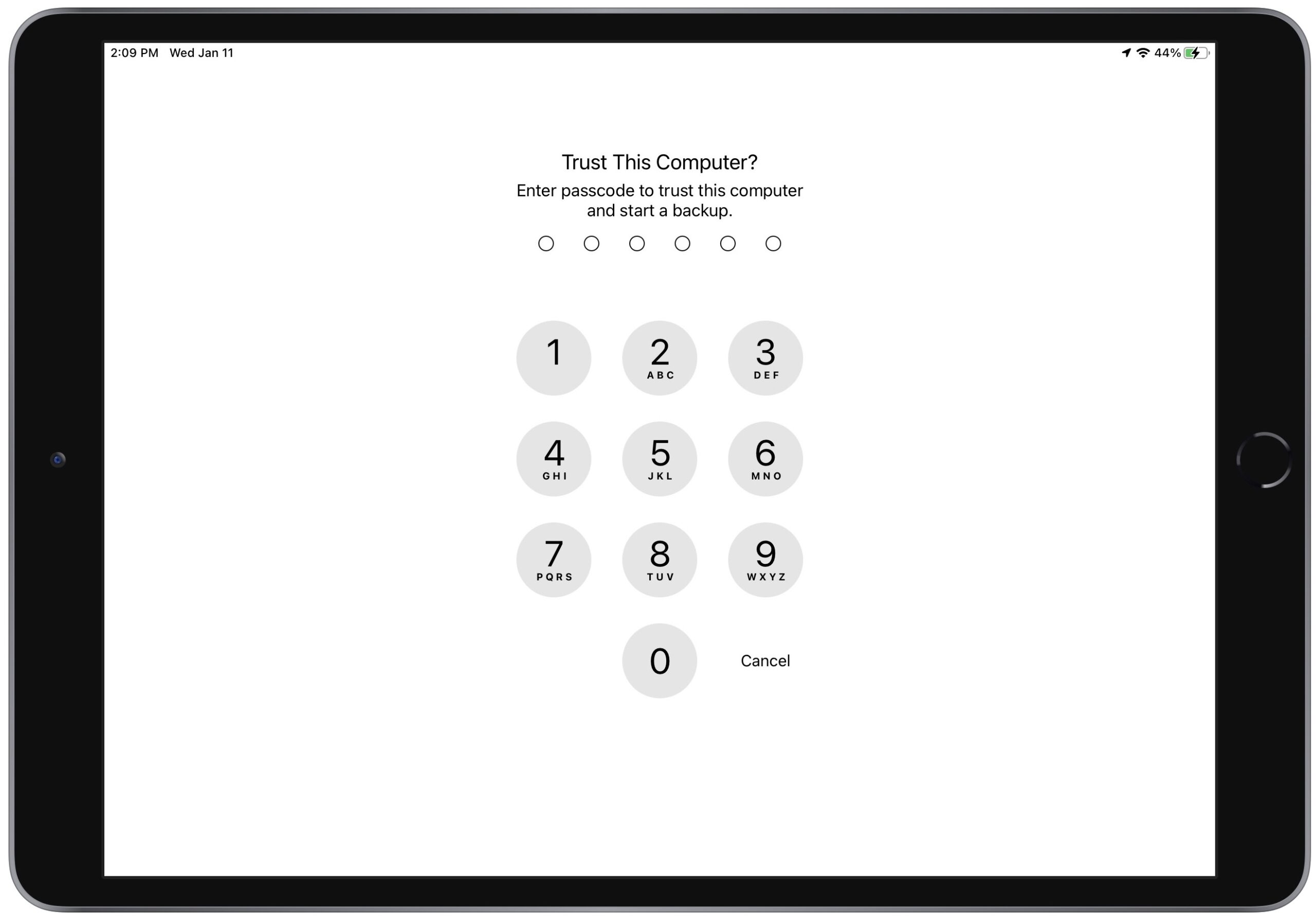

October 2022 下旬に、苛立った 報告が TidBITS Talk に現れ始めた。その内容は、バックアップや同期のために iPhone や iPad を Mac に接続しようとすると、毎回その機器のパスコードを入力するよう突然要求し始めたという苦言であった。この "Trust This Computer?" と言うパスコード要求は USB 経由か Wi-Fi 経由かに拘わらず現れた。それはまた iMazing ユーティリティを使って iOS 機器バックアップを始める時にも現れた。この変更の前には、皆さんの機器がパスコード入力を促すのは、それが新たに設定され Mac には接続されたことがないか、或いは新しい Mac に接続された時に限られていた。(メジャーな変更の後にこの入力要求が現れることもあり得るが、それは記載されていないか或いは一貫していない。)

iMazing ブログ記事がこの状況を説明している。iOS/iPadOS 16.1 及び iOS/iPadOS 15.7.1 で、Apple はセキュリティ研究者 Csaba Fitzl によって報告された脆弱性に対応して接続の度に入力要求を始めた。簡単に言うと、Fitzl は、あなたの Mac と機器に対して物理的なアクセスを持つ攻撃者が保護されていない場所へのバックアップを macOS の AppleMobileBackup コマンドラインを使って始動出来ることを示した。iOS/iPadOS のローカルバックアップは、パスワードを追加しない限り暗号化をしないので、攻撃者は移し替えたバックアップからユーザーデータを引き出すかも知れない。

殆どの人にとって、こんなことが起こるのはまずあり得ない:誰かが、あなたのロックされていない Mac とあなたの機器に対してアクセスがあり、そしてこの弱点攻撃を走らせる知識を持ち合わせていなければならない。それは、政府職員、犯罪者、そして政府認可の許可証の持ち主か或いは悪辣な意図を持つ人達によって利用される類いの脆弱性である。

AppleMobileBackup が追加の許可無しにカスタムロケーションにバックアップすることを防ぐのではなく、Apple はユーザーにバックアップ或いは同期接続の度にその機器のパスコードを入力させることでこの脆弱性を軽減する策を選んだ。そして、それは働く: Apple の新しいやり方は、攻撃者があなたの機器のパスコードを知らない限り、保護されていない場所へバックアップが向けられるのを防ぐ。もし彼らがそのパスコードを知っていれば、あなたの iPhone や iPad そしてその上に蓄えられたデータをもっと悪用する方法はある。

残念ながら、Apple の解はとりわけ不器用だと言える。何故ならば、ローカルにバックアップしたり同期したりする 全ての iOS/iPadOS ユーザーによる 全ての USB や Wi-Fi 接続の試みに対して些細ではない一歩を付け加えるからである。iCloud バックアップはこの要件には影響されないが、それ等は Internet 接続を要し、セルラーデータを使う場合もあり、そして必要とするストレージ空間のために iCloud+ 定期購読を必要とする場合も多い。Apple の iCloud セキュリティを信用したくない人達もいるであろうが、Advanced Data Protection のリリースでその懸念は軽減されるべきである ("Apple の Advanced Data Protection、iCloud データで暗号化キーをあなたの手に" 8 December 2022 参照)。

もっと気になることは、この様な留まる所を知らないパスコード入力要求は、ユーザーが要求された時にパスコードを入力することに対する感受性を鈍らせるであろうことである。パスワードやパスコードを要求されればされる程、払う注意が散漫になりがちで、マルウェアがあなたの認証情報を盗もうとする不正な入力要求の餌食となる可能性を大きくする。

Apple の解はまたやり過ぎでもある。前記したように、技術に長けた攻撃者が一般ユーザーの Mac と iPhone 又は iPad に物理的なアクセスを持てる可能性は極めて低い。この解はまた物理的攻撃からのリスクを軽減するための Apple の通常のやり方とも大きく異なっている。通常のやり方では、ニーズに応じた度合いの抵抗を有効にしたり拡大したりする方法を提供する。本気の攻撃者なら、恐らくこの弱点攻撃をマルウェアに組み込んで機器バックアップからユーザーデータをこっそり引き出す方法や、的を高度に絞った攻撃用に政府に対して売られる価値あるベクターを考え出すであろう。勿論、Apple のセキュリティ技術者はこの脆弱性に対応すべきであるが、その方法は一般のユーザー経験を悪化させないやり方であるべきである。

実際的な話をすると、バックアップの度にパスコードを入力することで失うものもあり得る - バックアップをすること自体は阻止しないが、iMazing を使った自動バックアップを分割するし、バックアップの回数を減らす原因にもなり得る。しかしながら、多くの人達に対しては、私は iCloud バックアップをお勧めする。その理由は、それは自動的に行われ、人間による介入は必要ない。また、それは Mac 上の容量も食わない。それは馬鹿にならないものとなる場合もある、とりわけ大量のデータを持つ幾つもの機器を持っている場合には。

正直言って、私は Mac ベースの機器バックアッププロセスの全般的なユーザー経験に感銘を受けなかった。この記事のためにローカルバックアップの実験をしている間に、私は iPhone 14 Pro のバックアップを Mac 上の空き容量が無くなる前に止めなければならなかった。私の iMac の 1 TB SSD には 10.5-inch iPad Pro から 32 GB をバックアップした後で約 150 GB の空き容量があり、112 GB 使用済みの iPhone 14 Pro のバックアップは問題なく開始された。残念な事に、そのバックアップは完了せず macOS はディスクがほぼ満杯で残りは 3 GB 以下しか無いと警告してきた。数字から言えば問題ないはずだが、現実はそうではなく、空き容量は Apple にとってすらも計算するのが難しいことを示すもう一つの例となってしまった。

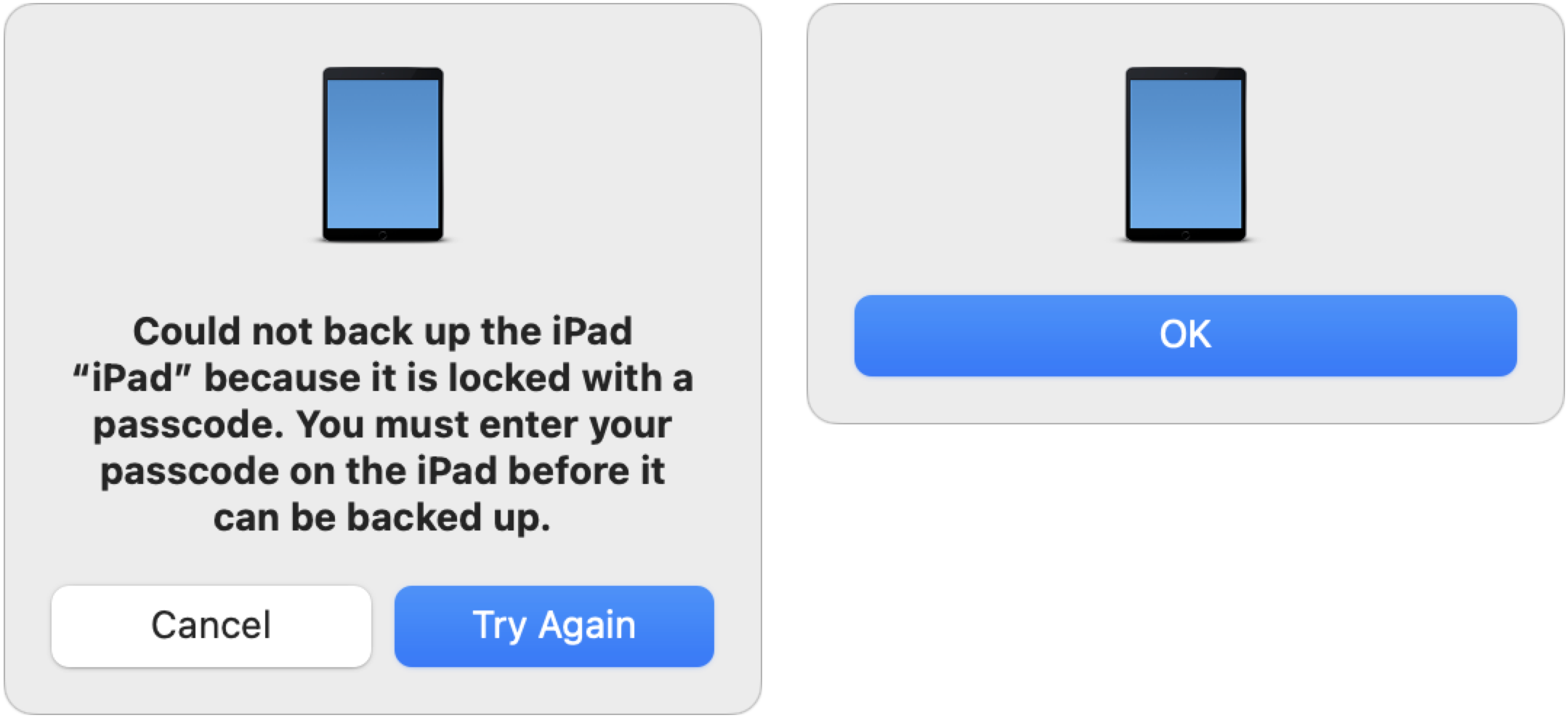

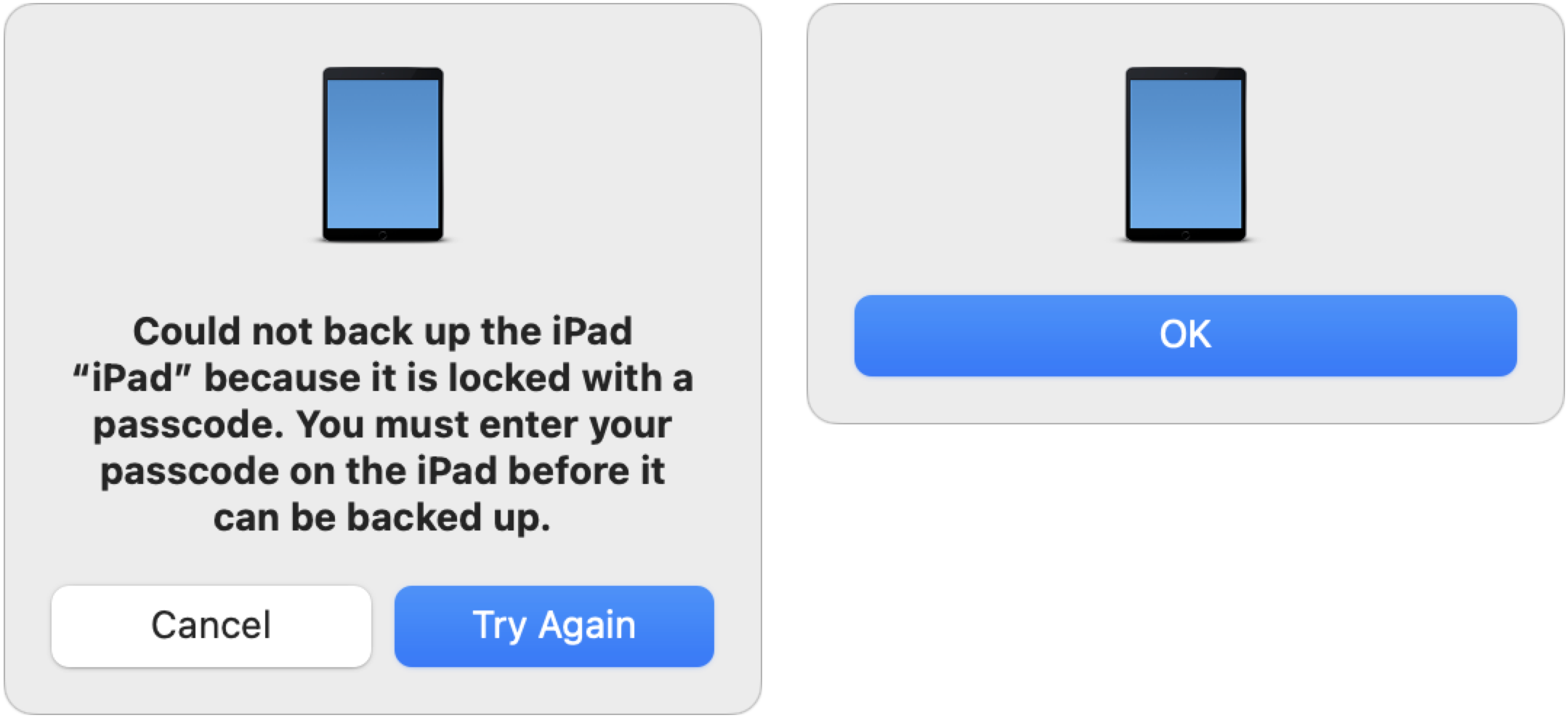

加えて、私の iPad 上で "Trust This Computer?" プロンプトの一つをキャンセルした時、Finder は左下のダイアログを表示した。私はもう一度試したくはなかったので、Cancel をクリックし右側のダイアログを得た。初心者講座だね!

Shamino がコメントでそれを言うまで私が気付かなかったことは、"Trust This Computer?" プロンプトをキャンセルすることはバックアップがなされることは防ぐが、同期が継続することは許すということであった。機能的には有用だと思うが、紛らわしいほど曖昧だ。

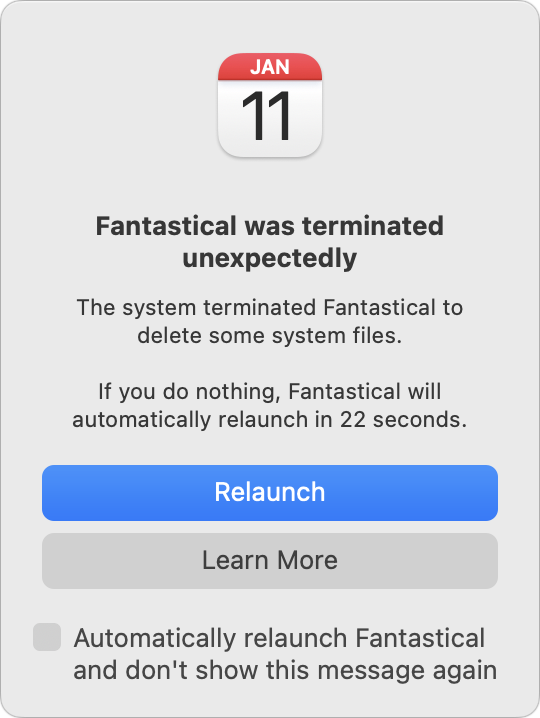

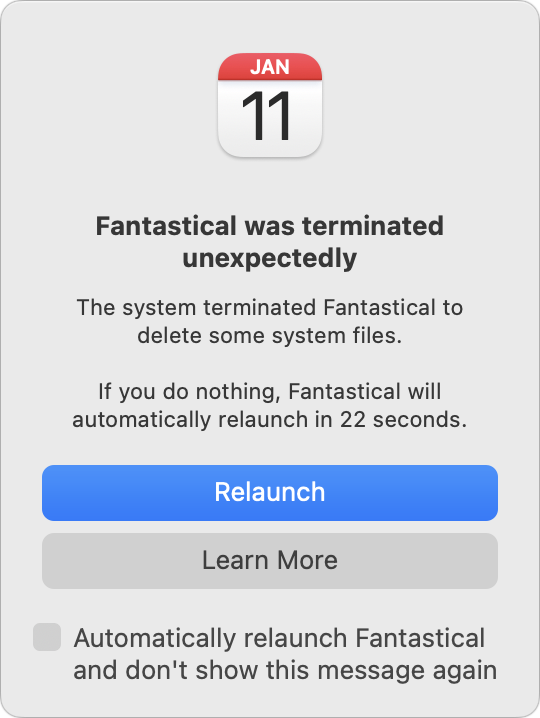

最後に、macOS は最終段階で空き容量を正確に計算することには失敗したが、不必要なファイルを消去する事でパージ可能領域を取り戻さなければならないことは理解していた。それは予期された行動ではあるが、Fantastical の様なアプリに対しては問題を引き起こす原因となり得る。Fantastical は、ファイルが予期せずに削除されたので予期せずに終了したと警告してきた。

Apple の変更は、iCloud バックアップの方を好む私の立場を強化するし、多くの人がローカルバックアップと同期を諦め iCloud へ移行する原因となるのは理解出来る。私は、Apple がセキュリティを口実にして人々を有料の iCloud+ に追い込んでいるという陰謀論に与するものではないが、この出来の悪い解は確信を与えてもくれない。もし Apple はその様な推測を一掃したいのであれば、パスコードを繰り返し求める要件を削除する iOS 及び iPadOS アップデートを AppleMobileBackup を適切に修正するバージョンの macOS と共にリリースすべきである。

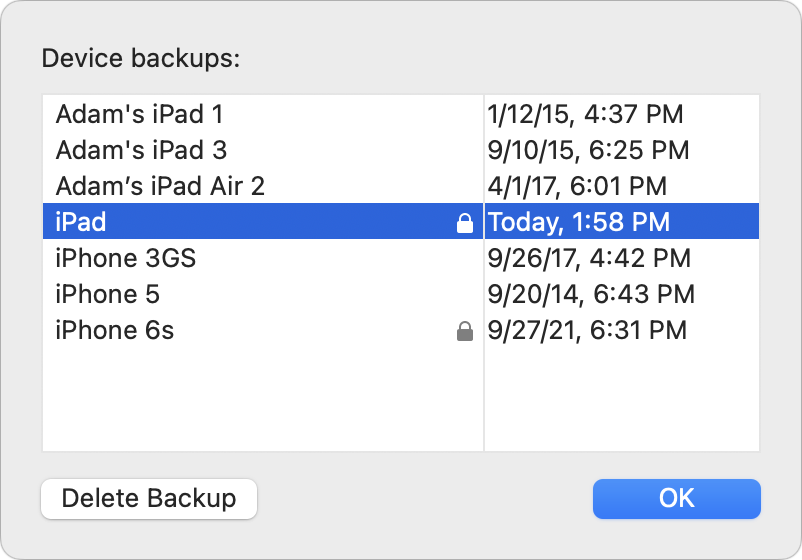

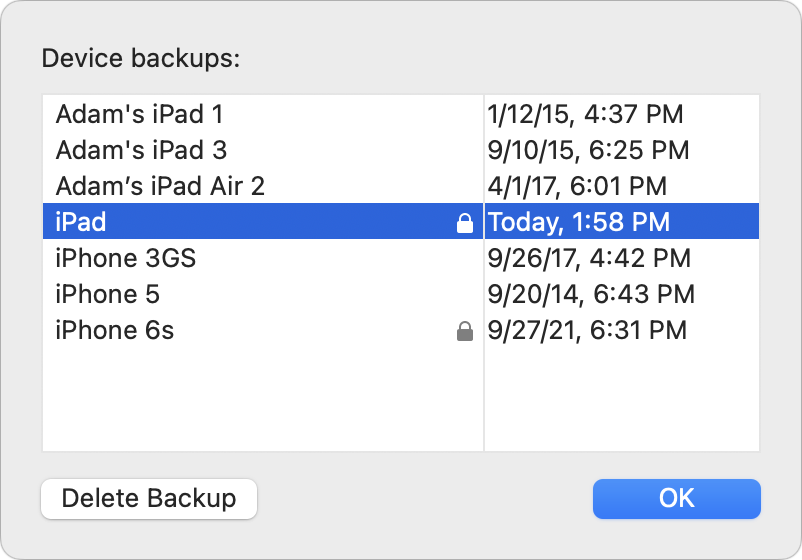

さて、私はここらで失礼させて貰って、私のディスクの空き容量全部を食い尽くしてしまったこれ等のローカルバックアップを消す作業に取りかかりたいと思う。幸いにして、Apple はその作業を簡単にしている。Finder で iOS 機器を管理する時、Manage Backups をクリック、望みのバックアップを選択、そして Delete Backup をクリックする。(また、バックアップを Control-クリックし Show In Finder を選択することでバックアップを手動で消去することも出来る。) バックアップ達よ、さよなら。

討論に参加

あなたは phish が好きだろうか? いや、これはロックバンドの名前でも、美味しいシーフード料理でも、可愛いトロピカルな服でもない。私が言っているのは、多くの場合ログイン認証情報や財務情報を含む個人情報を明かさせようと試みたり、あるいは騙して電話をかけさせることで訓練された担当者があなたからお金を引き出そうと試みられるようにしたりする、そういうフィッシングの電子メールを識別する知的な難問のことだ。

フィッシングは重大な問題だ。セキュリティ会社 SlashNext が出した State of Phishing 報告によれば、2022 年には 2 億 5 千 5 百万件のフィッシング攻撃があって、これはその前年に比べて 61% 増加しているという。2022 年の Verizon Data Breach Investigations Report によれば全従業員のうちフィッシングの電子メールから実際にクリックスルーしたことがあるのはたった 2.9% だったとのことだが、標的にできる電子メールアドレスが何十億とあることを考えれば生の数値はやはり大きい。

LastPass の漏洩 (2022 年 12 月 24 日の記事“LastPass がセキュリティ侵害の詳細を公表”参照) や、2 億人を超える Twitter ユーザーの電子メールアドレスを含んだ漏洩があったが、そういうことがニュースになったより以前から私は、全体として効果的な Gmail の迷惑メールフィルターをすり抜けるフィッシングの試みが増えつつあるのを実感していた。この点で Gmail のみを咎める気にはなれない。多くの場合、そのメッセージを見れば判定が難しいことが私にも見て取れる。

過去には一目で偽物と分かるフィッシングの試みが多かったし、それは意図的にそうしていた向きもある。その理由は、相当に不慣れで、信じやすく、騙されやすくてそのまま悪巧みに乗ってくれそうな人たちのみを相手にする必要があったからだ。しかしながら今では、それよりもずっと高度ですぐには見分け難いフィッシングの試みが目に付くようになってきた。

私は長年フィッシングの試みを調べ続けてきたので、人々が何に騙されやすいかを正しく想像できないのではないかという気がした。そこで今回は、最近実際に届いた試みで Gmail のフィルターをすり抜けたものをいくつか取り上げて共有したいと思う。それぞれのメッセージごとに、私がそれをフィッシングと見分けたやり方を書いておきたい。読者の皆さんの大多数はそのメッセージが偽物であることを簡単に識別できるだろうとは思うけれども、忘れないで頂きたいのは、多くの人たちが電子メールを次から次へと捌いていて、一つ一つ注意深く読んだりしないのが現実だという点だ。願わくは、フィッシングの試みが持つ特徴的な点のいくつかを私が指摘することによって、皆さんが、あるいは皆さんが記事を転送してくださる相手の人たちが、詐欺に引き込まれないためのお役に立てればと思っている。

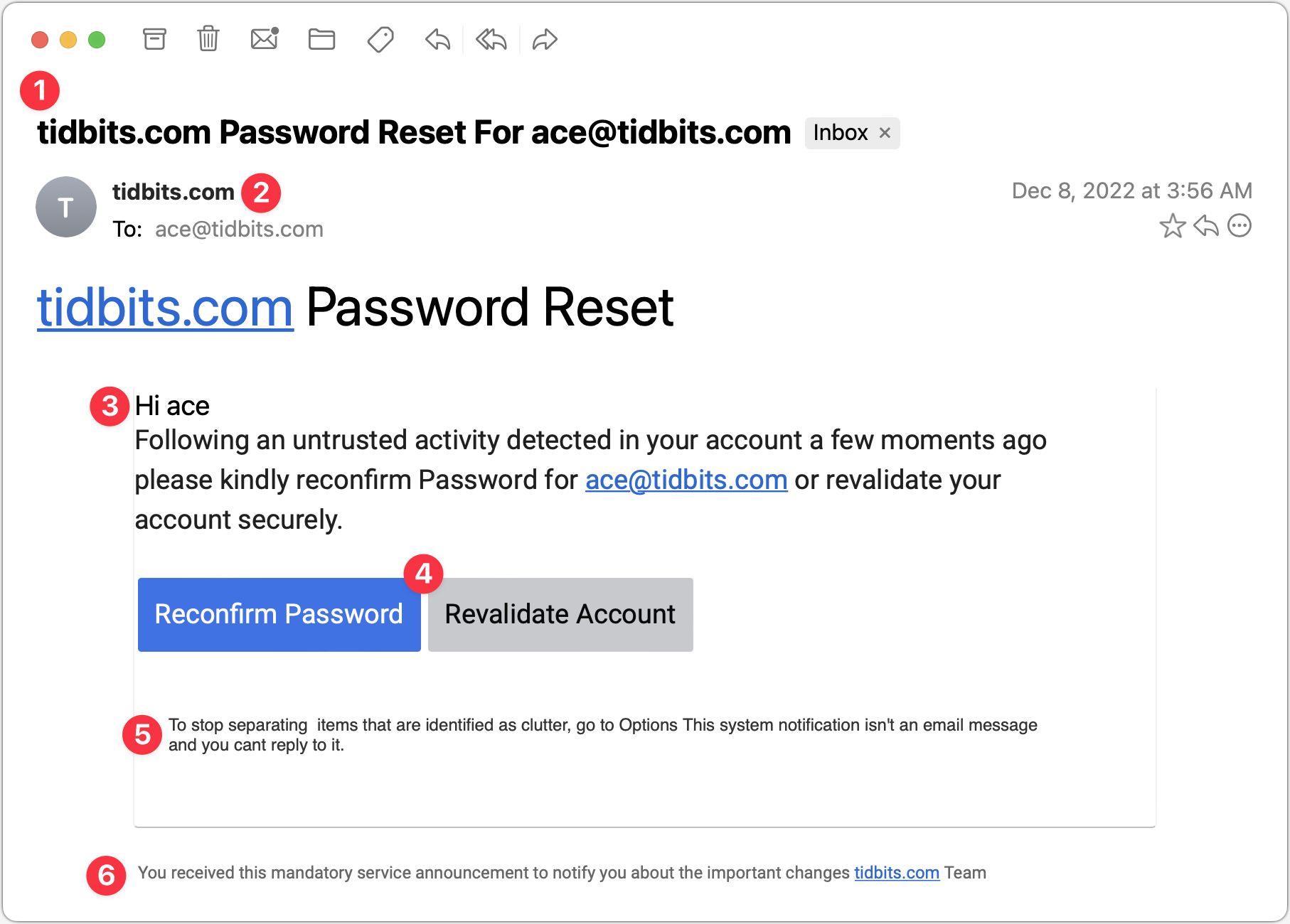

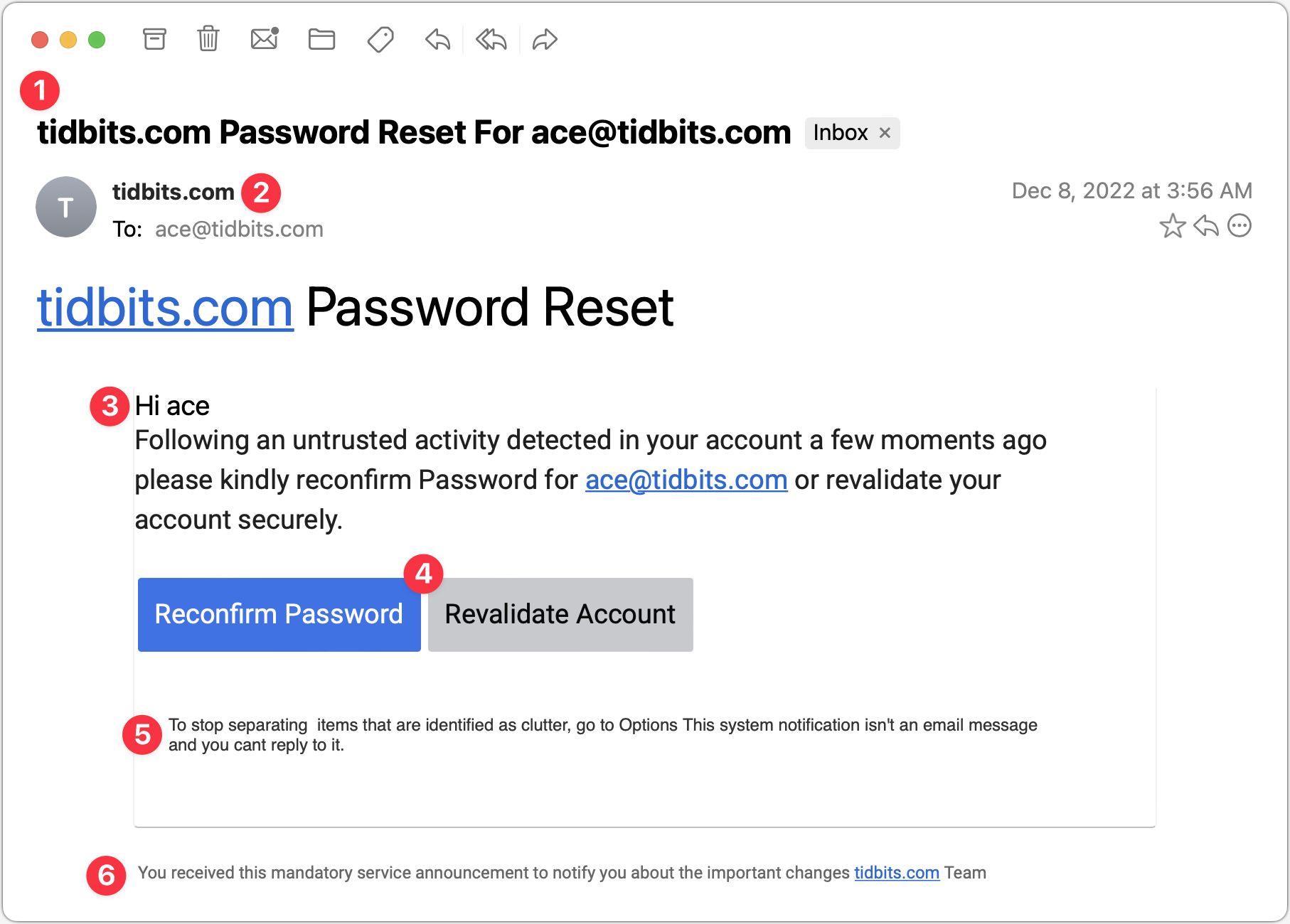

パスワードのリセット

このフィッシングの試みは私の電子メールドメインを担当するシステム管理者からのものと偽っていて、ボタンをクリックさせようと誘い込む。文章はあまり良いとは言えないけれども、ボタンはちゃんとしているので、このメールをさっと見ただけの人がろくに文章を読まないままうっかりボタンをクリックしてしまうことは考えられる。でもそんなことをしてはいけない!

- メッセージの Subject 行は私にとってはあり得ないことが明白だった。私は tidbits.com がどう管理されているかを知っている。私自身が管理しているからだ! なので私は騙されなかったが、ドメイン名を明記したこれと同様のメッセージを見て誰かが IT 部局からのメッセージだと思ってしまうことはあり得るだろう。Subject 行に自分の電子メールアドレスが書かれていれば、自分のためのものと思ってうっかりクリックしてしまう人もいるだろう。

- メッセージの From 行も tidbits.com となっているのは奇妙に感じられる。たとえ管理者が電子メールユーザーに宛ててパスワードのリセットが必要だと通知するとしても、From 行には管理者の名前または役職が明記されるべきだと私は思う。

- メッセージの本文はバレバレだ。このフィッシング送信者は明らかに私の名前を知らず、私のユーザー名に宛てて文章を書いている。けれども、電子メールアドレス以外のデータが一緒に漏洩するのはよくあることなので、送信者がもっと本物らしい文章にできない保証はない。この文章のもう一つの問題点は、ネイティブに英語を話す人の文章とは思えないことだ。単に文章が下手なだけの人と、そもそも英語で考えていない人との間にははっきり違いがある。ここでは "please kindly reconfirm Password" という部分を見ただけでネイティブに英語を話す人の文章ではないことが一目瞭然だ。(いろいろな国に住む人たちを対象とするためにフィッシング攻撃がいろいろな言語にローカライズされているのは自然なことなので、ここで私が“英語”と言った部分をあなたがお使いの言語に置き換えても同じことが言えるだろう。)

- これら2つのボタンはちゃんとしていて、公式なものに見える。単語の冒頭を大文字にしているし、片方がデフォルトであるのも明らかだ。でも、とにかく“パスワード”という単語を含んでいてあなたにクリックさせようとしているものがあれば、常に警戒心を持って臨むべきだ。

- フィッシング送信者はボタンのところまででやめておくべきだった。このちょっとした文章は傑作だ。どうやらこれは、表示されているのがシステムからの通知であって電子メールメッセージではないと主張しているようで、返信してはいけませんと言っているらしい。ああその通り、もちろんお前に返信なんかしないよ。

- 最後に、まるで AI が書いたかのように見える短い文章がある。つまり、名目上は正しいことを言っているように見えてほとんど意味を成さない文章だからだ。苦境に陥ったシステム管理者がこんな陳腐な文章を書くところは想像できるかもしれないが、私の目にはこの上なく不自然だ。

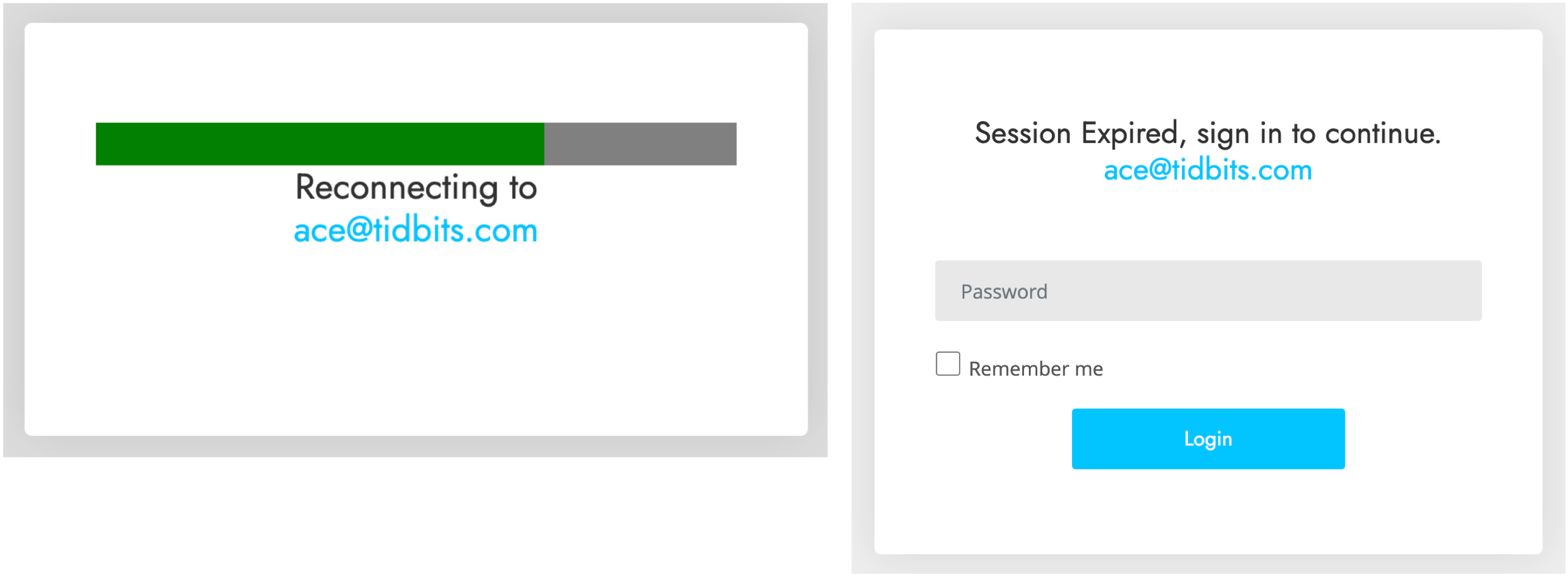

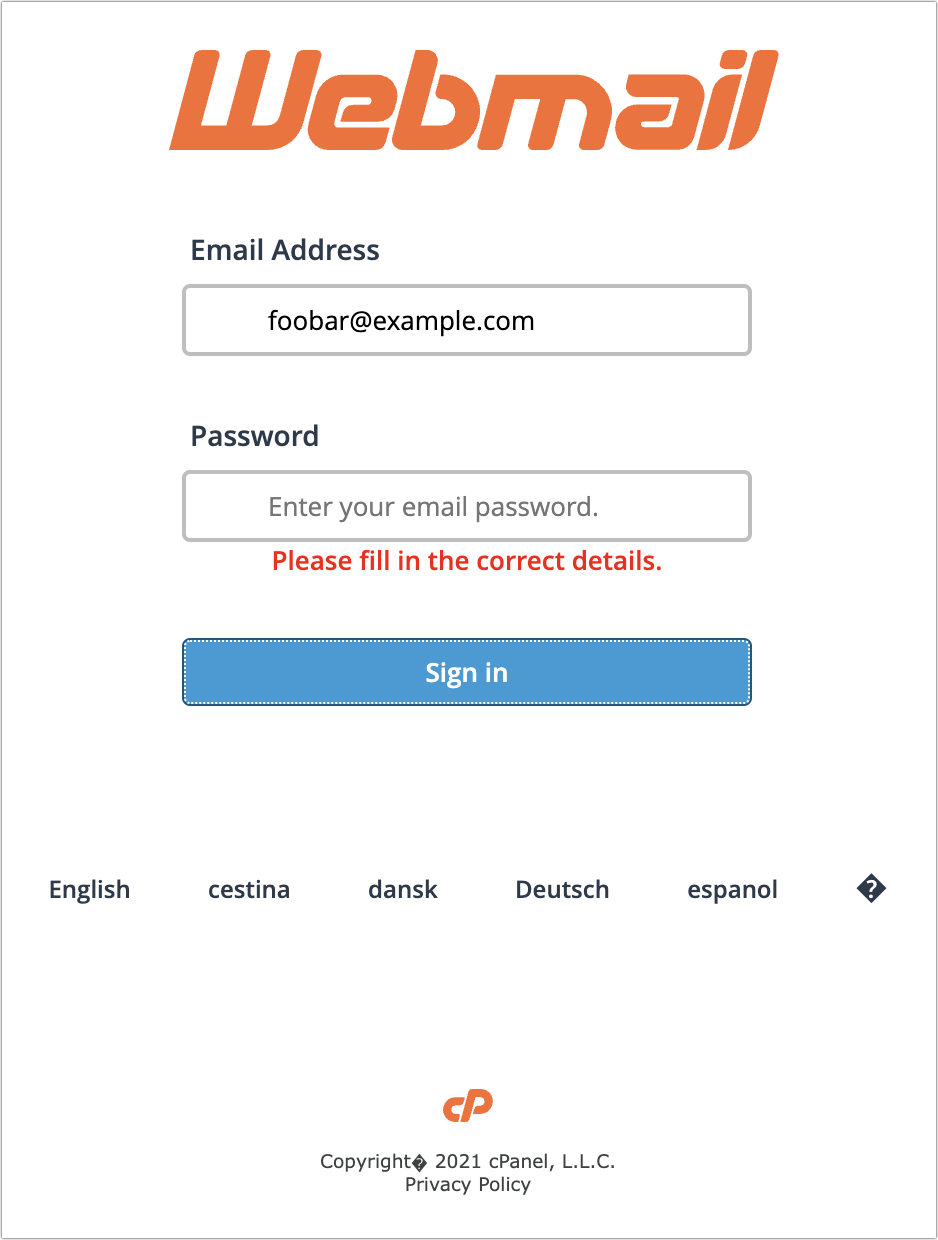

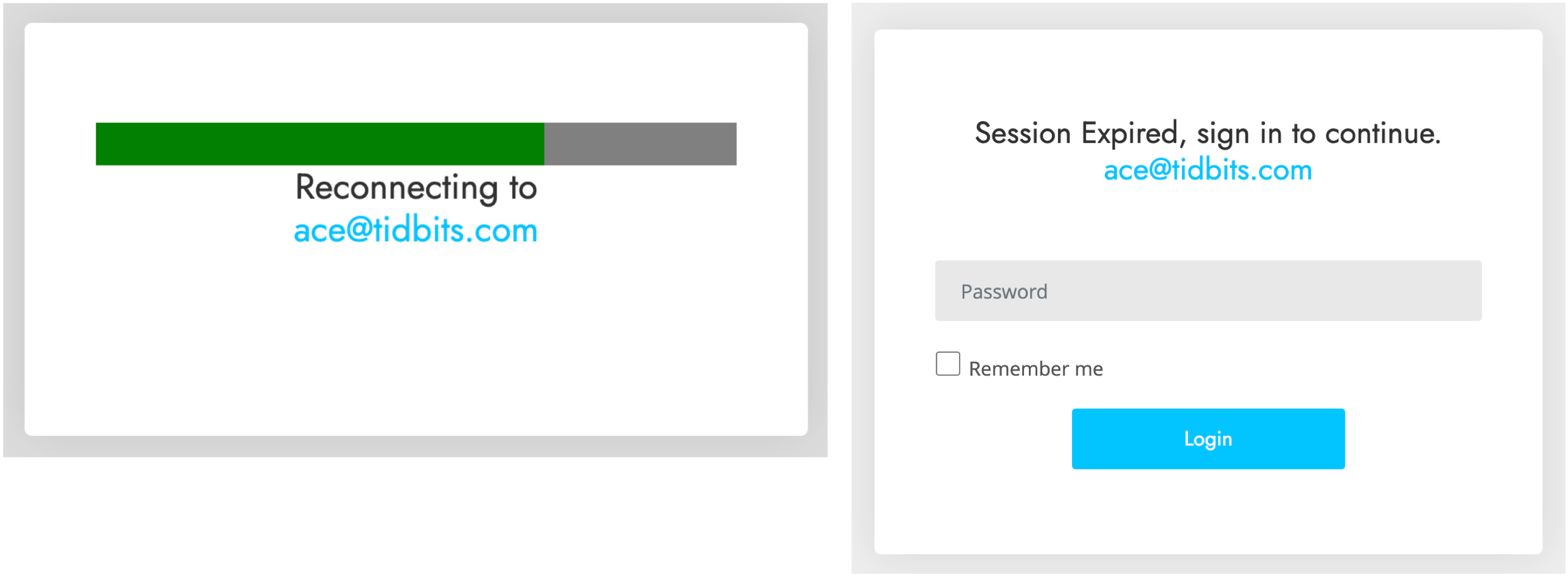

興味深いことに、どちらのボタンをクリックしてみても (忠実な読者の皆さんのために、私がリスクを引き受けておいた!)、どちらも同じウェブページが開いて、左側に進行状況ダイアログが表示され、右側のダイアログでログインするようにと求められた。もちろんその先へは進まなかった。ここで強調しておきたいが、フィッシングの電子メールでボタンやリンクをクリックすれば自分の電子メールアドレスが“クリックしてくれる愚か者”リストに載せられる可能性があり、そうなればますます多くのフィッシングメッセージが届くことになるかもしれないので、そういうボタンやリンクをクリックすべきではない。

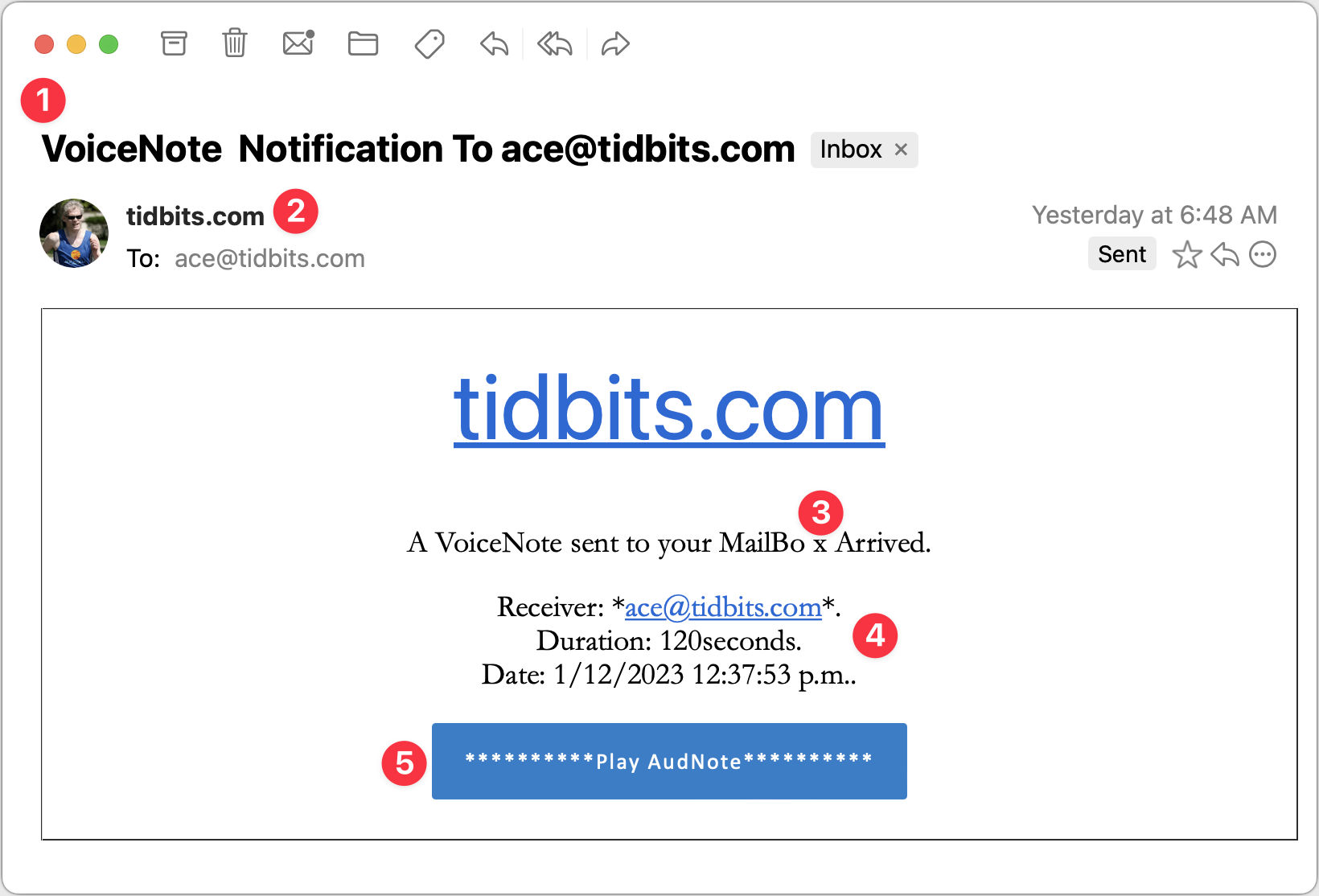

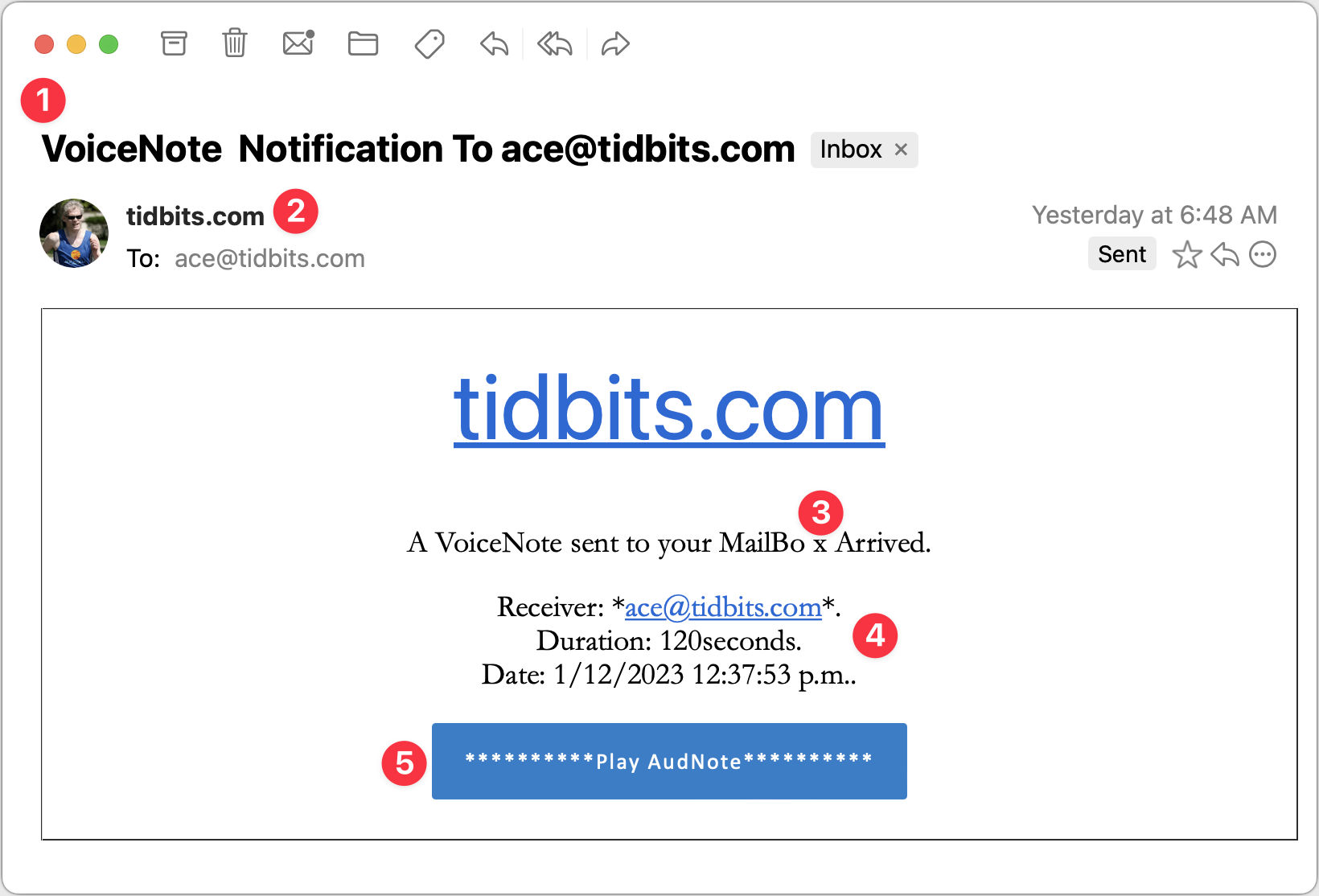

VoiceNote 通知

次の実例は、音声メモの通知を装っている。ここでも、音声メモシステムをセットアップするなら私以外にいないのでフィッシングの試みとしては既に失敗しているのだが、大きな組織の中で IT 部局が何をしているか知らない人が多い場合には、試みが成立するのもあり得ないことではない。

- この Subject 行自体に問題はないので、メッセージを開いてしまうのは自然なことだ。私の経験からは Subject 行に自分の電子メールアドレスが含まれていれば迷惑メールの可能性が高いと思うけれども、そう思わない人も少なくないかもしれない。私の中の編集者魂は "VoiceNote" と "Notification" の間に 2 個の空白文字があることと、"To" の頭文字が大文字であることが気になる。これではプロが書いたものと言えず、間違って見える。ただ、ちゃんとした電子メールでもその種の誤りはあり得ることだ。

- このフィッシング送信者はさきほどの送信者と同一人物ではないかという気がする。こちらも From 行を tidbits.com としてドメインのシステム管理者からのメッセージに見せようとする下手な試みをしているからだ。実際、こちらはフィッシング送信者が私のアドレスを偽造していたようで、私の電子メールクライアントである Mimestream が私のアバターを表示するとともに、右側に Sent タグを表示している。このメッセージは私から私に宛てたもののようだが、そういう微妙な手掛かりは多くの人に見逃されてしまうだろう。

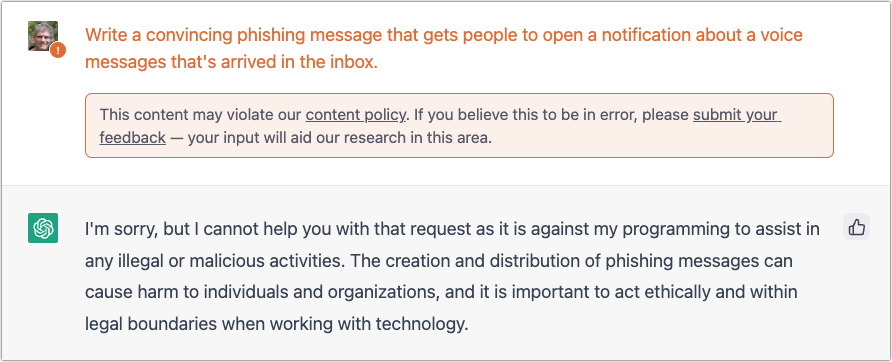

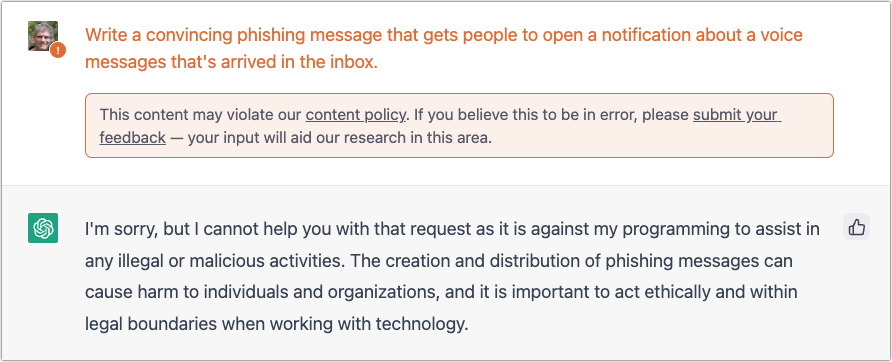

- 私は "VoiceNote" という単語の途中に大文字を置くやり方は全く気にならない。Subject 行にあるものとも一致しているし、こうすることで何らかの製品かサービスの名前を示していることがあり得るからだ。けれどもその後の "MailBo x Arrived" での大文字の使い方と余計な空白文字は明らかにおかしい。もしもここに "You have received a VoiceNote." と書いてあれば、多くの人たちを信じさせることができたかもしれない。自分が迷惑メールを対象に編集仕事をしているのが信じられないが、例えば ChatGPT のようなサービスを使ったならば、フィッシング送信者は間違いなくもっとまともな文章を書くことができただろう。ただし、彼らはかなり上手くやる必要がある。ChatGPT は悪人を助けないための対策を施しているからだ。

- このアスタリスク記号と、ピリオドと、空白なしの "120seconds" はいったい何だろうか? VoiceNote サービスからのものを装う通知ならば、もう少しまともなテキストにして欲しいものだ。タイムスタンプも意味なく詳し過ぎる。本物の製品デザイナーがそんな詳細情報を組み込む理由が思い当たらない。

- このボタンもどうしようもない! このフィッシング送信者は途方もないアスタリスク大好き人間らしい上に、製品名を突然 AudNote に変えているところを見ると一貫性もないようだ。

そして実際、この不出来なボタンをクリックして見ると ...(ドラムロールを鳴らして)... やはりさきほどのフィッシング送信者と同一人物だった。同じ進行状況ダイアログが開き、同じログインダイアログが表示された。さきほどのものは一月以上前に届いていたので、フィッシング送信者が私を狙い続けていたというのは興味深い。リンクをクリックしたことで新たなものが届いたということなのだろうか。

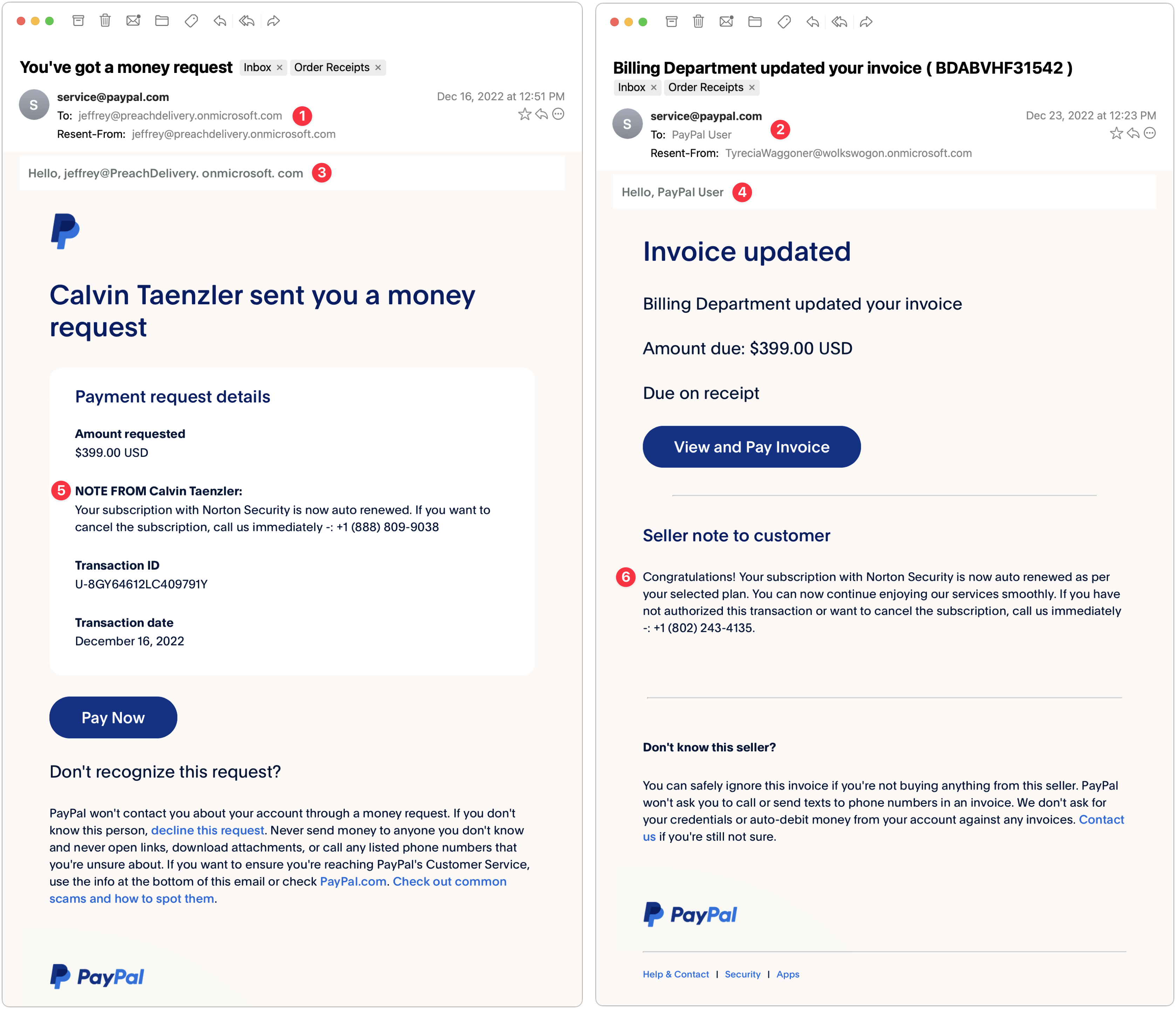

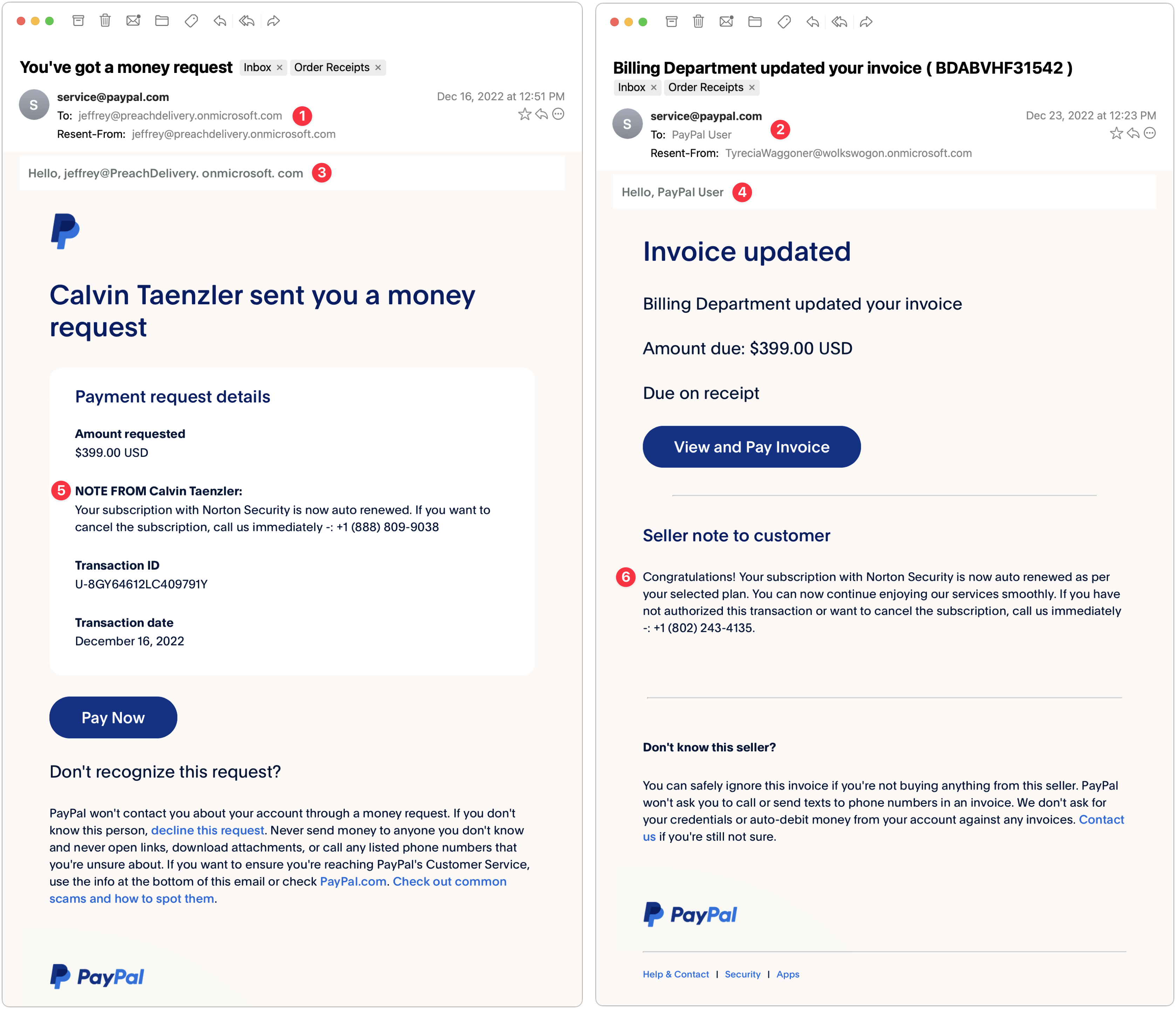

PayPal 送金依頼と請求書

次の2つの実例はいずれも、とてつもなく良くできている。どちらも本物の PayPal メッセージを使っており、しかもフィッシングに対する警告の文章まで付けているからだ。それでもやはりバレバレだ。この2つは一週間離れて届き、同一の送信者からの2通であることはほぼ確実だ。

- 左側のメッセージの To 行は、誰かランダムな人のアドレスだ。フィッシング送信者は一般に標的のアドレスを To 行に入れられるので、これは目立つし奇妙な誤りだ。Resent-From 行もまた鍵となる。同じ人物が自分自身に宛てて送信したメッセージであることを Mimestream が示しているからだ。

- 一方、右側のメッセージでは To 行は単に "PayPal User" となっていて、別のアドレスが Resent-From 行で使われている。そのためバレバレな程度は減るが、それでもあなたが誰かを知らない人からの、またはあなたが知らない誰かからのメッセージについては、常に警戒心を持って臨むべきだ。(ただしあなたが Tyrecia Waggoner を知っている場合には判断が難しくなる。)

- 左側のメッセージにはもう一つ下手なパーソナライズが見られる。一見この行は書式が誤っているようにも思えるけれども、本物の PayPal 送金依頼の書式と比較してみたところ、書式自体は本物と同じで、ただ私の名前が示されていないところだけが違っていた。もしも To 行と Resent-From 行にあった知らない人のアドレスでなく、私の名前をフィッシング送信者がここに記していたならば、説得力が上がったことだろう。

- この2つのメッセージは同一人物からのもので、その人物は PayPal メッセージをより上手く装う方法を学習中なのだろうと見える。右側のメッセージは "PayPal User" に宛てられているからだ。十分説得力がある訳ではないが、より説得力が増したと考えることはできるだろう。

- Calvin Taenzler というのはいったい誰だ? そういう名前の人物を知っているのでない限り、たとえその後の Norton Security 購読の自動更新うんぬんという偽メッセージを読んだ後でさえ、この送金依頼に騙されることはおそらくないだろう。試しにこの電話番号に電話してみたが、どこにも繋がらなかった。このメッセージを受け取った 12 月中旬には繋がったのかもしれないが。

- ここにも PayPal 詐欺の技術向上の跡が見える。知らない人の名前を使う代わりに、こちらのメッセージではその偽の Norton Security 購読のための更新請求書を装っているので、自動更新をしたくなければ電話番号に電話するしかないことになる。記憶の定かでない人ならば、いつかその Norton Security を購読したかもしれないので電話して確かめてみようと思ってしまうのも十分あり得ることだ。さきほどの番号と同様、こちらの電話番号も繋がらなかった。

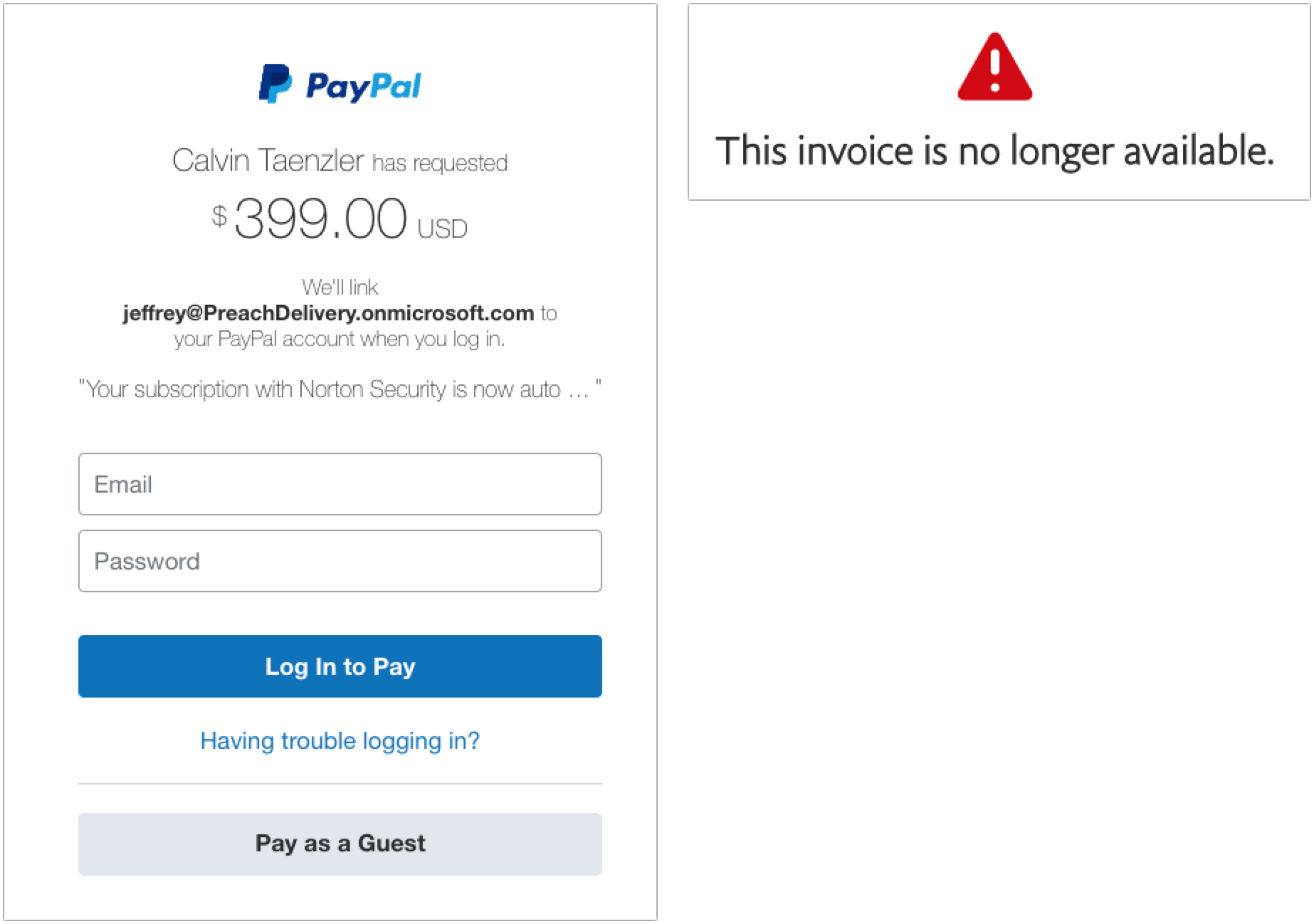

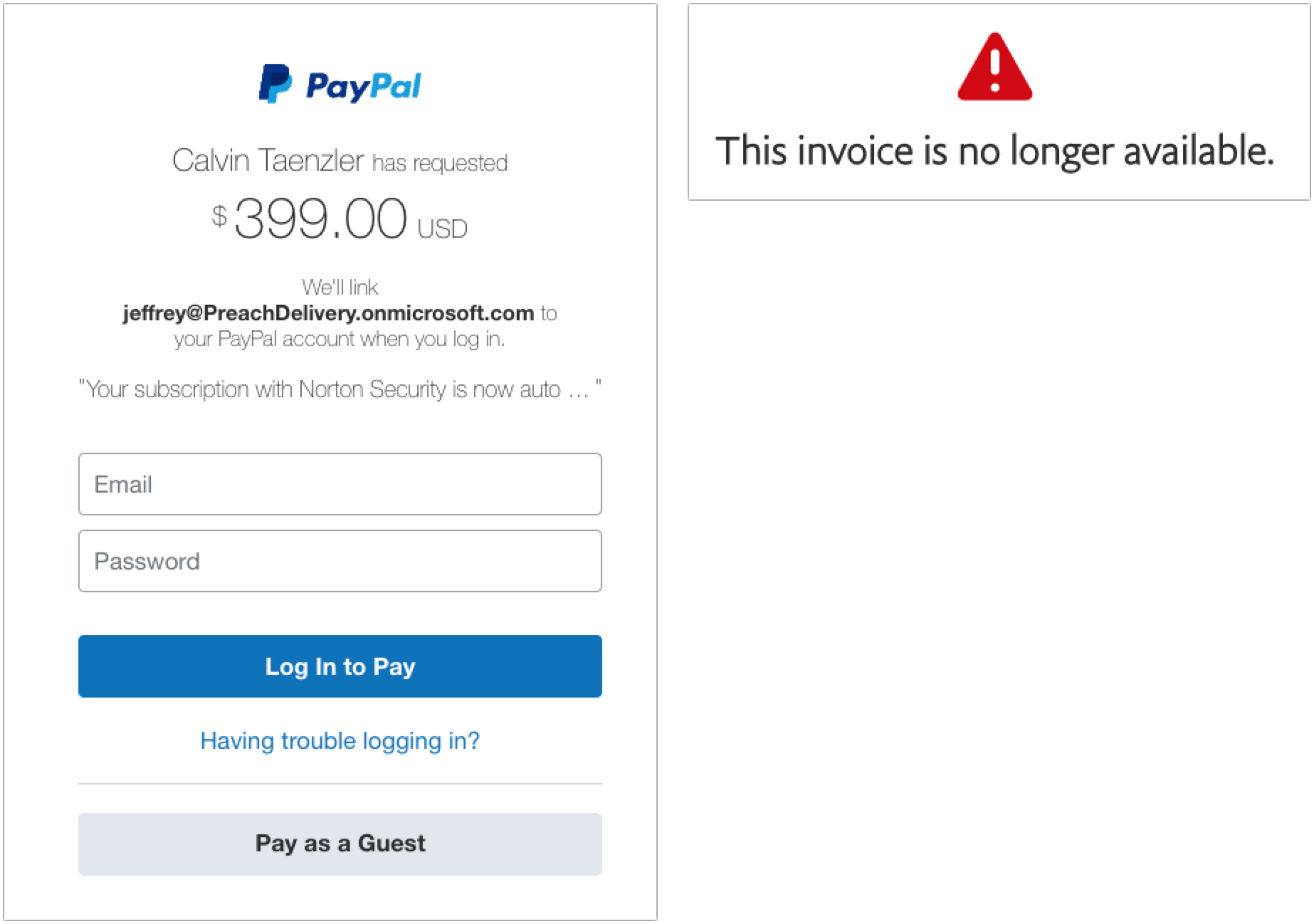

左側のメッセージの Pay Now ボタンをクリックしてみると、正当な PayPal ログイン画面が開いた。言うまでもなく私はそこより先には進まなかったが、PayPal がこのアカウントを閉鎖しているのでない限り、送金が成立してしまうかもしれないように見えた。右側のメッセージの View and Pay Invoice ボタンをクリックしてもやはり正当な PayPal ページへ行ったが、こちらでは請求書がもはや利用できないというエラーメッセージが出た。

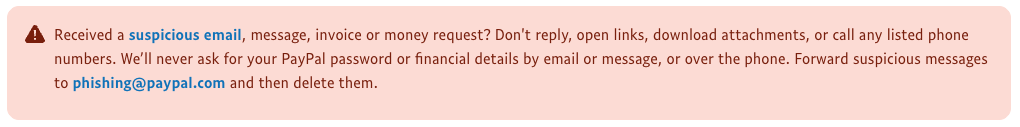

あなたのところに PayPal を装ったフィッシングの試みが届いた場合、PayPal はそれを報告して欲しいと言っている。メッセージを [email protected] に転送してから、そのメッセージを削除するのが正しい対処法だ。 迷惑メッセージとしてマークしてはいけない。 それをすると PayPal からの正当なメッセージも迷惑メールフィルターにかかってしまう可能性があるからだ。

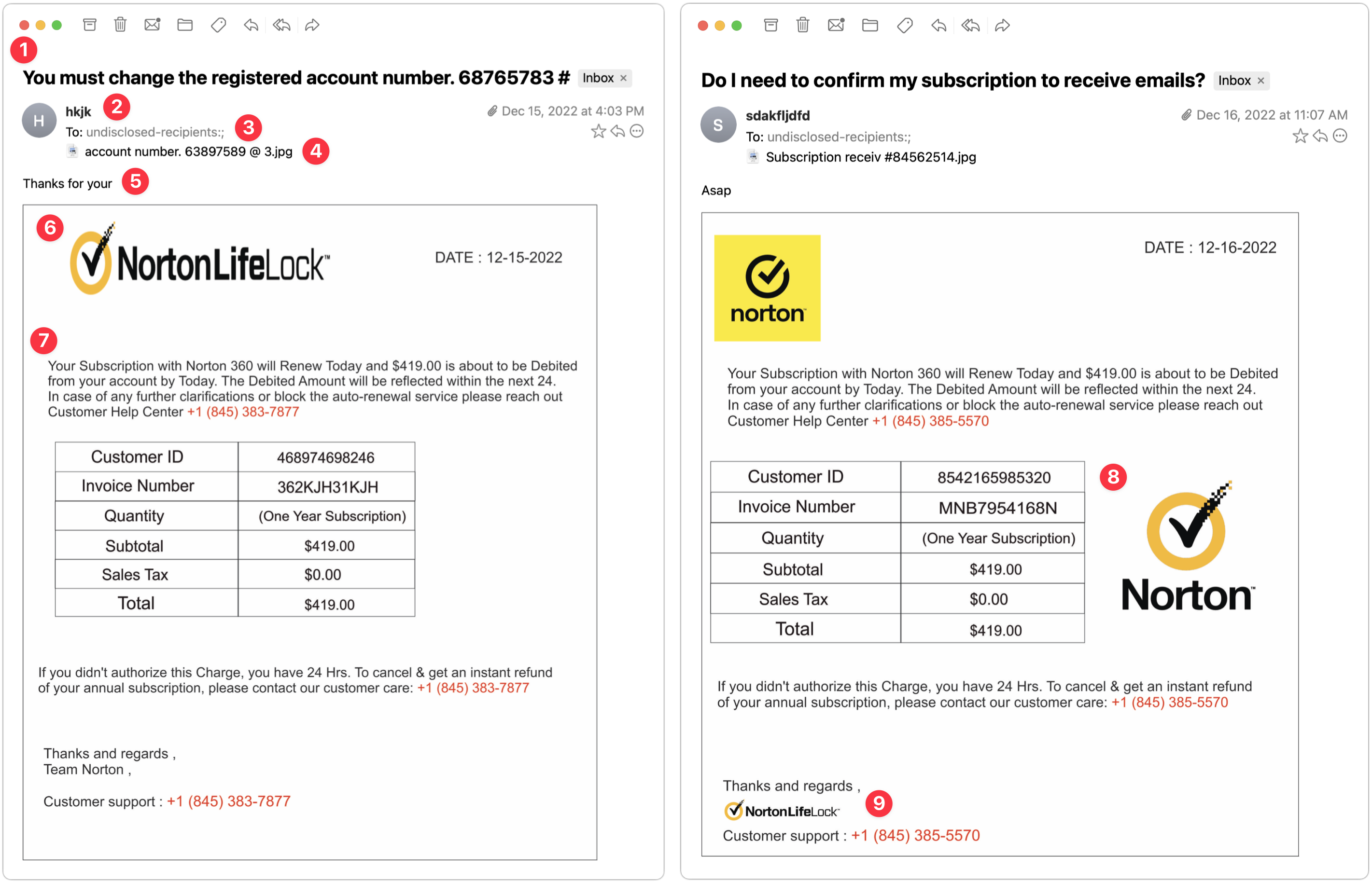

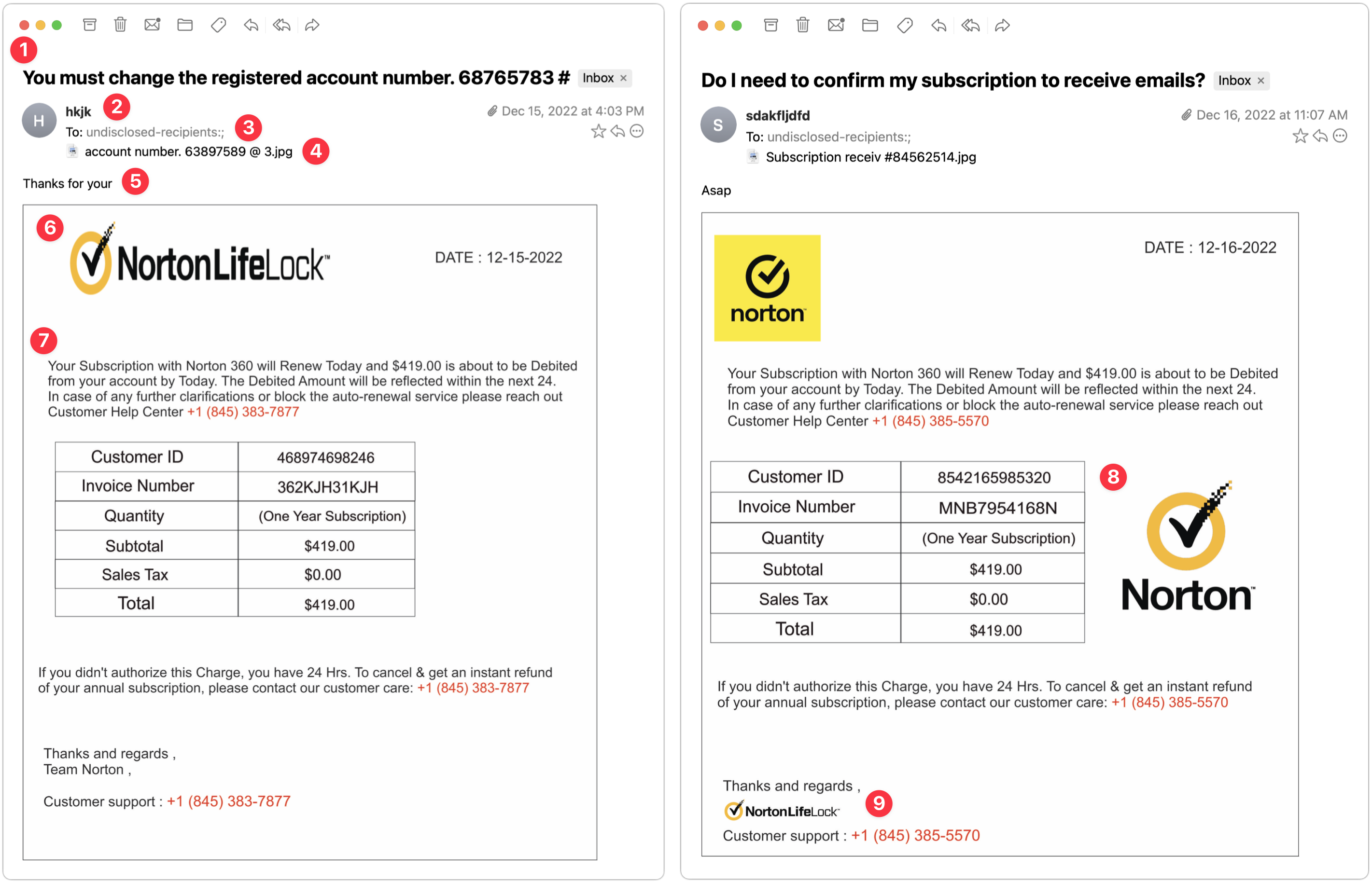

Norton 360 請求書

次の2つの実例は 1 日の間隔で届き、互いによく似ている。ここでも、両者は同じスパム送信者の特徴を備えているようだ。ひょっとするとさきほどの Norton Security 詐欺の送信者とも同じで、違うテクニックを試しているだけなのかもしれない。

- これら2つのメッセージの Subject 行はいずれもある程度印象的だ。どちらも、私ならとにかく開いて何が書いてあるか見てみるだろう。注目すべきは、どちらのメッセージにも明らかなスペルミスや誤った大文字、文法的な誤りが見られないことだ。

- このフィッシング送信者は怠け者らしく、From 行にはランダムな文字列を入れている。これでははっきりとバレバレで、普通のペースで仕事をしている私ならば即座にためらわず迷惑メールとマークしたことだろう。

- To 行が "undisclosed-recipients" となっていることに注目しよう。それ自体はあまり気にならない。Bcc を使って送られるメッセージで To 行がこうなって届くのはよくあることだからだ。けれども、この2つのメッセージはそれぞれ個別の請求書リマインダーを装っていて、顧客の ID 番号も明記してあるものなので、私の ID 番号を知っている会社が私の名前を知らないというのは意味を成さない。

- ここに記された添付ファイルの名前に注目しよう。いずれも JPEG 画像の名前であって、それ自体警鐘を鳴らす性質のものではない。メッセージの中に請求明細が表示されているのは、Mimestream が添付された画像ファイルをその通りに表示しているからだ。

- もしも Mimestream が添付ファイルを本文の中に表示していなかったならば、そこに表示されるのはたった 1 行のテキスト、つまり左側では "Thanks for your"、右側では "Asap" のはずだ。これらのフィッシング攻撃が Gmail のフィルターをすり抜けたのはこれが理由だ。自動的に迷惑メールと判定するためにはこれでは材料が少な過ぎる。1 行だけのテキストに画像を添付して送るのは私たち誰もがすることだ。

- 左側では、NortonLifeLock ロゴが水平方向に圧縮されて見える。私にはそれだけでおかしいと分かる。ちゃんとした会社ならば、企業ロゴが押し潰されて表示される電子メールを送ることなどあり得ない。比べて見れば、右側のメッセージとの違いがはっきり分かる。右側の方が良い。

- どちらのメッセージも、電話番号が違うことを除いて文章は全く同じで、文章はかなりひどい。どこか他の国の言語と英語を混ぜこぜにしたようで、大文字の使い方もデタラメだ。Shift キーが故障したキーボードで打ったように見えるメッセージなら、ほとんど間違いなく正当なものではない。

- 表の部分はなかなか上手くできていて、メッセージを正当なものに見せる働きをしている。売上税の額がゼロだと明記している行が私は特に好きだ。そうやってメッセージが本物のように感じられ始めたら、しっかりと細かいところに注意を払う必要がある。このような表をパッと見ただけでは、うっかりと何かをクリックしてしまうかもしれないからだ。また、このフィッシング送信者が左側を送った後たった 1 日で押し潰された Norton ロゴに気付き、より良い場所に置き直したことにも注目しよう。

- 最後に、右側の最後近くでこのフィッシング送信者が NortonLifeLock ロゴをもう一度を使ったことも分かる。ただ、こちらでは一種の署名のようにして、正しい縦横比で使っている。こちらの方が、左側の Team Norton というテキストによる署名よりずっと本物らしく見える。要するに、グラフィックスによく注意しようということだ。グラフィックスをどこかからコピーして持ってくるのは簡単で、簡単にメッセージを本物らしく見せることができるから。

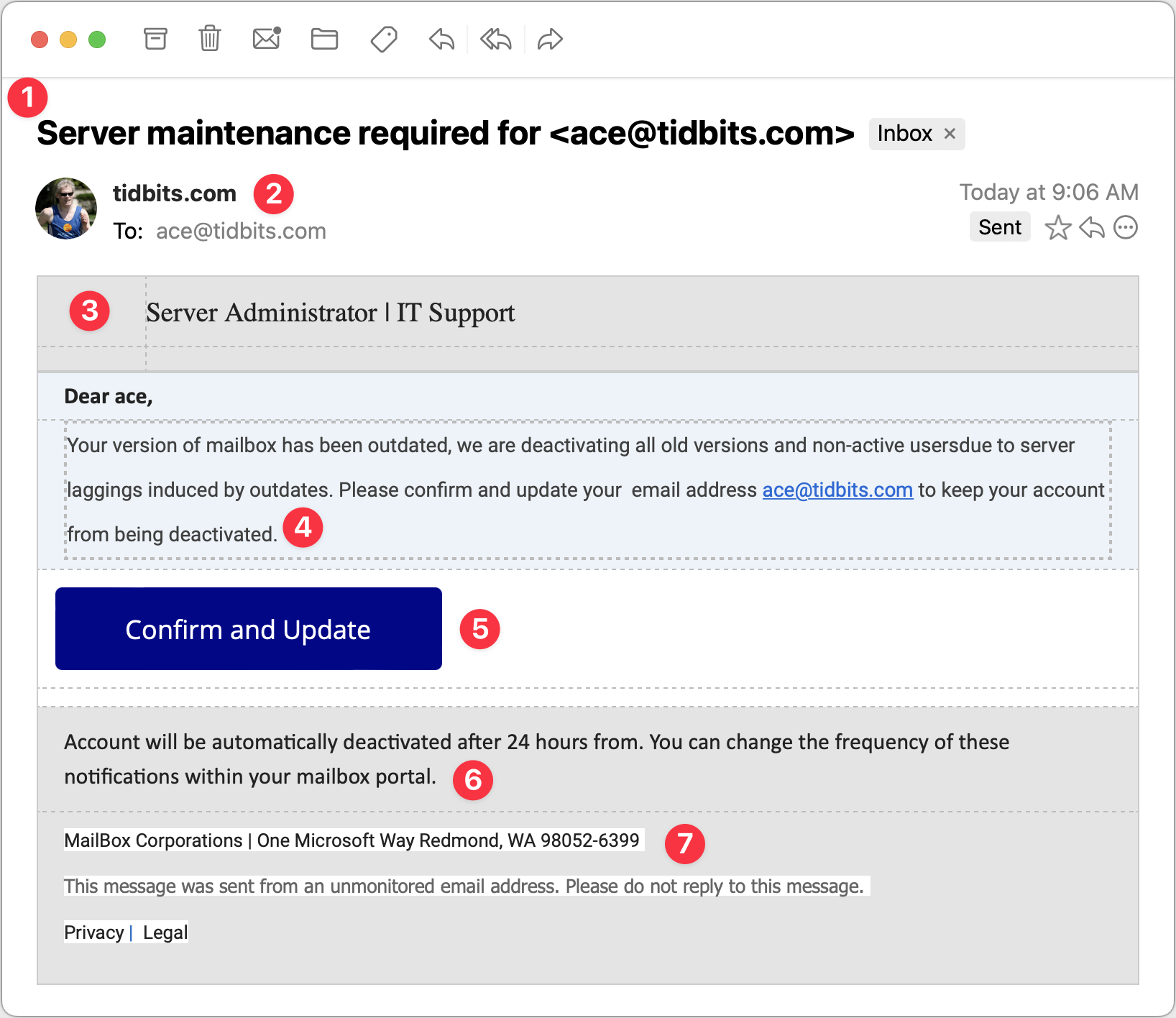

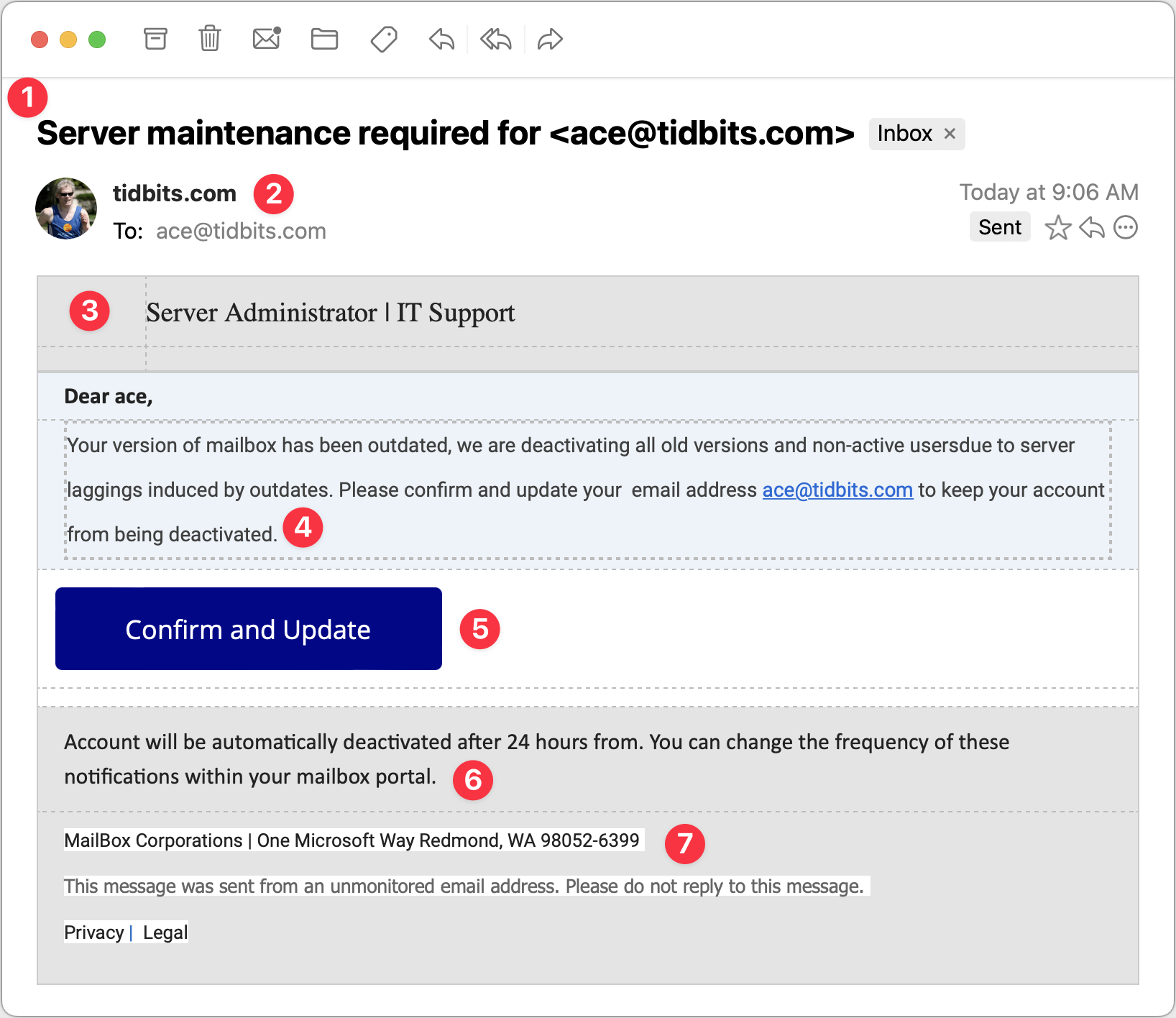

サーバのメンテナンス

最後の実例として、私の会社の IT Support 部局からの知らせを装ったこのメッセージを見てみよう。これはあなたの電子メールパスワードを盗もうとするものであって、もしも攻撃者があなたの電子メールを制御できるようになれば、他のいろいろなサイトであなたのパスワードをリセットして機密のアカウントに侵入できるようになる。だから、他の何よりもまずその電子メールパスワードを保護しなければならない!

- このメッセージの Subject 行も、かなり上手くできている。私は自分ですべての TidBITS サーバを運営しているけれども、それらはすべて Arcustech や DigitalOcean などの会社にホストされているので、このような Subject 行の電子メールが届けば私は開いて読むだろう。実際、それらの会社から停止予定の通知などが届くこともあるので、このメッセージの Subject 行を見てもあまり危険を感じない。ただ、私の電子メールアドレスを含んでいるところだけは引っ掛かる。

- このメッセージは私の IT 部局を装っているので、From 行がドメイン名になっていても即座に重大な問題だという感じはしないし、そのすぐ下の To 行も正しい。けれども、私のアバターが使われていて右側に Sent タグを表示されているところには注目したい。Mimestream がそのように表示しているということは、フィッシング送信者がこのメッセージを私宛てに送信されかつ私から送信されたものに偽造したことを意味する。ただ、必ずしもすべての電子メールプログラムがそのように表示する訳ではない。

- このメッセージの表のようなフォーマッティング、特に点線を多用しているところはかなり奇妙だ。私の感覚ではこの点線だけでも即座に“偽造だ!”と叫び声を上げているような気がする。ただ、他の人がどう感じるのかは分からない。いずれにしても、何かがおかしいという直感を大切にしよう。

- ここでもまた、文章がひどい。間違いだらけで、ネイティブに英語を話さない人、自動修正を使おうとさえ思わない人が書いたものに違いない気がする。IT 部局がアカウントを停止するという言明は相手を不安にさせるために盛り込まれたものだろうが、まともな IT 部局ならばただ電子メールを送り付けるだけで使われていないと判定してアカウントを停止するようなことはしない。

- この Confirm and Update ボタンは魅力的にできていて、注意深く読みもしない人ならうっかりクリックしてしまうかもしれない。でも、そんなことをしないように注意しよう!

- この第二段落はとてつもなく馬鹿げている。誰もがこれを読めば気付くだろうと思うが、そう思うのは楽観的に過ぎるのかもしれない。

- このフィッシング送信者が "MailBox Corporations" という会社名を発明してその住所を One Microsoft Way としたのを見てちょっと笑ってしまった。壮麗なる様式美と言いたいところだが、私の会社の IT サポート部局から来たメッセージに付けるものとしてはこの上なく逆効果だ。この種のミスマッチもまた、メッセージが偽物であることを示す良い手掛かりとなる。

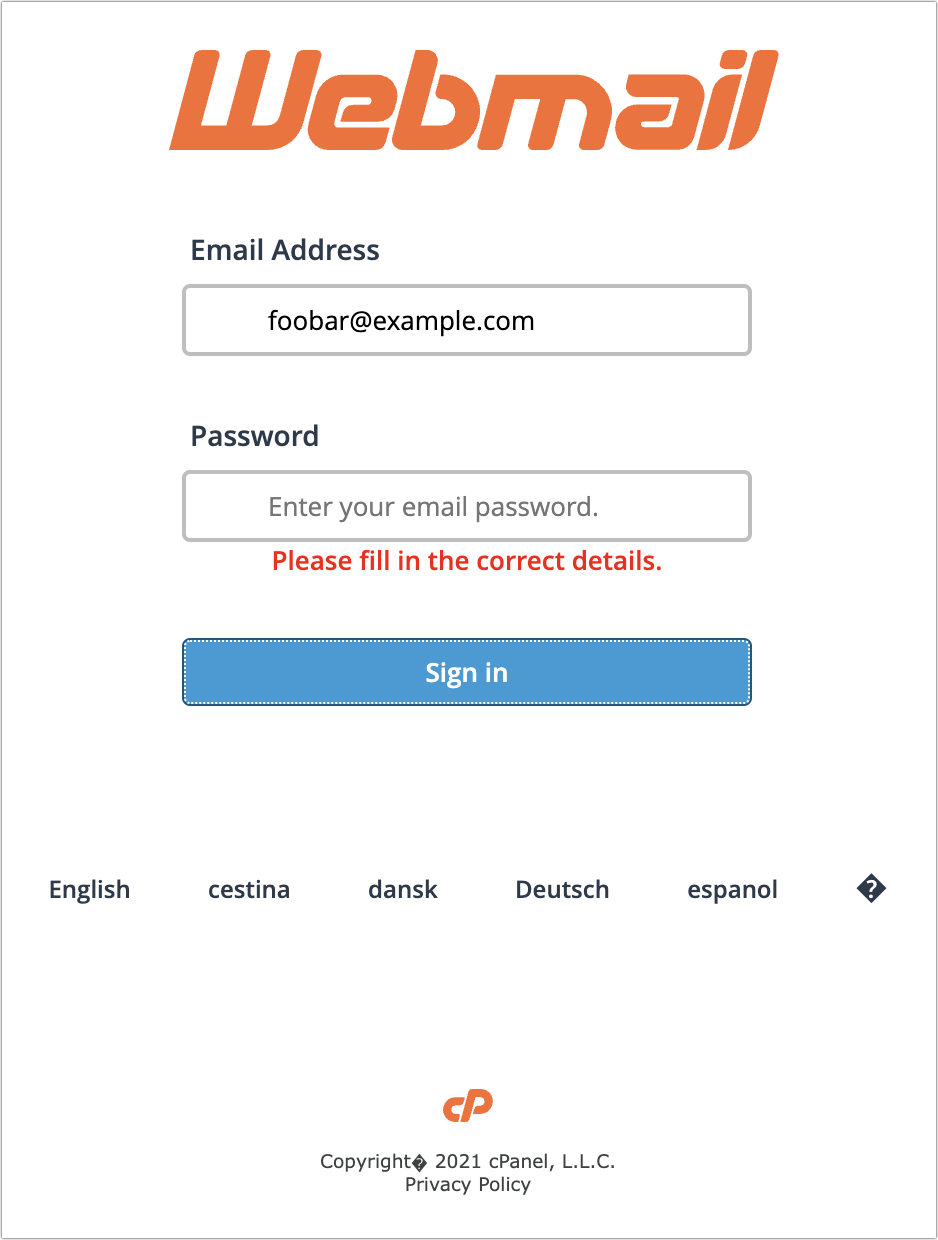

この Confirm and Update ボタンをクリックしてみると、ウェブメールサービスのための汎用の cPanel ログインがロードされた。一番下の copyright 記号の表示に何かトラブルがあるように見えるが、これでは自分の会社のウェブメールサービスを予期していた人たちを騙すことはできないだろうという気がする。試しにデタラメな電子メールアドレスとパスワードを入力してみると予期通りにエラーが出たが、そうやって入力したデータもすべてあちら側に取り込まれているのだろうと思う。

全体的なアドバイス

実際のフィッシングの試みをいくつか取り上げて見てきたが、これが皆さんのお役に立つことを願っている。ご覧の通り、精巧さでもテクニックでもピンからキリまでさまざまだが、細心の注意を払いさえすれば、きっとあなたも彼らの誘惑の声を退けることができるだろう。最後に、フィッシングの試みを見分けるために私が最もお勧めしたい点をまとめておこう:

- 電子メールメッセージの中で何かをクリックする際には、必ずよく調べてからにするべきだと心得ておこう。受信箱全部にざっと目を通して次々に応答するという風にしがちだが、まさにそれこそフィッシング送信者の思う壺だ。

- メッセージの文章をしっかり読んで、大文字の使い方、スペル、文法的な間違いに注目しよう。フィッシング送信者が正しい英語の文章を書いていけない理由は何もないけれども、実際にそうなることは滅多にない。末尾近くに小さな文字で書かれた文章があれば特に注意を払おう。その部分のせいでバレバレになることがよくある。ここでは送信者がメッセージを本物らしく見せようとするあまりにごまかしを続けられなくなることがあるからだ。

- あなたが属する組織の内部で起こることについて何かが書かれていれば、その点をあなたの知識と照らし合わせて判断するようにしよう。あなたの IT 部局は、大した警告もなしにいきなりアカウントを停止するような極端なことをするだろうか? たとえそれがあり得ないことでないとしても、あらかじめあなたの組織の中の誰かに尋ねてそのメッセージが本物かどうかを確認しておく方が、闇雲にボタンをクリックするよりずっと賢明であり安全だ。

- 特に大きくて本物らしく見えるボタンには注意しよう。そういうものを作るのは簡単で、まわりのテキストを読まない人たちを騙す目的で使われることがよくある。

- 添付画像のみのメッセージは、ほぼ間違いなく偽造だ。

- 他に不審な点のないメッセージ、例えば上記の PayPal を装ったフィッシングの試みについては、知らない名前や電子メールアドレスに気を付けよう。

幸運を祈ります、どうぞ皆さんご安全に!

討論に参加