来週は皆既日食を見に行くため TidBITS の電子メール号を休刊にさせて頂くので、次の電子メール号は 2024 年 4 月 15 日の発行となる。Apple が WWDC の開催日程を発表したが、今回の WWDC では次期バージョンの OS に登場予定の新機能、とりわけ AI に駆動されてより良い動作をする Siri が話題に上るのではなかろうか。最近の話題としては、Canva が Serif を買収したニュースを検討する。Serif は、Adobe Creative Cloud の安価な代替製品と言うべき人気の Affinity アプリを出している会社だ。それから今週の特集記事として、Apple が内蔵しているパスワード管理機能について検討するとともに、その機能を Safari 以外のウェブブラウザで利用する方法を解説する。ExtraBITS 記事では Apple ユーザーを狙った新たなタイプのサービス妨害攻撃について警告するとともに、皆さんが macOS のバージョニング機能をどの程度頻繁に使っているかをお尋ねする。そもそもあなたは macOS にバージョニング機能があることをご存知だったろうか? 今週注目すべき Mac アプリのリリースは Airfoil 5.12、ChronoSync 11.0.2、Hazel 5.3.3、それに Safari 17.4.1 だ。

Tonya と私はこれまで皆既日食というものを見る機会がなかったので、2024 年4 月 8 日には TidBITS の電子メール号を休刊とさせて頂き、車で一・二時間ほど北の方へ行って二人で皆既食を眺めることにした。休刊の理由はもう一つあって、皆既日食の前日の日曜日に Skunk Cabbage Classic 10K and Half Marathon イベントの運営を任されていて、今週の私は 800 人ものランナーたちが参加するこの陸上競技大会の細々としたことにまで目を配らなければならないからだ。[訳者注: リンクされているイベントページの一番下に見える写真で大勢のランナーたちの先頭を切ってスタートしているのが Adam です。]

その後普段の生活に戻れば、いつも通りに記事を私たちのウェブサイトに投稿するつもりだし、それらの記事は 2024 年 4 月 15 日に発行する次の電子メール号に載ることになるだろう。その間も TidBITS Talk の議論はずっと活発に続くはずだ。休刊中はサイトを時々チェックするか、RSS フィードを購読するか (TidBITS 会員はフルテキストのフィードを受けられることをお忘れなく)して頂ければと思う。

討論に参加

Apple は、2024 Worldwide Developer Conference が June 10 から June 14 迄開催されると発表した。それは今回もまた無料で完全にオンラインでとなるが、Apple は参加をリクエストする幸運な開発者のために、初日に Apple Park で特別なイベントを開催する。昨年とは異なり、Apple は出席者がどのように選ばれるかについて言及していない。また、新進開発者のための伝統的な Swift Student Challenge もスケジュールに載っている。

WWDC の基調講演には、macOS 15、iOS 18、iPadOS 18、watchOS 11、そして tvOS 18 が登場するであろうとするのは安全な賭けと言えるが、visionOS がバージョン1 から 2 に跳躍するかどうかは誰にも分からない。Apple は、AI が一つの重要な焦点になるであろうことをほのめかしており、AI 搭載バージョンの Siri は最も歓迎されるだろうが、少し誤って話されたコマンドを解釈する際の精度を高めるだけでも嬉しい話である。

討論に参加

先週、大衆向けのオンラインデザインを専門とする Canva とプロレベルのデザインアプリの Affinity スイートのメーカーである Serif は、Canva が Serif を約$380 million で買収したことを発表した。我々は Canva についてはこれ迄一度しか言及していないが、3500 人の従業員と $2 billion の売上げを持つ株式非公開のオーストラリア企業である。2019 年に、Canva は画像素材のサイト PixabayとPexels も買収している。December 2022 時点で Canva には月間約1億人の実利用者がおり、Serif は 300 万人以上のデザイナーがそのツールを使用していると言っている。

この組み合わせは良い。Affinity スイートは Canva のブラウザベースのツールよりも遙かに多くのレイアウトパワーを提供するが、Canva は Affinity アプリに欠けているクラウドと共同作業機能を提供する。殆どの近代的なプロジェクトには複数の人が関与するため、共同作業ツールが大衆市場での他の機能より大事であると私は長い間言い続けて来た。それが、私がより強力な Nisus Writer Proや BBEdit ではなく、Google Docs で全ての著作作業をする理由でもある。

同様に、私は "Creative Cloud から Affinity V2 へ乗り換えてはいかが" (5 December 2022) で Affinity スイートについて賞賛を込めて書いたことがあるが、私のデザイン作業のほぼ全ては Canva に移行した。それは、Finger Lakes Runner Club のコミュニケーションチームが、その共同作業機能ゆえに、2023 年に Canvaで標準化したためである (非営利団体向けの無料購読も助けになった)。その時点まで、私は他の人からのコメントも盛り込んで、チラシ、カレンダー、フォームを自分自身で作成していたが、一旦グループがそれらの仕事を引き継ぐと、共同作業が王となった。現在、クラブが生成する全てのものは Canva にあり、チームの誰もがデザインを見たり、コメントしたり、編集したり出来る。我々は、他の人が自分の判断で小さな変更を加えることを信頼する作業スタイルに落ち着いたが、誰かがもっと過激的な提案を持っている場合、重複したページに彼らが考えていることを表示することにしている。地元で印刷するよりも簡単な場合、Canva組み込みの注文オプションを時折使用したことすらある。

Canva での共同作業の流動性にも拘わらず、私にはそのデザインツールに関する苛立ちも多少ある。例を挙げれば、それはタブリーダー (タブ間のスペースをリーダー文字で埋めて揃える) に対応していない:右揃えのページ番号と左揃えのTable of Contents を接続するのに役立つ均等に配置されたドット - 或いは、我々の場合、カレンダーリストでの右揃えのレース日と左揃えのレース名と言った場合である。また、ミッドラインコントロールをドラッグすることで簡単に曲げられる Preview の中にあるような矢印がどうしても恋しくなる。

そうではあるが、Canva は我々のクラブが必要とするデザインのレベルには適切以上と言えるツールであり、私のデザインスキルにはよりよくマッチしている。うまく行けば、Canva の開発者は Affinity アプリからより細かな機能のいくつかを取り込んでくれるだろう。

目を転じて見ると、Affinity スイートはオンライン共同作業では Adobe のCreative Cloud に太刀打ち出来ていなかった。Canva のプラットフォームが加われば、共同作業機能の能力は遙かに高くなる。Serif は書いた:

皆様の多くは、Affinity ドキュメントと資源を全てのデバイスに対して簡単に同期し、そして Affinity ファイルを共有して共同作業できる方法が欲しいと思っておられるでしょう。我々にとって、それに必要な基盤を構築することは常に困難なことでしたが、今や Canva のプラットフォーム経由で確実に達成可能となりました。

競争力のある機能セットはさておき、一部の Creative Cloud ユーザーにとってAffinity スイートを非常に魅力的にしたのはその価格であった。Adobe が毎月の定期購読モデルを全て込みにした時 - 私が Affinity に切り替えた時、月額 $54を支払っていた - Serif は、セールと主要なアップデートに対する割引で従来のライセンスを保持した。3つのアプリはそれぞれわずか $69.99 で、Universal License では、Mac、Windows、そして iPadOS 用の3つのアプリ全てをわずか$164.99 で入手出来る。Affinity は現在セール中で、アプリごとの価格を $48.99に、Universal License を $114.99.に値下げしている。

当初の買収発表では、Serif の永久ライセンスモデルに関する Canva の計画については明確ではなかった。Canva は、ユーザーが寛大な無料アカウントから移動し、ユーザーごとに年間 $120 を支払うように誘導しようとする定期購読モデルに依存している。しかし、1日も経たないうちに、Canva と Serif は Affinityコミュニティに対して4つの約束をした :

- 手頃な価格の永久ライセンスを永遠に提供する

- Affinity 製品を拡大・強化する

- 学校や非営利団体に無料で Affinity を提供する

- デザインコミュニティの意見を聞き、方向付けをする

具体的には、Canva と Serif は将来の定期購読モデルが永久ライセンスと共に提供されると述べている。恐らく Affinity アプリを Canva ユーザーに紹介する、或いは、Canva を共同作業プラットフォームとして利用する一つのやり方として。

勿論、買収に保証はないが、買収発表に付随した FAQ には、全ての真っ当なことが書かれていた - 両社は同様の文化を持っている、解雇はしない、等々。運が良ければ、Canva はこれら全ての約束を果たし、多様なレベルのデザイナーに Adobeの Creative Cloud に代わるより注目に値する代替手段を提供するであろう。ひょっとすると、それは Adobe 側では、革新的な新機能を開発し、そして Creative Cloud では過剰である人々に対して解を提供する努力に拍車をかけることになるかも知れない。

討論に参加

私たちは機会あるごとに 1Password などのパスワードマネージャを使うことを推奨しているが、それにはちゃんとした理由がある。いずれはパスキーが普及するだろうし、そちらについても近いうちに解説したいと思っているが、それまでの間はパスワードに依存せざるを得ないし、パスワードを手作業で管理するのはセキュア度が下がるだけでなく労力も膨大なものとなる。1Password、BitWarden、Dashlane、LastPass などのパスワードマネージャが、長年にわたって必携のツールとして使われてきた。(ただし LastPass はもはやお奨めできない - 2023 年 3 月 3 日の記事“LastPass がデータ漏洩についてさらなる詳細を公表”参照。)

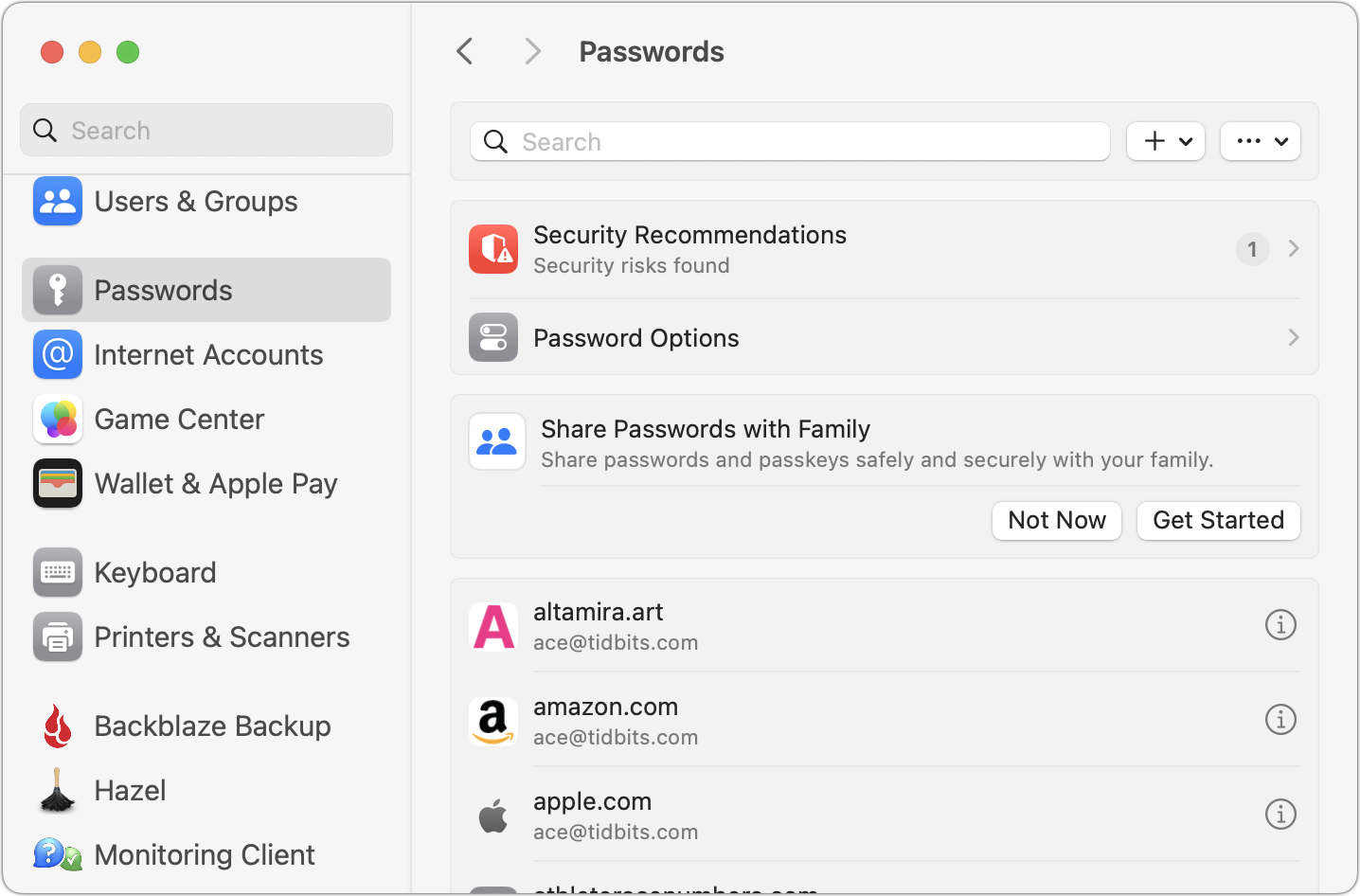

Apple の Keychain Access ユーティリティは古くから基本的なパスワード管理機能を macOS に提供してきたが、特に使いやすいと思えたことはなかった。macOS 12 Monterey、iOS 15、および iPadOS 15 になって、Apple は Mac 上では System Preferences と Safari で、iPhone や iPad では Settings アプリで、パスワードにより良いユーザー向けインターフェイスを与えた。その設定画面は Passwords という名前で iCloud ベースのパスワード同期機能は iCloud Keychain と呼ばれているが、Apple がこれらのパスワード管理機能に全体として一つの公式な名称を与えたことはないようで、両者を同じ文脈で 1Password と似た感じに説明するのが難しい。そこでこの記事では、包括的に iCloud Passwords という名前を使うことにしたい。その理由はすぐにお分かりになるだろう。

iCloud Passwords がサードパーティのパスワードマネージャに匹敵する機能を取り揃えたことはなかったし、今も匹敵するに至っていないが、それでも悪くはなかった。自動入力、編集、検索、さらには iCloud Keychain を通じた同期など、基本的な機能はすべて提供していた。年月を経て、Apple はその上に一時的パスワード、パスワード共有、その他の機能への対応を追加した。もう一つ重要な点として、それらすべてが無料で提供されている。

それらの改善はあったけれども、iCloud Passwords には重大な欠点が一つあった。Safari の中でしか動作しなかったのだ。これは iPhone や iPad では大した問題ではなかった。他のウェブブラウザも Safari と同じ WebKit エンジンに依存して動作したからだ。(Apple は Safari がサードパーティのパスワードマネージャを第一級の代替製品として認めるようにもしていた。) けれども、Mac ユーザーで Arc、Brave、Google Chrome、Microsoft Edge、Opera、Vivaldi など Chromium ベースのブラウザ、あるいは Mozilla の Firefox を使いたい人たちが iCloud Passwords を利用することはできなかった。

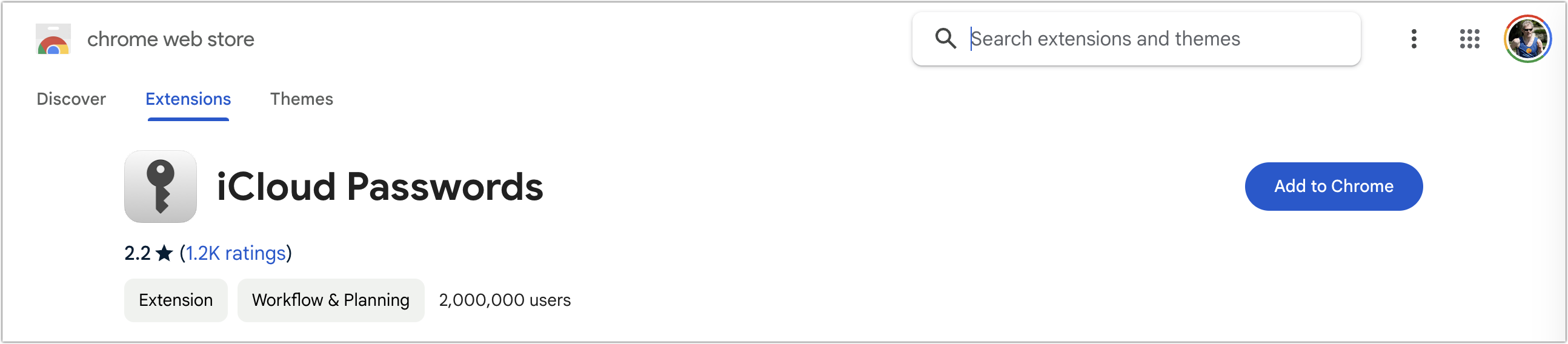

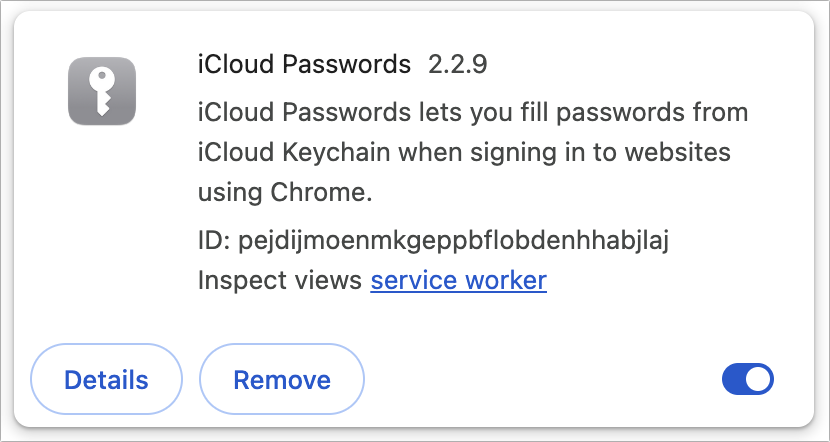

2021 年になって、Apple は Google Chrome 用の iCloud Passwords 拡張をリリースしたが、これは Windows 用のみであった。2023 年 7 月に、Apple はこれをバージョン 2.0 にアップデートするとともに macOS 14 Sonoma で走る Mac 版の Google Chrome にも対応させた。私自身は 1Password を十分満足して使っているけれども、この一か月間 Arc の中で iCloud Passwords 拡張を使ってみて、Safari を使わない人たちにも iCloud Passwords をお奨めできるか否か確認しようとした。1Password にある機能のいくつかが欠けているのは残念だったが、全体としてその答はイエスだ。iCloud Passwords は問題なく働く。少なくとも私にとってはそうだ。Chrome Web Store ページに寄せられたレビュー投稿で動作しなかったとかアップデート後に壊れたとか書いてあるものも見かけるが、私の場合は十分長く使ってきてきちんと機能していると自信を持って言える。

Apple は iCloud Passwords を Chromium ブラウザ用にしかリリースしていない (私が試した限りでは Chromium ベースのどのブラウザでも同じようにうまく動作するようだ) が、Firefox ユーザー向けに Apple は何もしていない。ただし最近になって Aurélien という独立の開発者がやはり iCloud Passwords という名前の Firefox アドオンを公開しているので、Sonoma や最近のバージョンの Windows を使っている人たちにとっての選択肢となっている。(Sonoma より古いバージョンの macOS では動作しない。) こちらはまだあまり知られていないようで、先日私がチェックした際にはユーザー数がたったの 716 人だった (それに対して iCloud Passwords Chrome 拡張のユーザー数は 200 万人だ) が、私がインストールしてみたところきちんと働くことが確認できた。独立メーカーのアドオンでシステムワイドに保存されたパスワード保存庫とやり取りするものを推奨するのは少し気が引けるが、これはオープンソースであって誰でも GitHub でソースコードを確認できる。

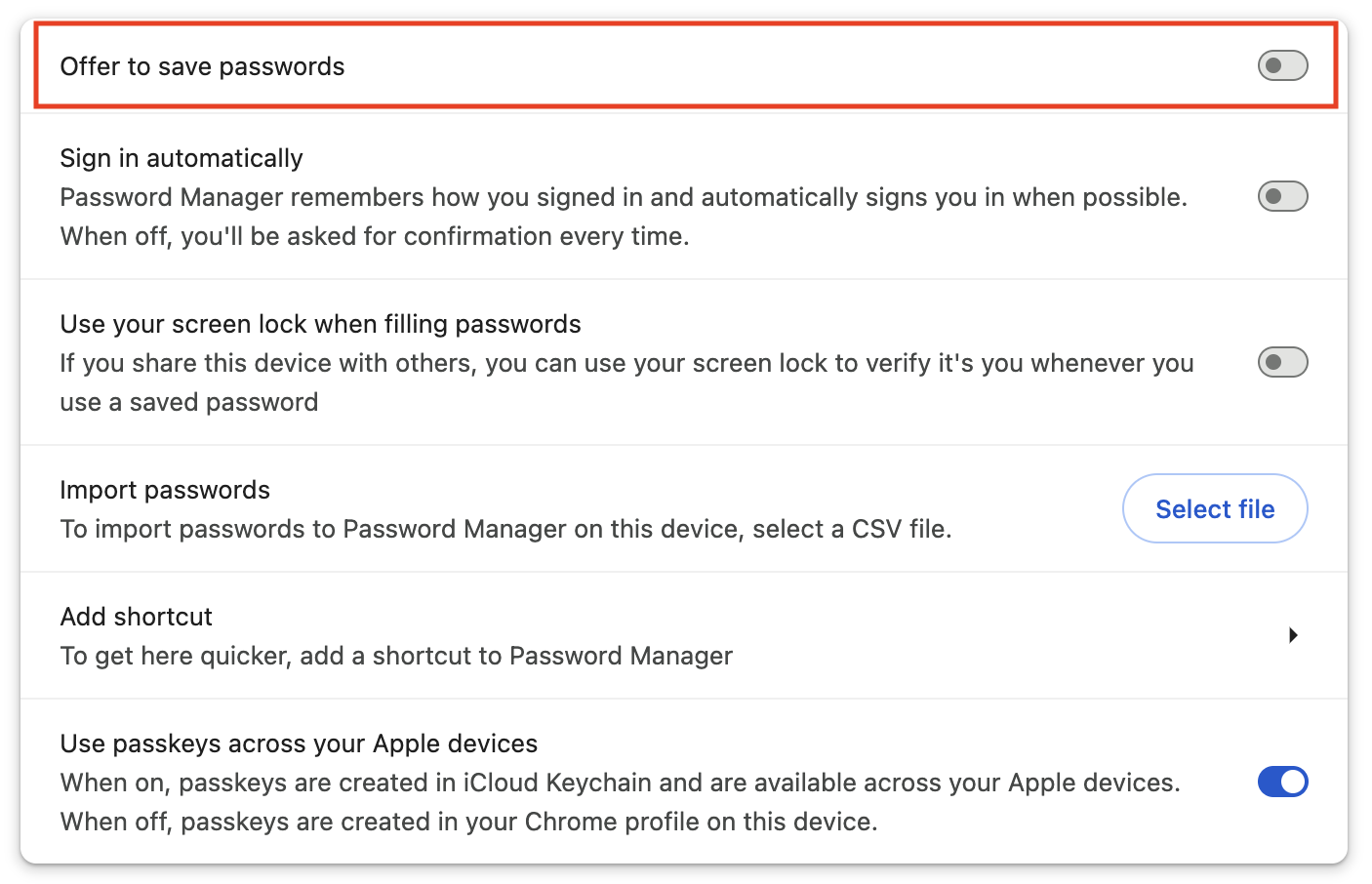

パスワード設定

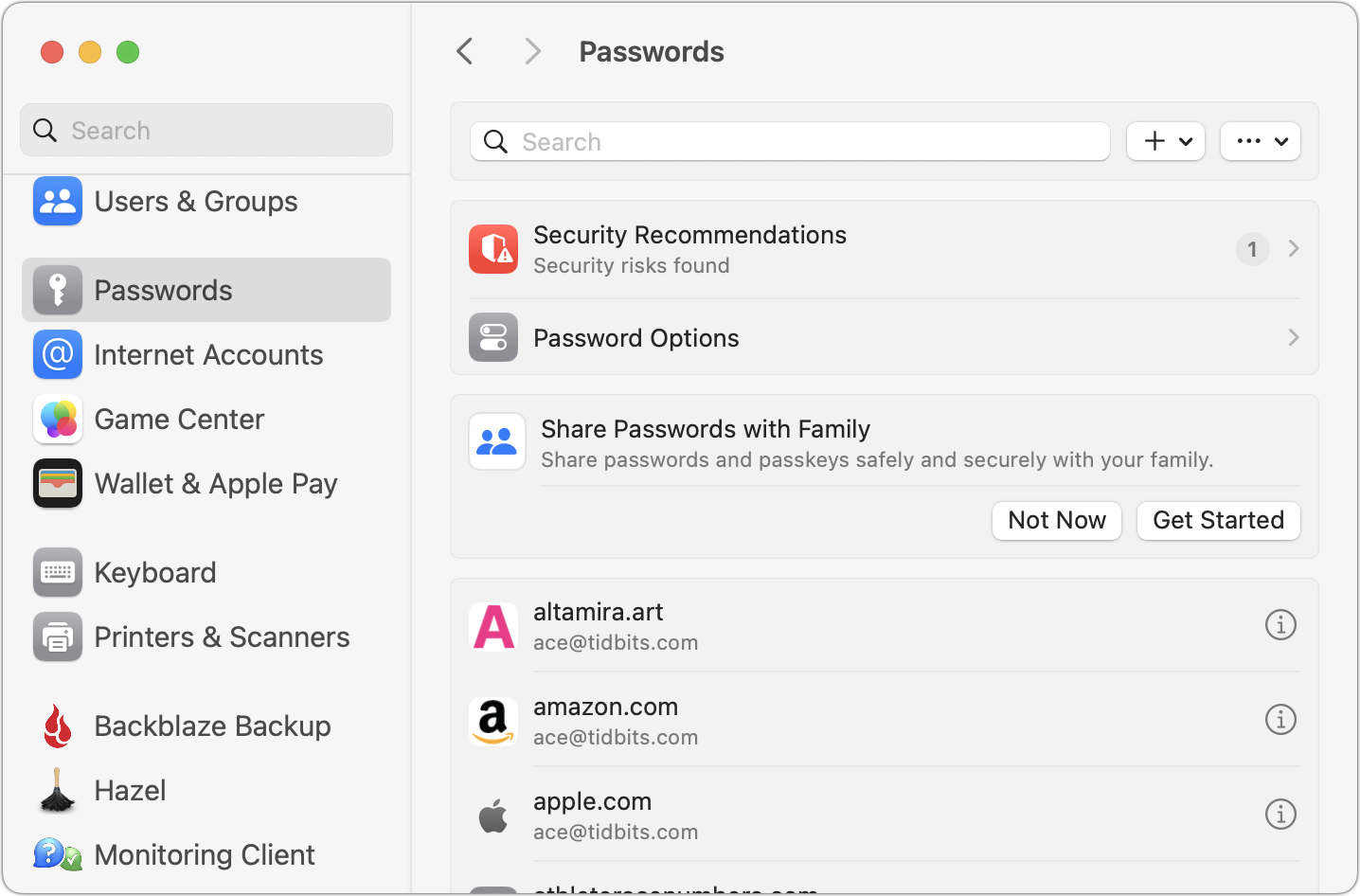

Chromium ブラウザの中で iCloud Passwords を使うやり方の具体的な話に入る前に、まず macOS におけるパスワード管理の基本を思い出しておこう。パスワードへのアクセスは System Settings > Passwords または Safari > Settings > Passwords でする (両者は同じものだ) が、ここを開く度に毎回認証を要求される。Touch ID や Apple Watch による認証を使えば楽だ。

上から順にオプションを見て行こう:

- 検索フィールド: このフィールドを使って、サイト名またはユーザ名を検索することで下に並ぶリストの中からログインを見つける。1Password と違って、パスワードに含まれる文字列で検索することはできない。

- + メニュー: 必要に応じて New Password または New Shared Group を選ぶ。たいていは、ウェブサイト上でアカウントをセットアップする際に新しいログインを作成するためにこれを使う。iCloud Passwords はあなたのためにログイン情報を記憶しておくかどうかを申し出てくれる。共有グループについてはあとで述べる。

- ... メニュー: Apple はレベルの意味が分かりにくいこのメニューに読み込みと書き出しの項目を入れている。読み込み/書き出しのフォーマットは CSV であり、Apple は書き出されたパスワードが暗号化されない状態で保存されていると警告する。(余談だが、私に言わせれば + とか ... とかいうメニューのラベルはほとんど犯罪的すれすれのインターフェイスデザインだと思うが、いずれ System Settings に大改革が訪れればそのデザイナーたちが八方塞がりに陥るであろう数多くの点のたった一つに過ぎない。)

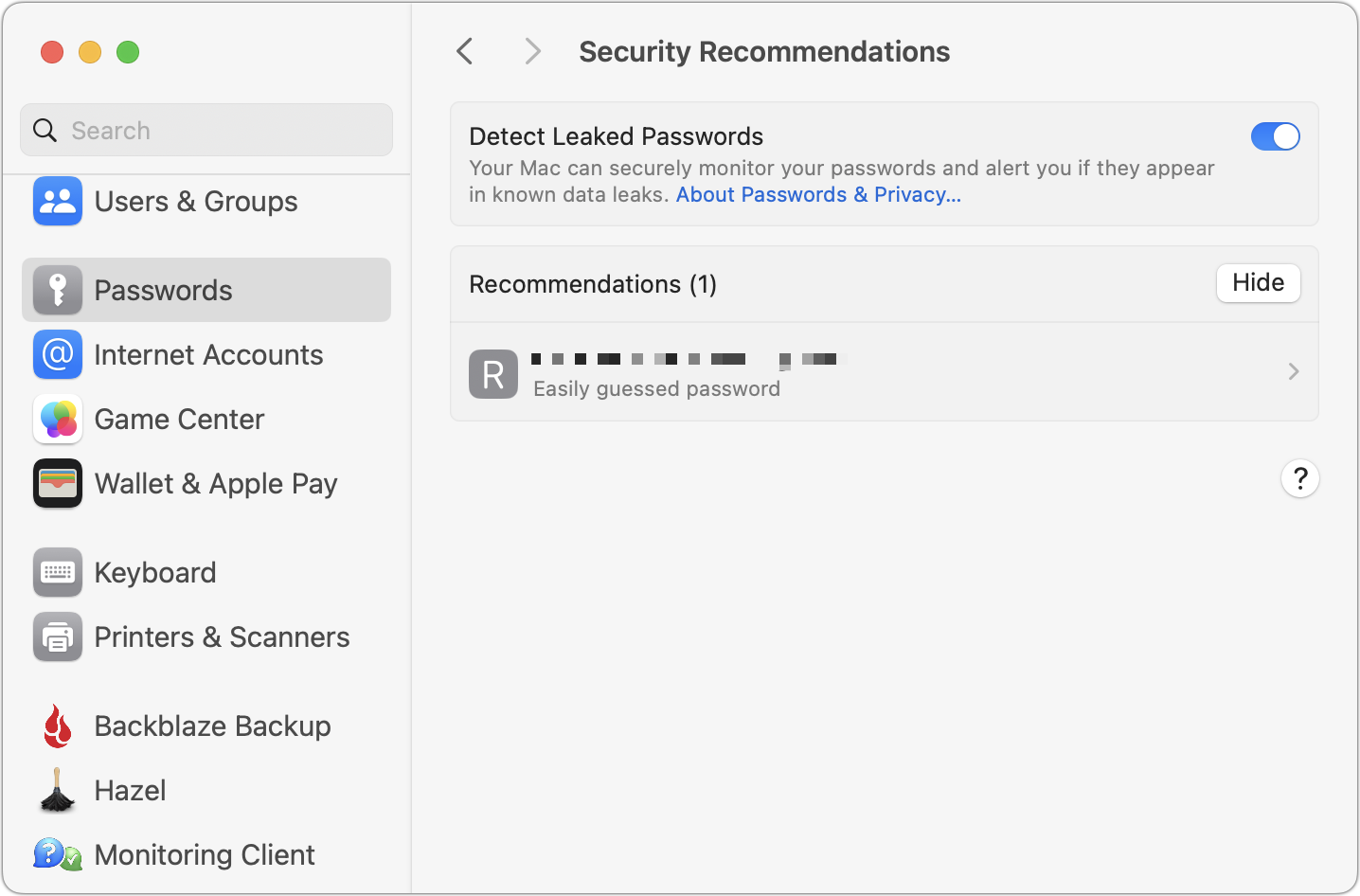

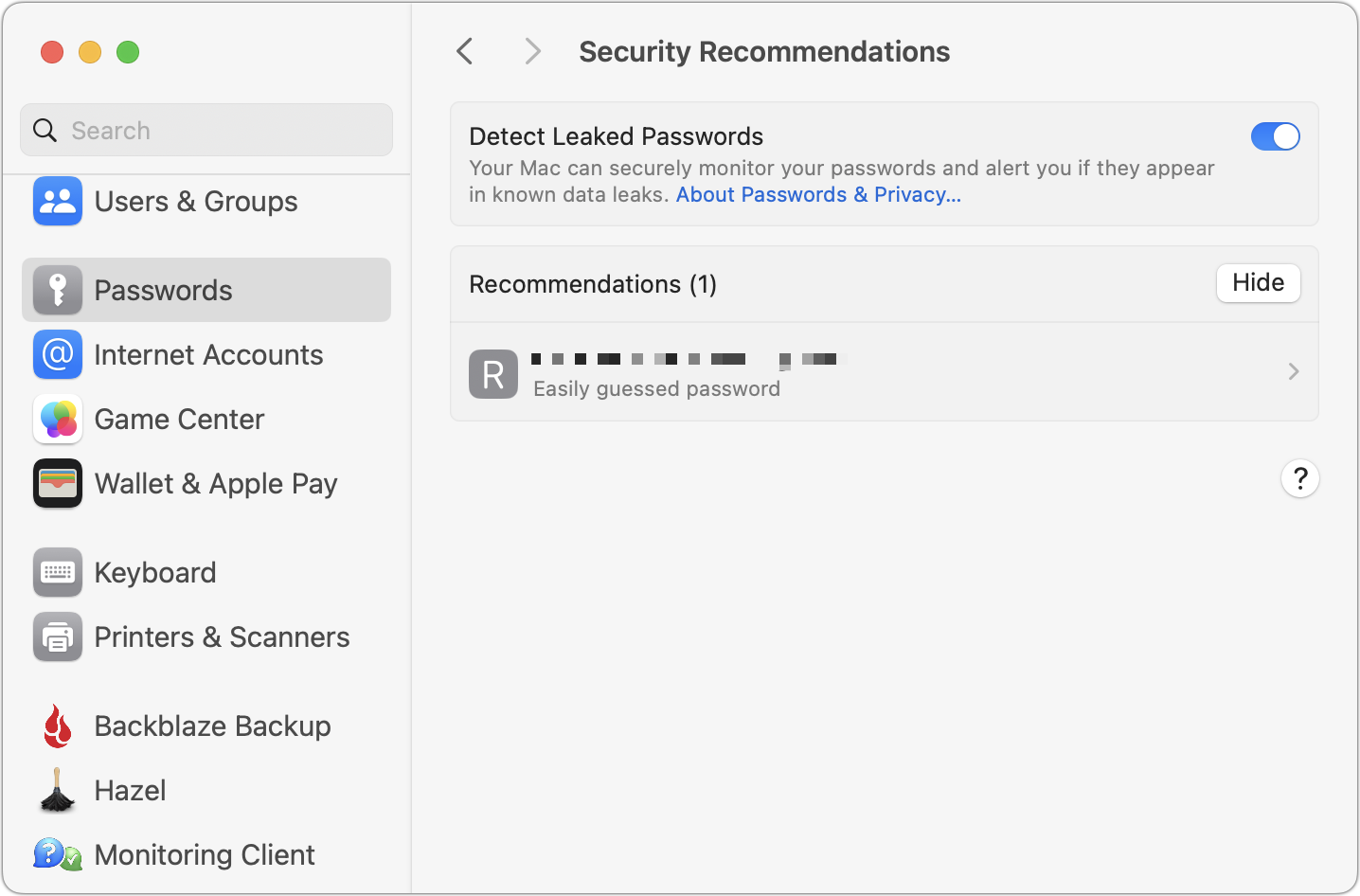

- セキュリティに関する勧告: ここでスイッチが有効になっていれば、Apple があなたのパスワードを既知の漏洩データと照合して、漏洩したことのあるパスワードならば警告する。Apple は具体的な詳細を述べていないが、私の推測では 1Password が Watchtower 機能で使っているのと同様に Have I Been Pwned を使っているのだろう。また、Apple は推測が容易なパスワードについても警告する。.

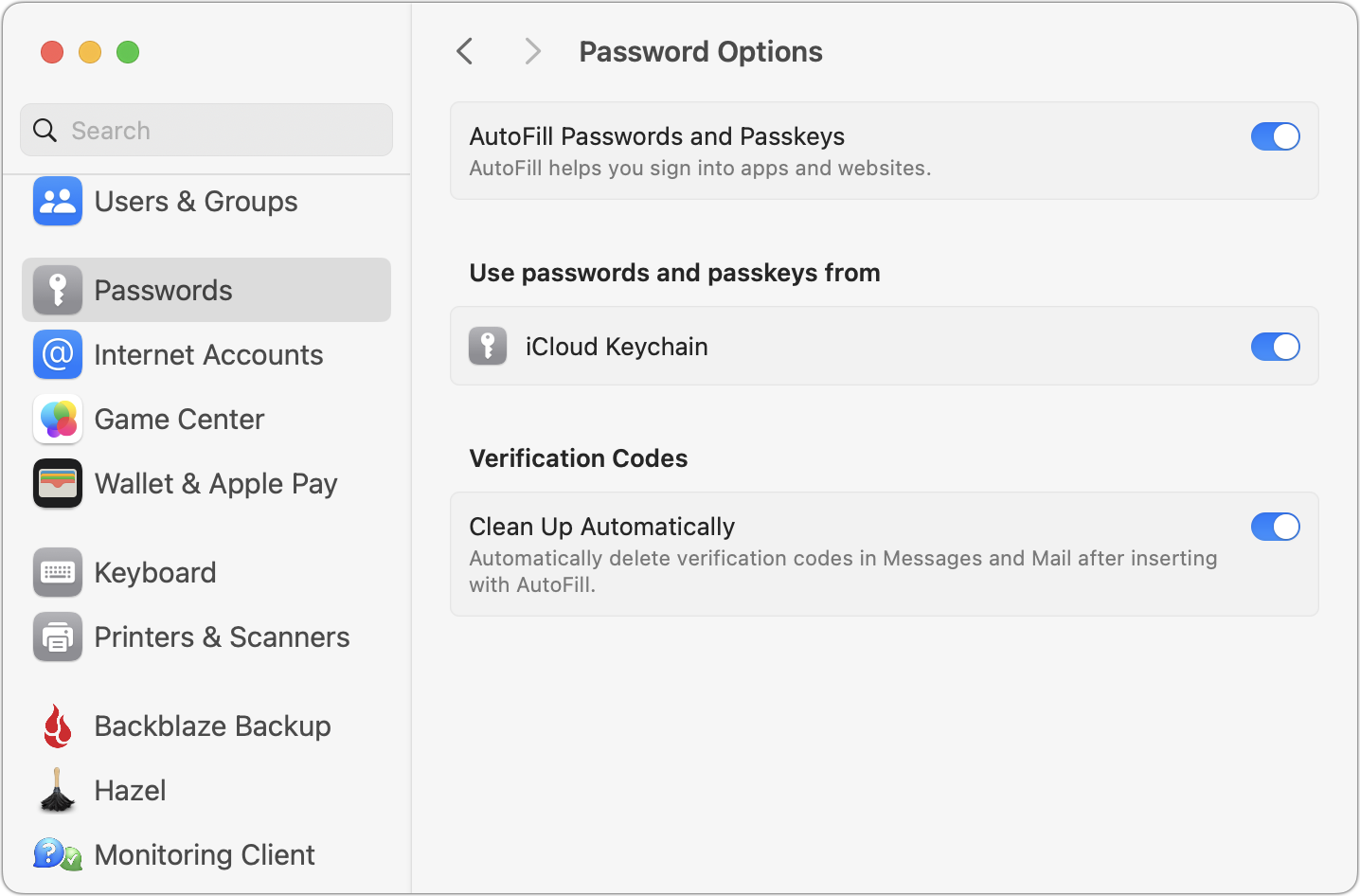

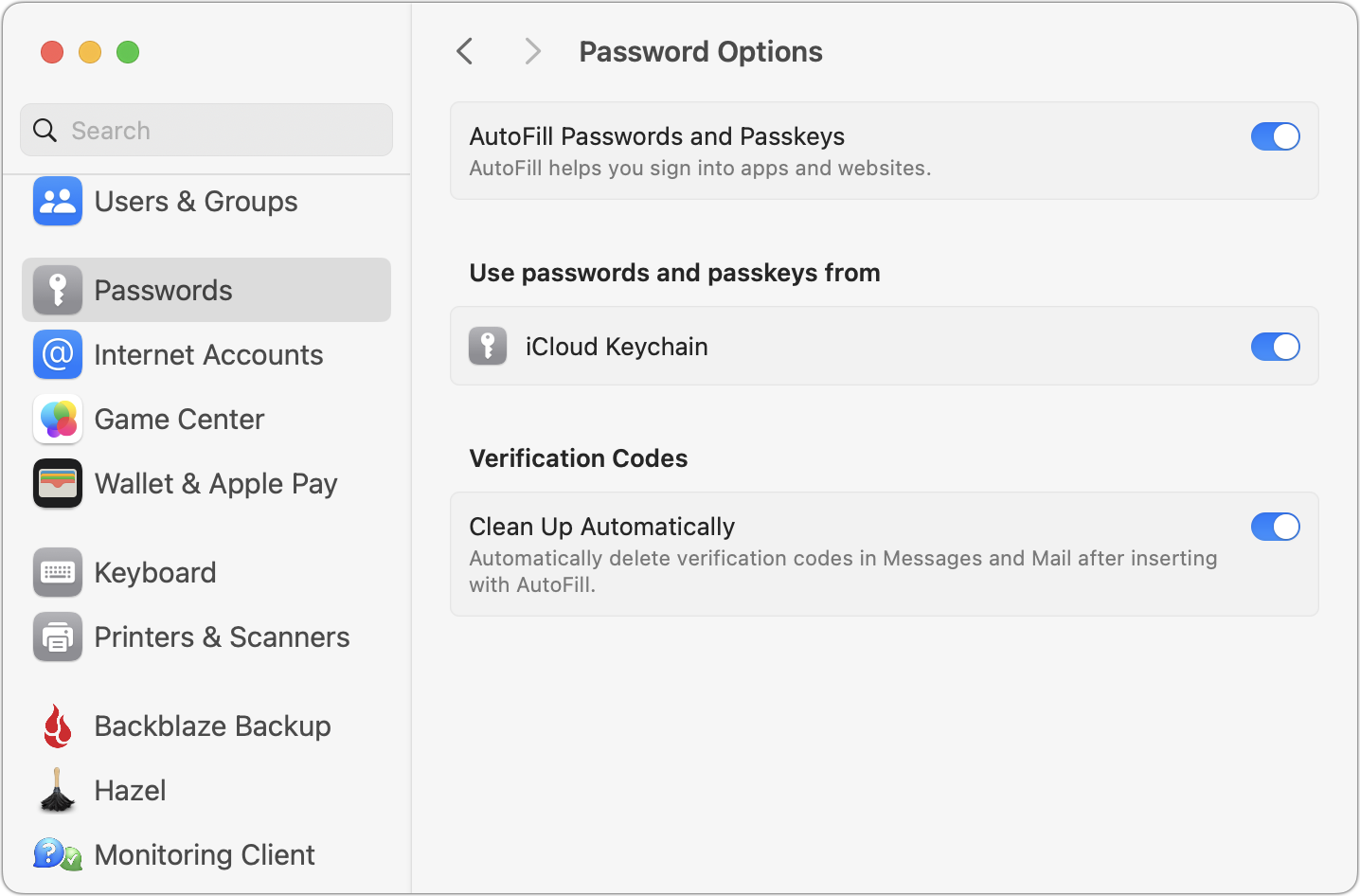

- パスワードオプション: ここにある自動入力のオプションも認証コードの自動クリーンアップのオプションも、私に言わせればオフにしておくべき理由は何もないと思うが、“パスワードとパスキーの入力を許可”オプションはとても興味深いと思った。そこに示されているのは iCloud Keychain のみだが、この設定は iOS の Settings > Passwords > Password Options 画面がサードパーティのパスワードマネージャを選ばせている部分と同等だと思われる。ひょっとすると将来 Apple は macOS でも他のパスワードマネージャを許容するようになるのかもしれない。

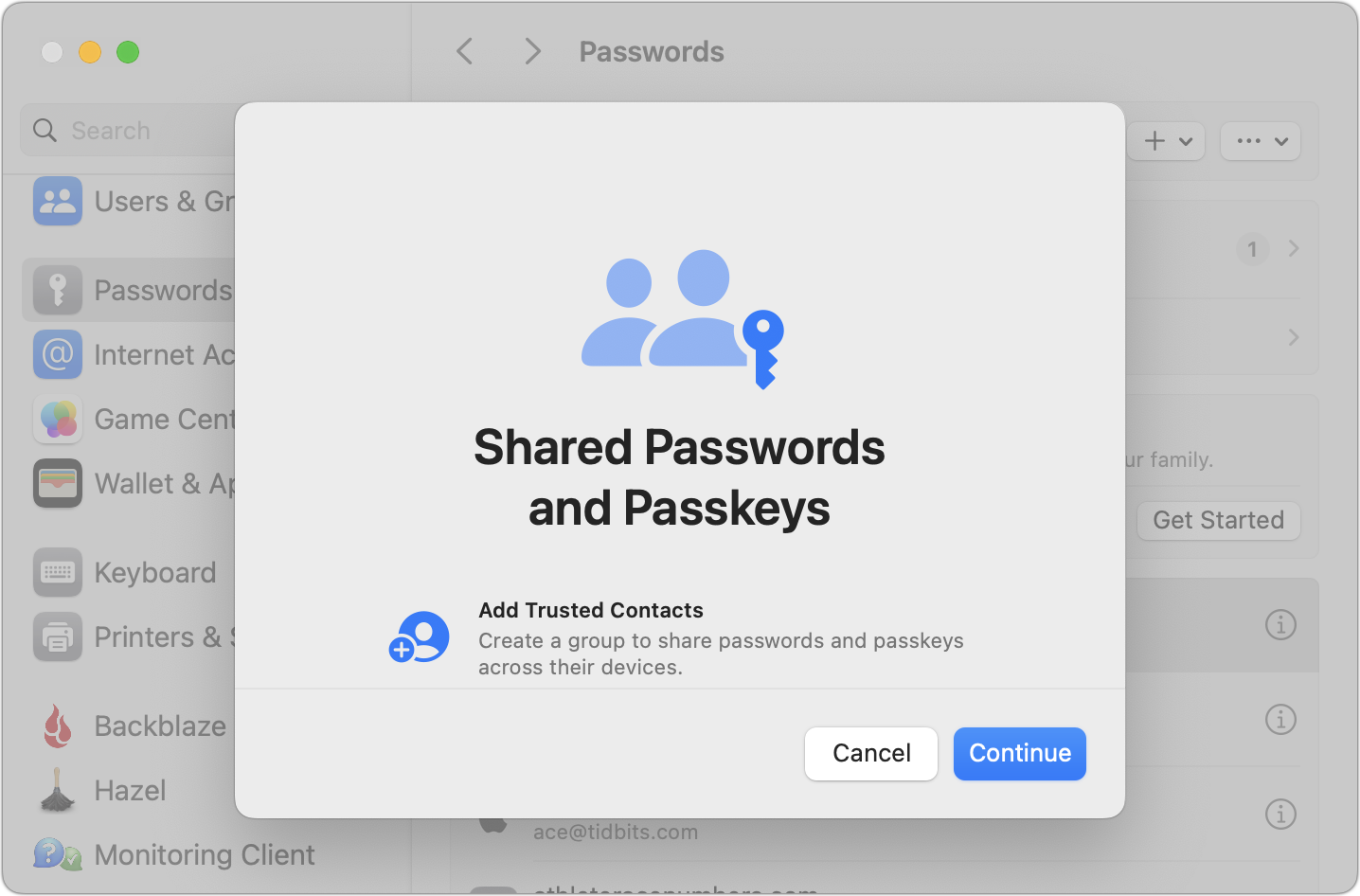

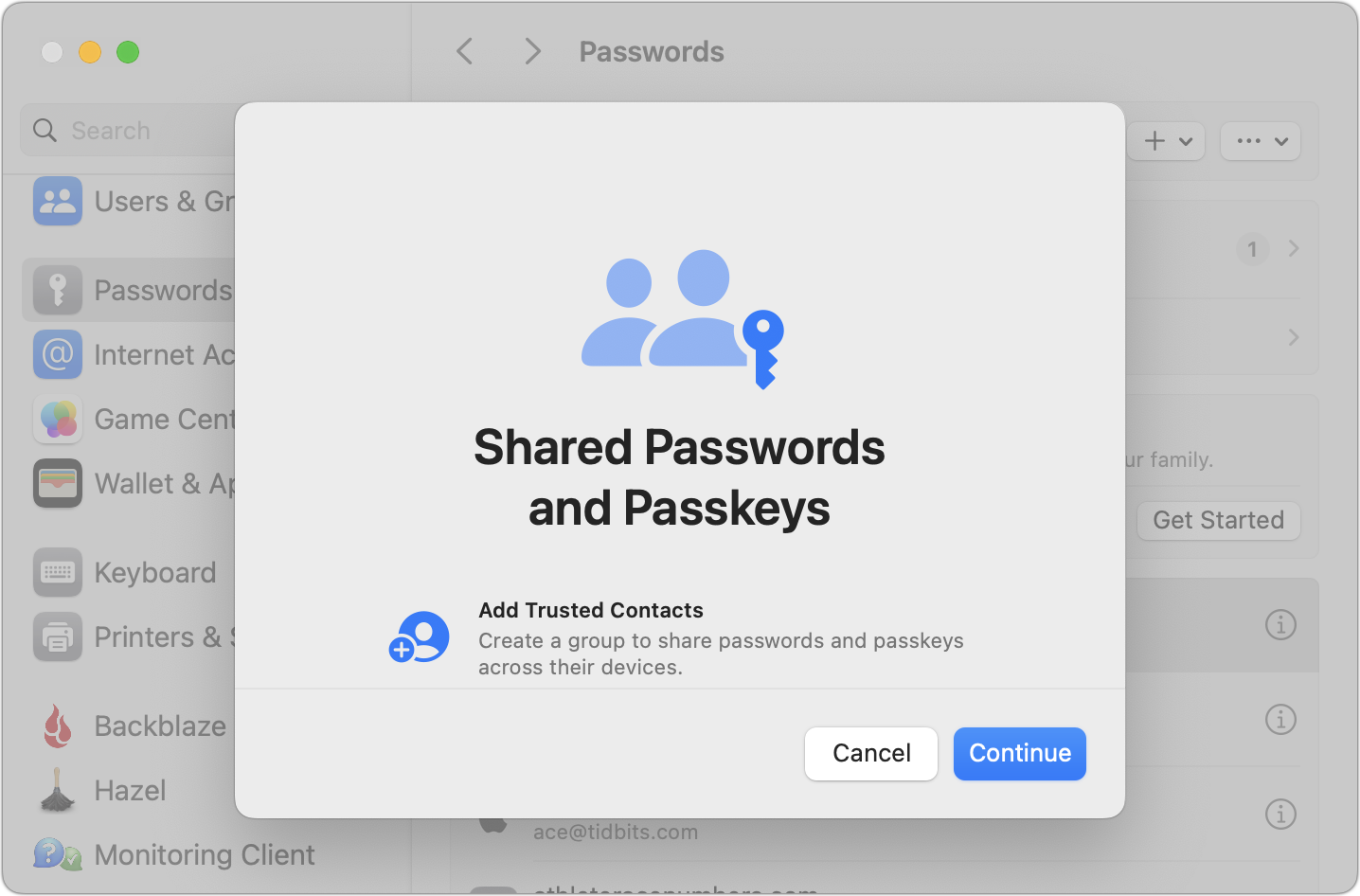

- パスワードを家族と共有する: このオプションはアシスタントを呼び出して、あなたを手引きして Family Passwords 共有グループを作成させる。このグループに家族の人たちを追加した上で、パスワードをあなたの個人用セットから共有セットへ移せるようにする。動作はシンプルで、きちんと働く。さらに、他のグループとの間でパスワードを共有することもできる。それをするにはさきほど述べた + メニューから New Shared Group を選ぶ。

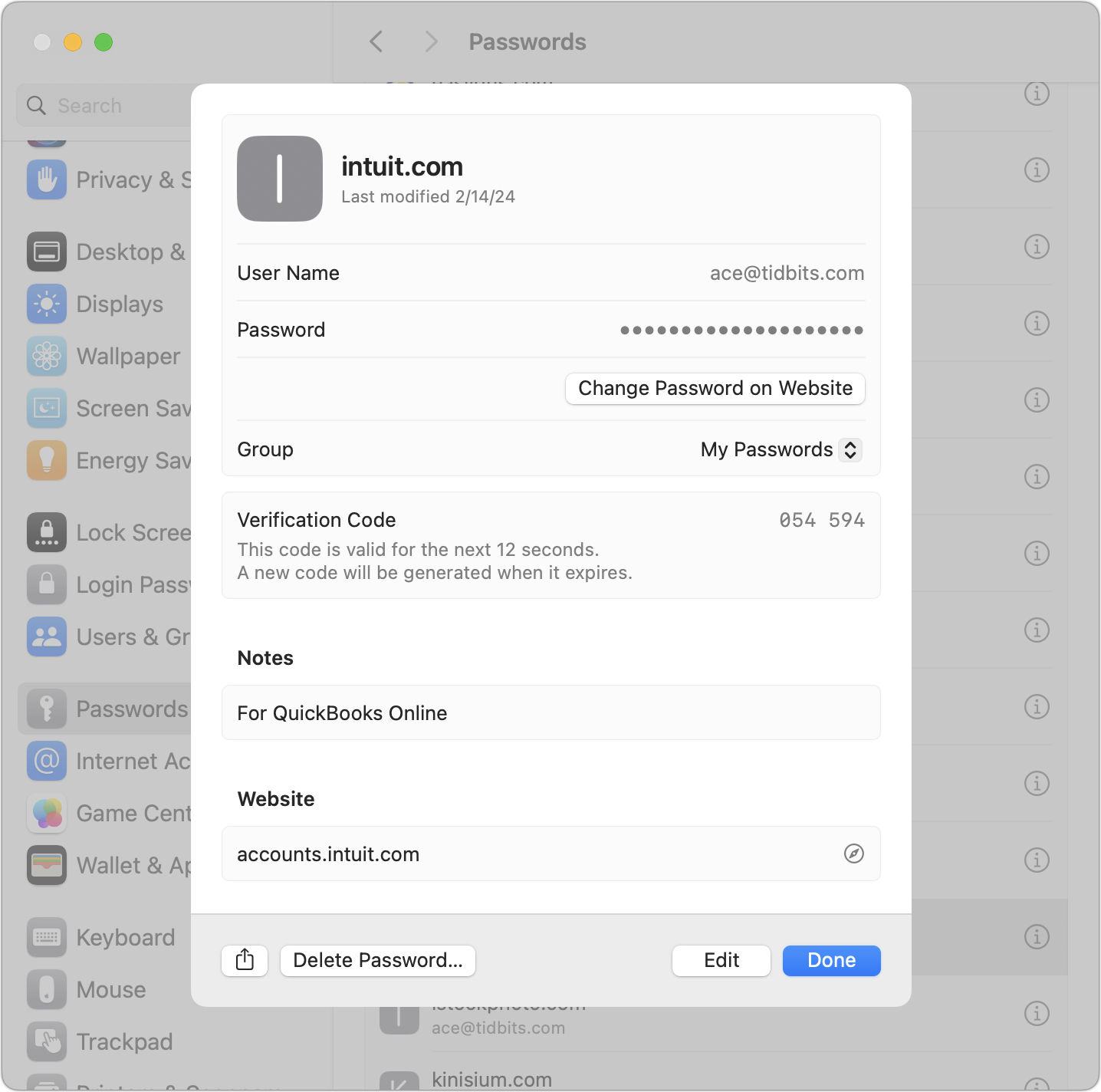

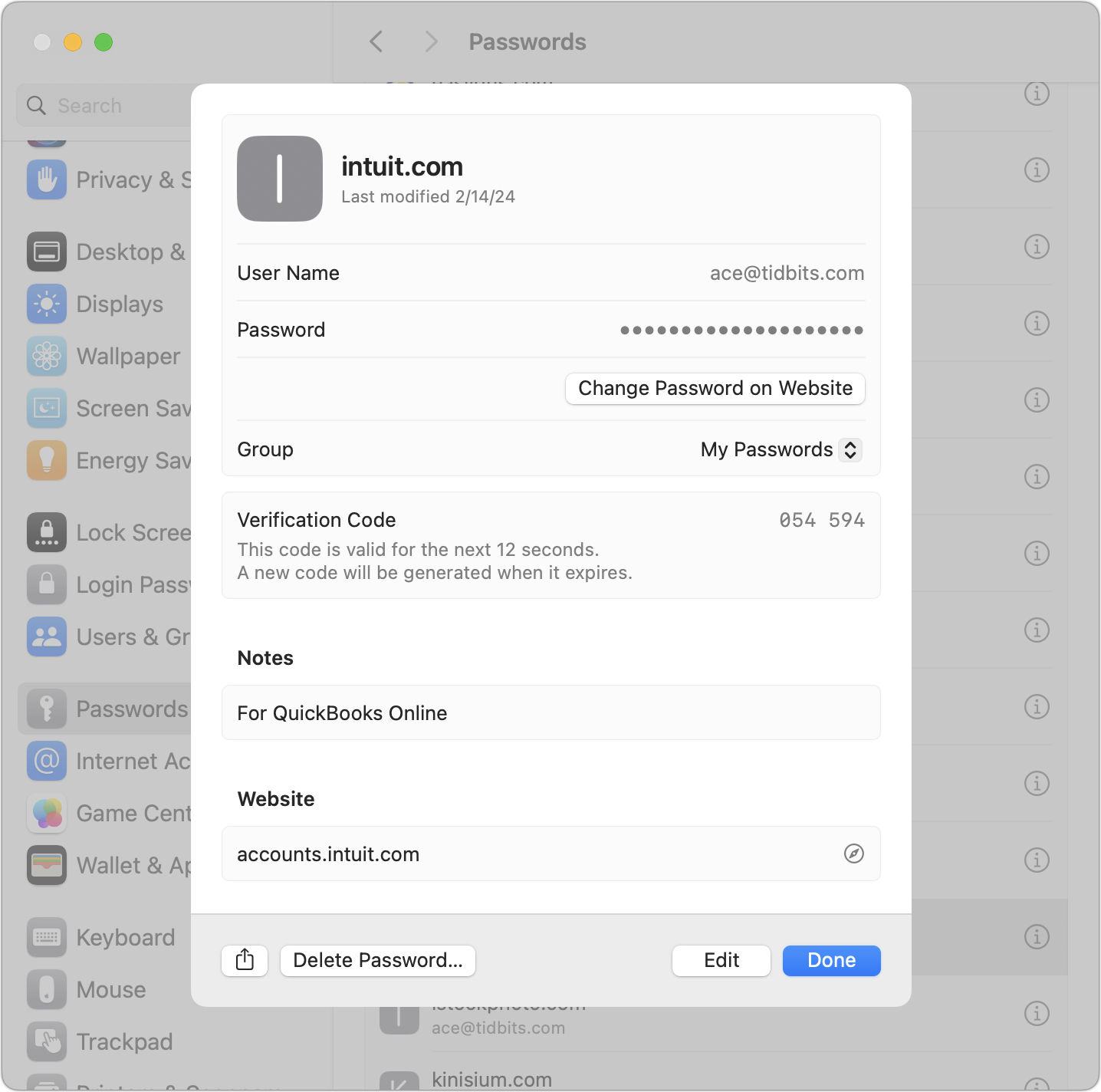

- ログインを編集: 最後に、個々のログインの横にある ⓘ ボタンをクリックすればそのログインを編集できる。**System Settings > General > Software Update > Automatic Updates** などでは「自動アップデート」と書かれた部分をダブルクリックしても何も起こらず ⓘ ボタンをクリックせざるを得ないが、幸いにもログインを編集するこの場面では ⓘ ボタンをクリックする代わりにログイン項目のどの部分をダブルクリックしても編集画面が開く。この画面の内容のほとんどは一目瞭然だろうが、「Webサイトのパスワードを変更」ボタンを押してもそのサイトのトップレベルが開くだけのことだ。確認コードと書かれたセクションでは、自動入力するべき二要素認証コード (2021 年 10 月 7 日の記事“iOS 15、iPadOS 15、Safari 15 のパスワード入力に二要素認証コードを追加”参照) を作成できる。Webサイトと書かれたセクションは iCloud Passwords が認証情報を自動補完入力する先のサイトのドメインを表示するが、残念ながらここを編集することはできない。実際私は 1Password で、アカウント作成のために使われた URL が必ずしもログイン用の URL と同一でないことがあって保存された URL を編集せざるを得ないことが時々あったのだが。

パスワード設定にあるものはいずれも飛び抜けて大成功とは言えないかもしれないが、それでも Apple はしっかりした基本的機能のセットを提供している。

ブラウザの中で iCloud Passwords を使う

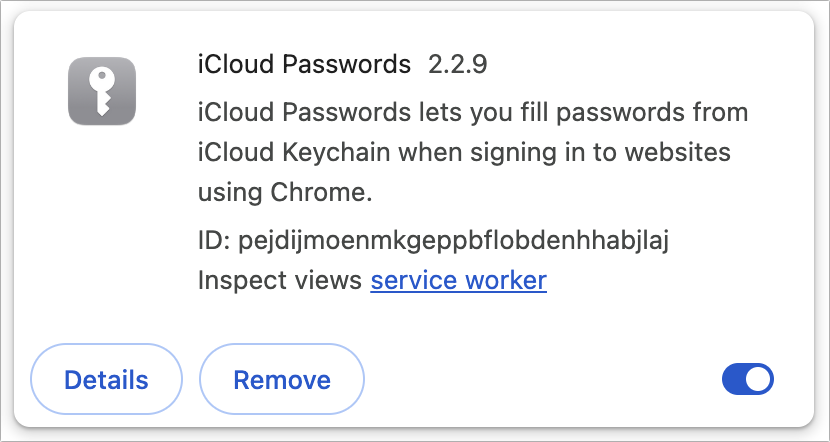

Arc、Brave、Google Chrome などの Chromium ブラウザの中でパスワードを自動入力させるためには、Apple の iCloud Passwords 拡張を Chrome Web Store から入手してインストールする必要がある。手順は簡単で、Add to Chrome ボタンをクリックしてからプロンプトに応じてインストールすることを確認するだけだ。

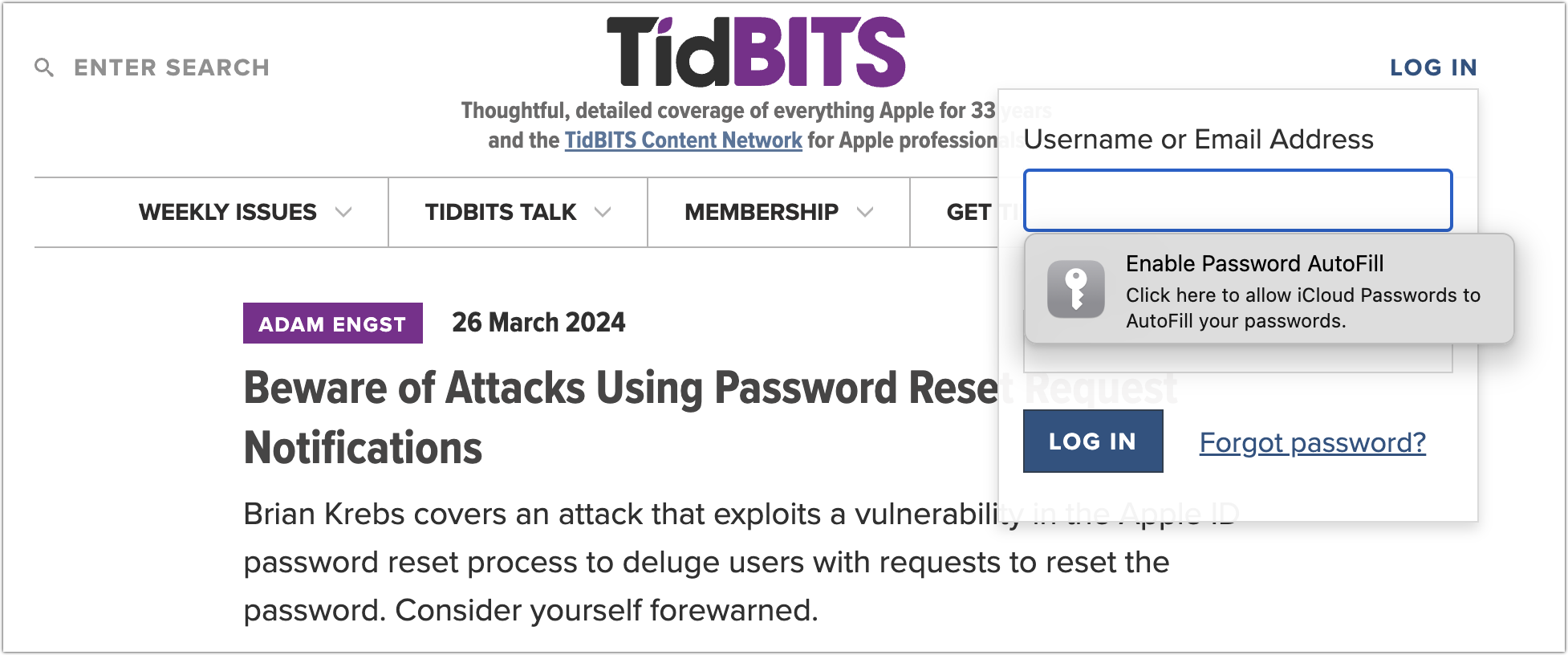

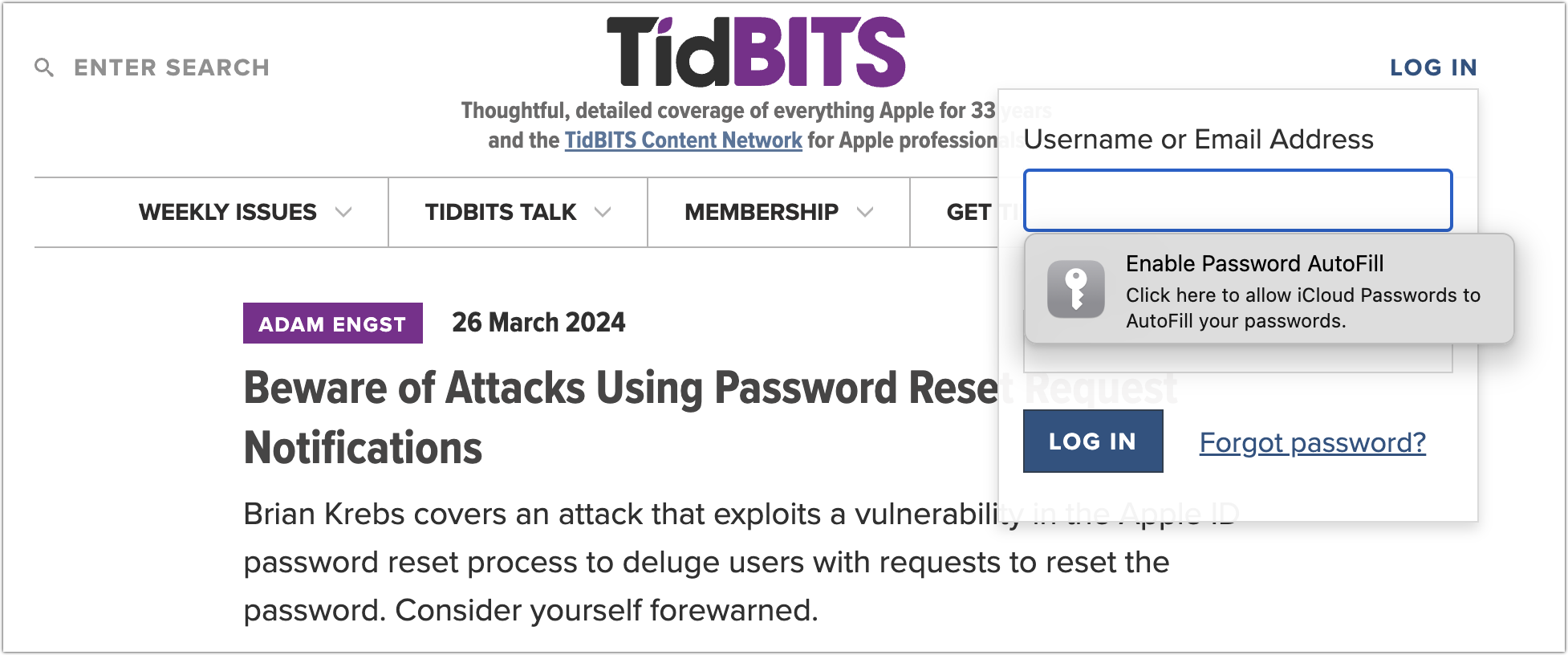

拡張とやり取りする手順はブラウザによって少しずつ異なるが、たいていのブラウザでは拡張をツールバーにインストールするようになっている。Arc 以外の Chromium ブラウザでは (Arc ではここにバグがある)、ログインフォームをクリックすると通知が表示されて、通知をクリックすれば Password AutoFill が有効になる。Arc にはそのようなツールバーはないが、**Extensions > iCloud Passwords** を選べばツールバーボタンや通知をクリックしたのと同じことになる。

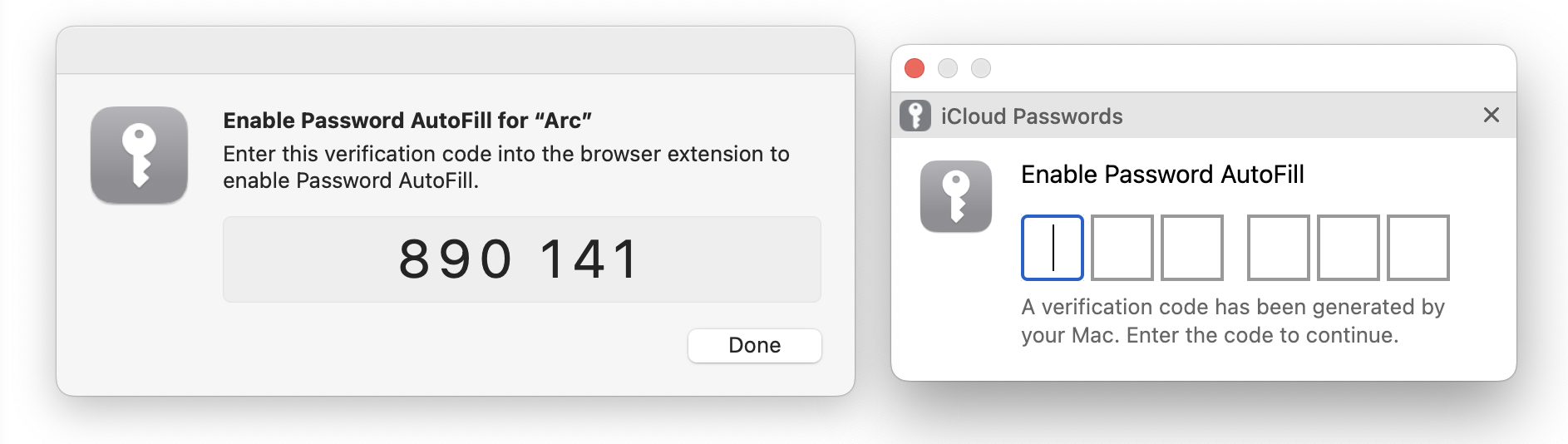

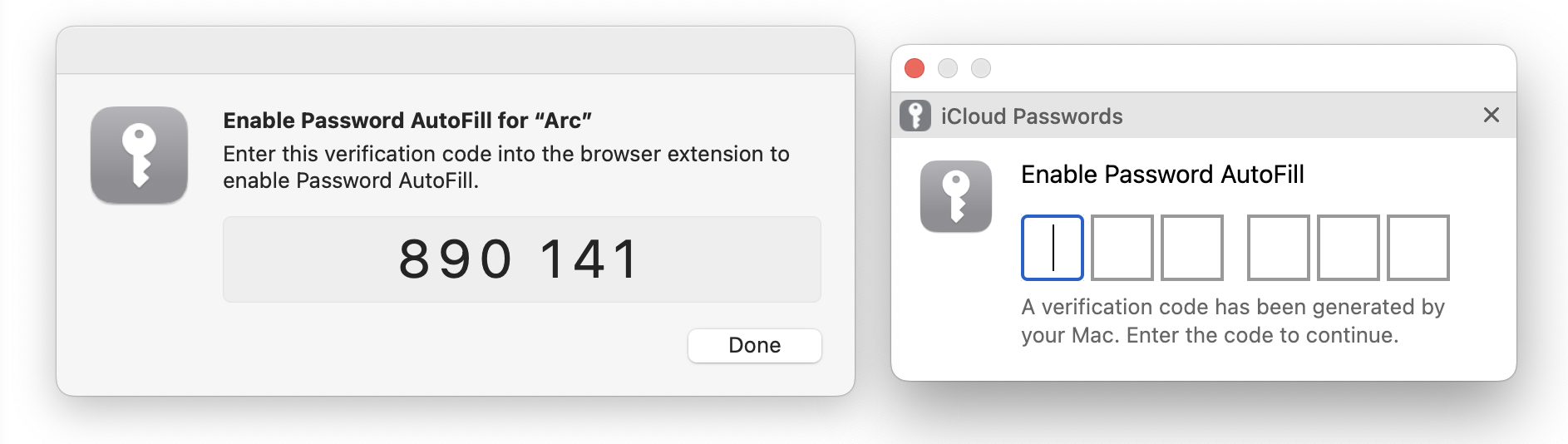

どのように呼び出したにせよ、iCloud Passwords は2つのダイアログを表示する。認証コードを表示したシステムレベルのダイアログと、コードを入力すべきブラウザレベルのダイアログだ。入力の際にタイプミスをすれば、即座に新たなコードが表示される。

この認証のやり方は明快だが、ウェブブラウザを起動する度に毎回必要となるので、結局何度も認証コードをタイプし直さなければならなくなる。だから、1Password で Touch ID や Apple Watch を使ってする生体認証の方がずっと楽だ。おそらく他のパスワードマネージャも生体認証に対応しているだろう。

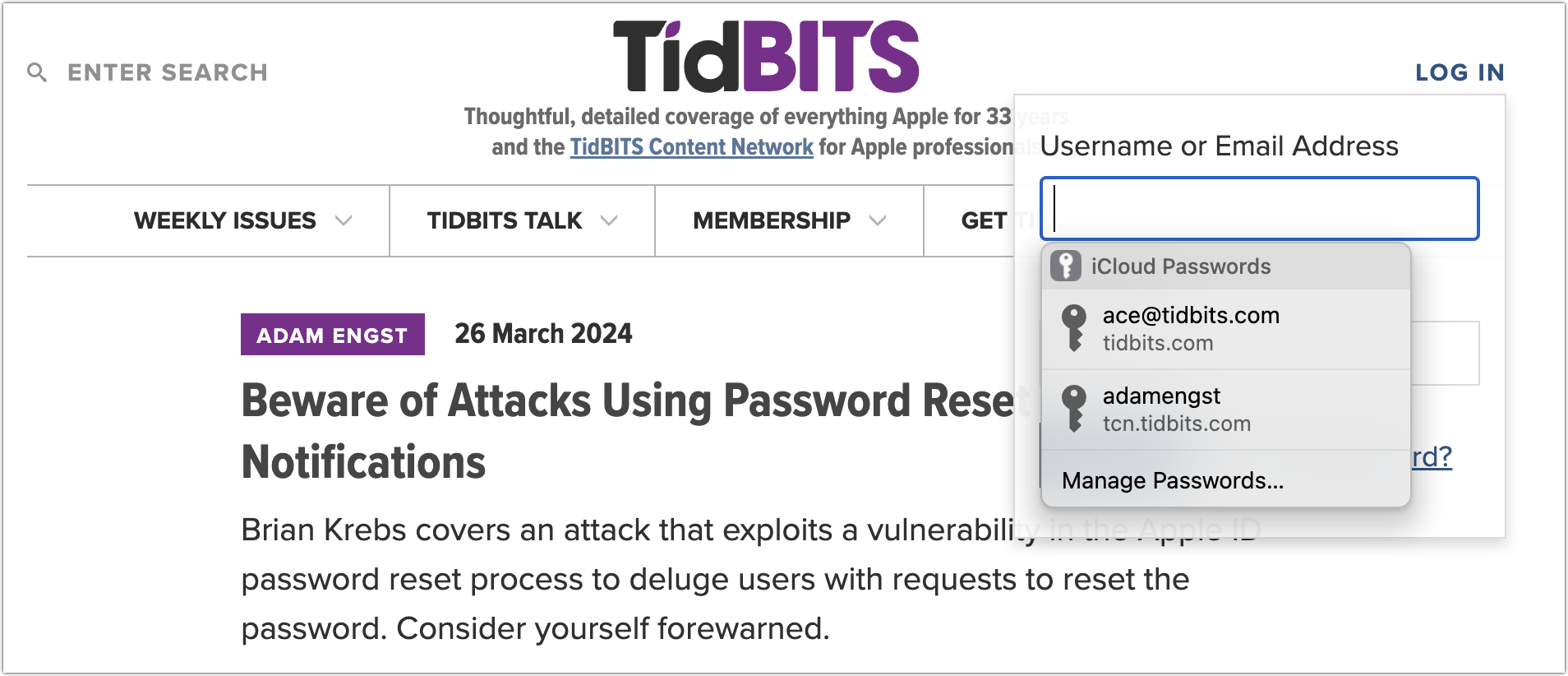

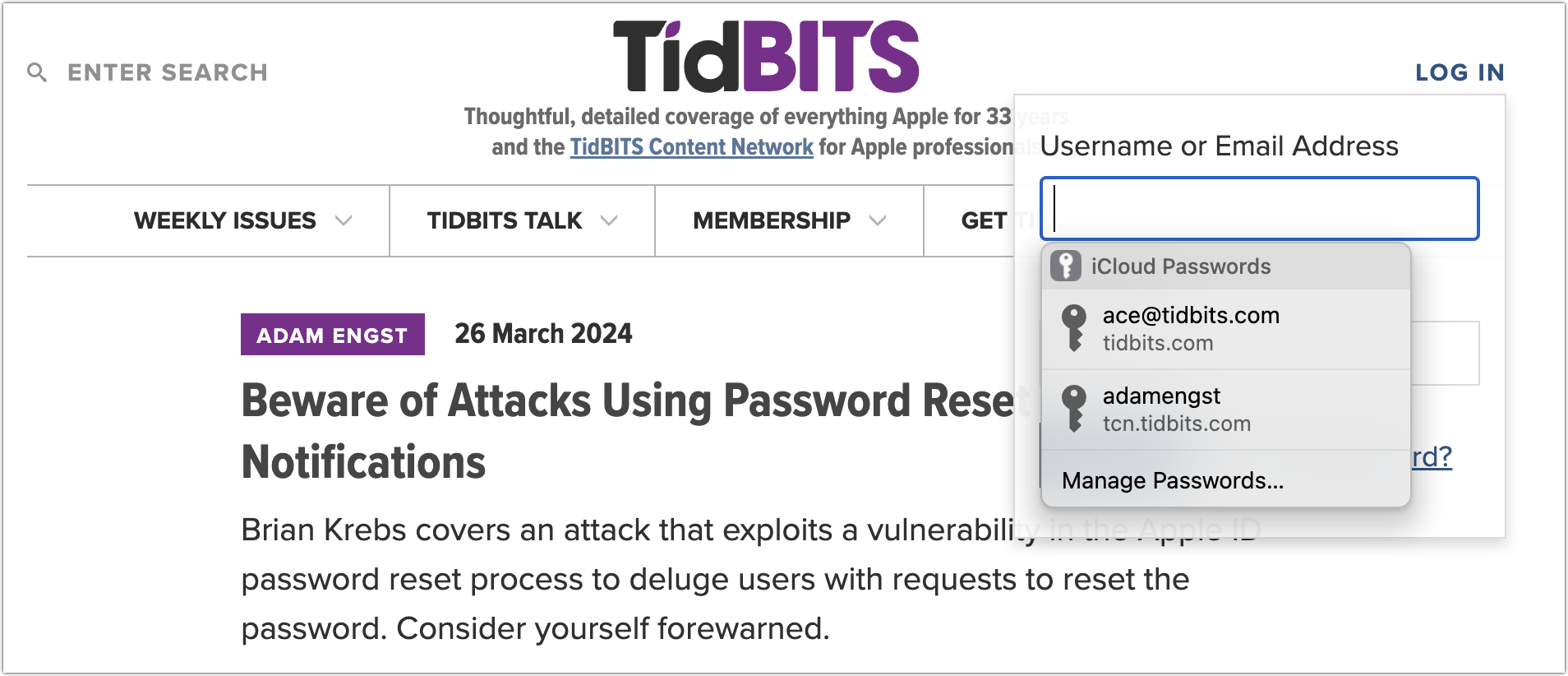

いったん Password AutoFill を有効にしておけば、その後は申し分のない使いやすさだ。ログインフォームの上でクリックするだけで、iCloud Passwords がそれを検知して、そのサイトのドメインとマッチするパスワードを呈示する。その一つをクリックすれば、その情報がログインフォームの各フィールドに入力される。たった一つのパスワードしか表示されない場合も多いが、下のスクリーンショットに示したように同じドメイン内の異なるサイト上に複数のログインがある場合にはどれか一つを選ばなければならない。

(余談だが、このようなドメイン検知こそがパスワードマネージャを使うべき重要な理由の一つだ。他のサイトになりすました悪意あるサイトに騙されてパスワードを入力してしまう事態を予防できるからだ。人間の目は違いを見落としてしまう可能性があるが、パスワードマネージャが app1e.com と apple.com を見間違えることはない。)

一つのログインフォームがユーザ名とパスワードの双方のフィールドを含んでいる場合にも、iCloud Passwords は双方に自動入力する。ログインが最初の手順でユーザ名の入力を求めてから、その後でフォームまたはページをリフレッシュして改めてパスワードの入力を求める場合は、もう一度クリックして別途パスワードを自動入力させる必要があることが多いようだ。この点、1Password は第二のフィールドにも手動操作の必要なしにパスワードをそのまま自動入力できる点がより優れていると言えるだろう。

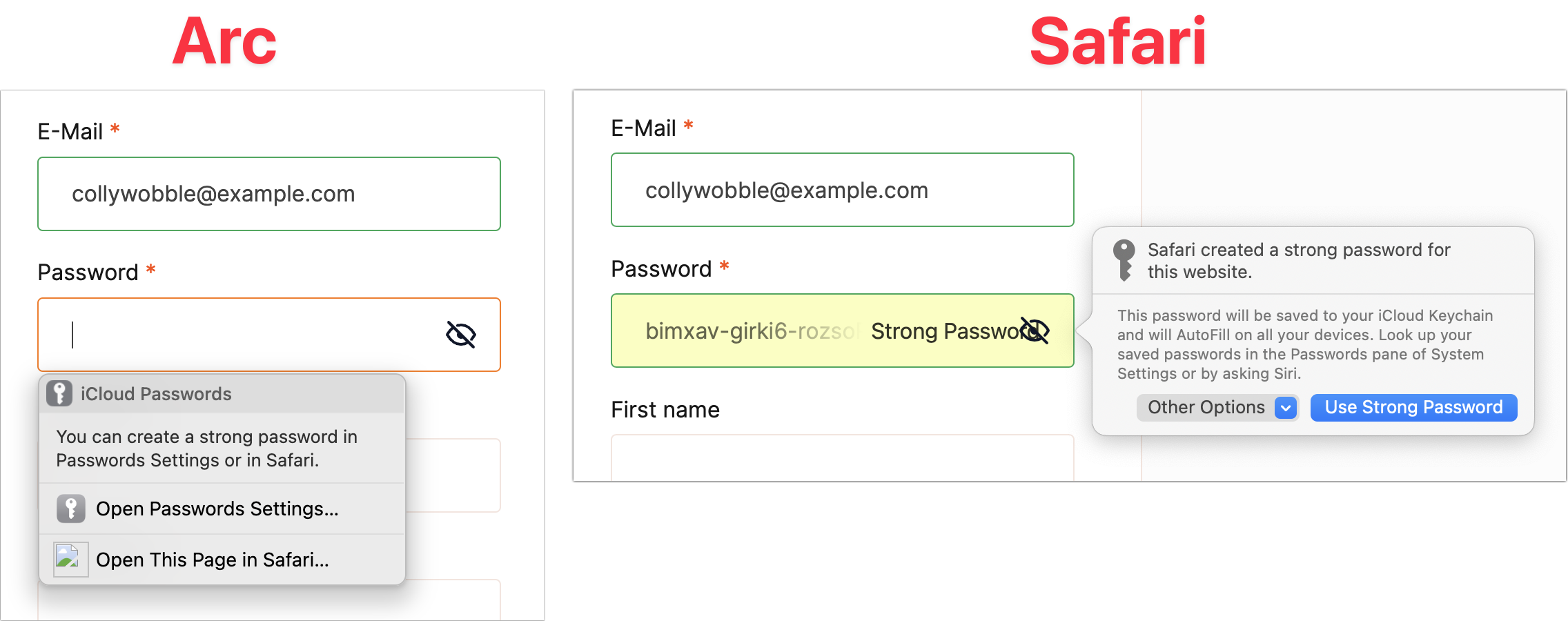

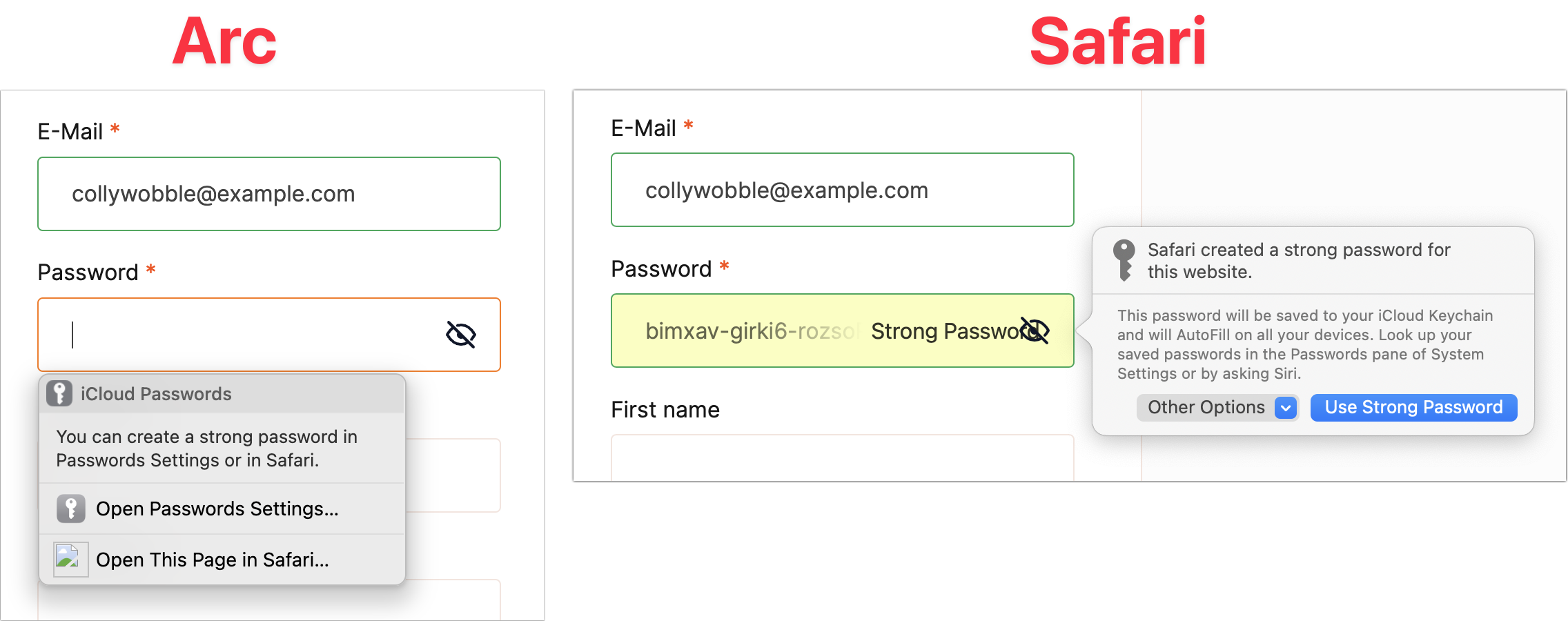

最後にもう一つ、新規にアカウントを作成する必要がある場合には、iCloud Passwords はほとんど常にそれと気付いてあなたに認証情報を保存するよう促すことができる。けれども残念なことに、あなたのために強力なパスワードを自動作成することはできない。その代わりに、**System Settings > Passwords** を開いて強力なパスワードを作成するか、または同じページを Safari に開かせるかを選ぶことができる。(下左図、アイコンのグラフィックが壊れている点は無視して頂きたい。) 実際のところ、Safari で Use Strong Password をクリック (下右図) すると、自動的に強力なパスワードを作成した上でそれをあなたのパスワードコレクションに保存してくれる。だから、新規にアカウントを作成する際の最良の行動は、Safari に切り替えて新規アカウントを作成してから、元のブラウザに戻って新しい認証情報でログインすることだ。他方、**System Settings > Passwords** を使うやり方を選ぶと、まず + メニューをクリックしてから、New Password を選び、Create Strong Password ボタンをクリックし、そのパスワードをコピーしてから、ブラウザに戻り、パスワードをペーストするという手間がかかる。

他のパスワードマネージャと比べての欠点

iCloud Passwords の機能が 1Password などに及ばない点は既にいくつか挙げたけれども、ここでそのような点をすべてまとめておくことで、違いを感じて頂けるようにしよう。iCloud Passwords には次のような問題点がある:

- 認証リクエストをかなり頻繁に生成する。

- 生体認証に対応していないので、認証リクエストに応じるための唯一の方法は6桁のコードを手でタイプすることだ。(6桁のみのコードなので、マスターパスワードをタイプするよりは簡単だろう。)

- 別フォームやページのリフレッシュで隔てられた複数個のログインフィールドで一度に自動入力することはできない。

- 手動ログインしたものを保存するよう申し出てくれないことが時々ある。

- ログインにしか対応しない。他のパスワードマネージャでは、身分証明書、診療記録カード、銀行口座、API 認証情報、セキュアなノート、さらには書類といった、さまざまの種類の個人情報を保存できるものがある。

- クレジットカードやアドレスの情報を自動入力することはできない。

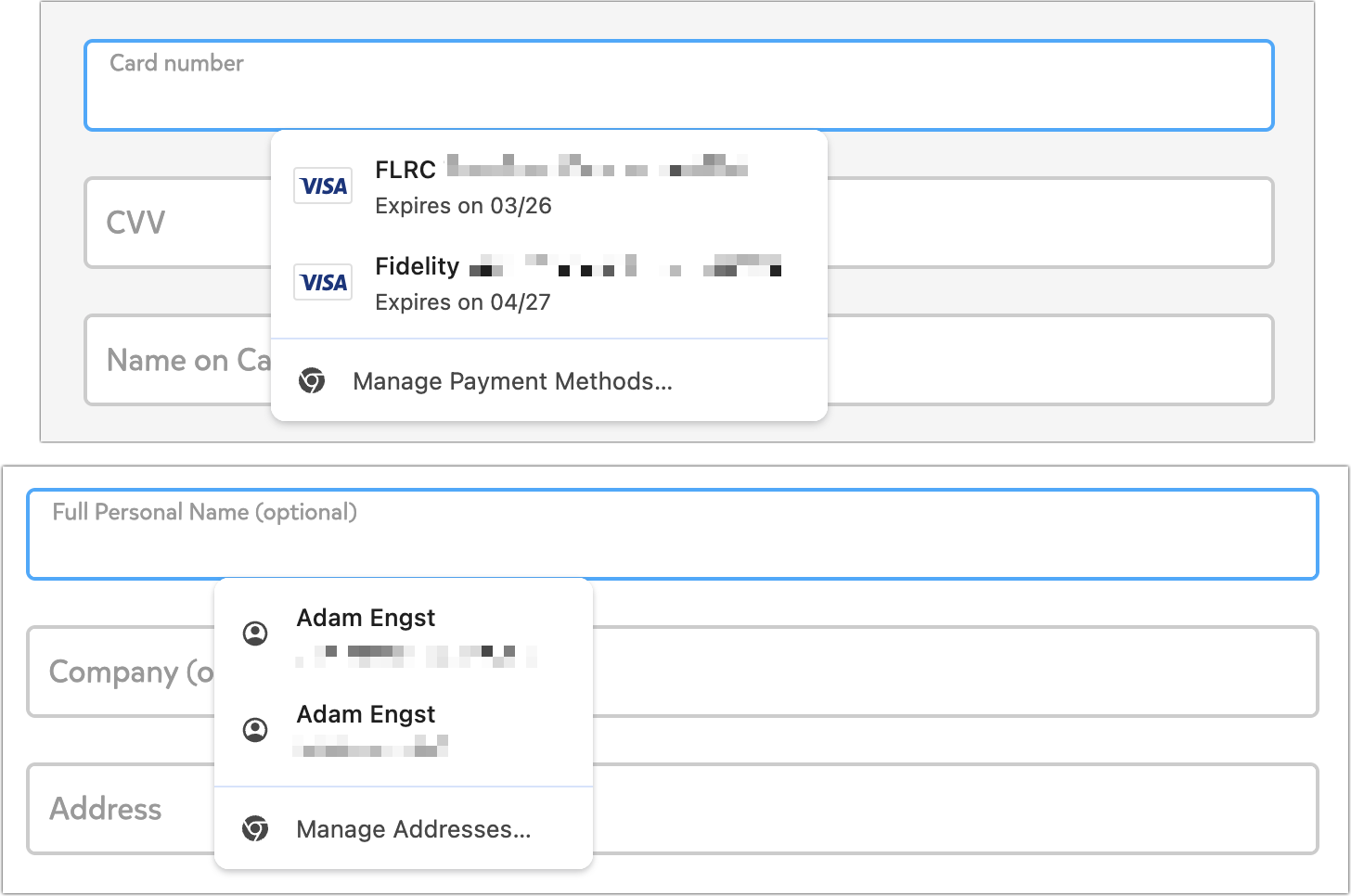

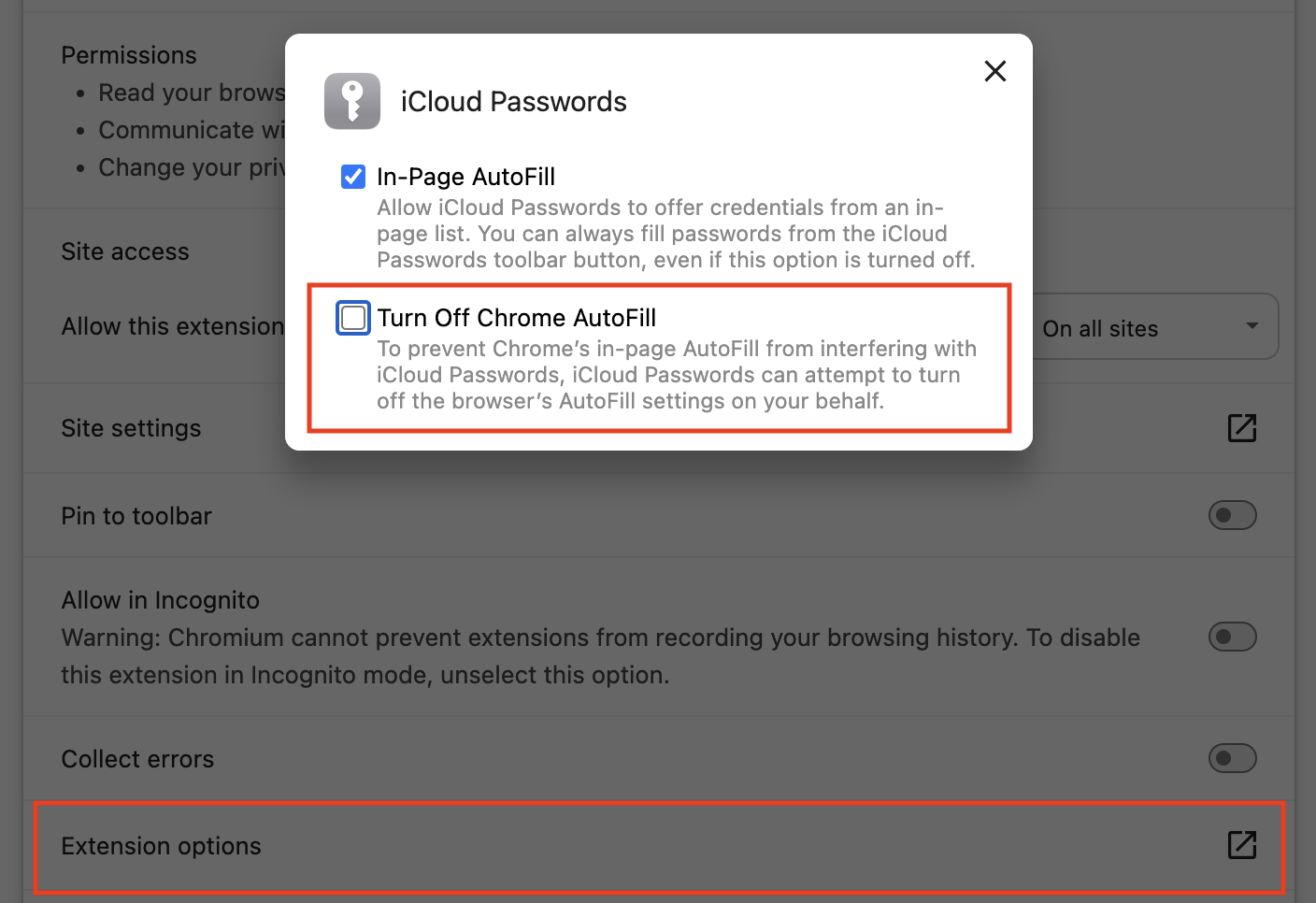

ブラウザに備わった機能を利用してこの最後の制約を回避することは可能だ。Chromium ブラウザはすべて決済方法やアドレスを自動入力できるようになっているが、iCloud Passwords はデフォルトではそれらの機能をブロックして働かないようにする。たとえその部分で iCloud Passwords が何の役にも立たないとしても、デフォルトではそうなる。iCloud Passwords によるブロックを回避してブラウザが自動入力できるように設定すれば、双方の良いところを享受できるようになる。そのためには次の手順を踏むとよい:

- Chromium ブラウザで Extensions ページにナビゲートする。通常 Window > Extensions を選べばそうなる。Arc では Extensions > Manage Extensions を選ぶ。

- iCloud Passwords のところにある Details ボタンをクリックする。

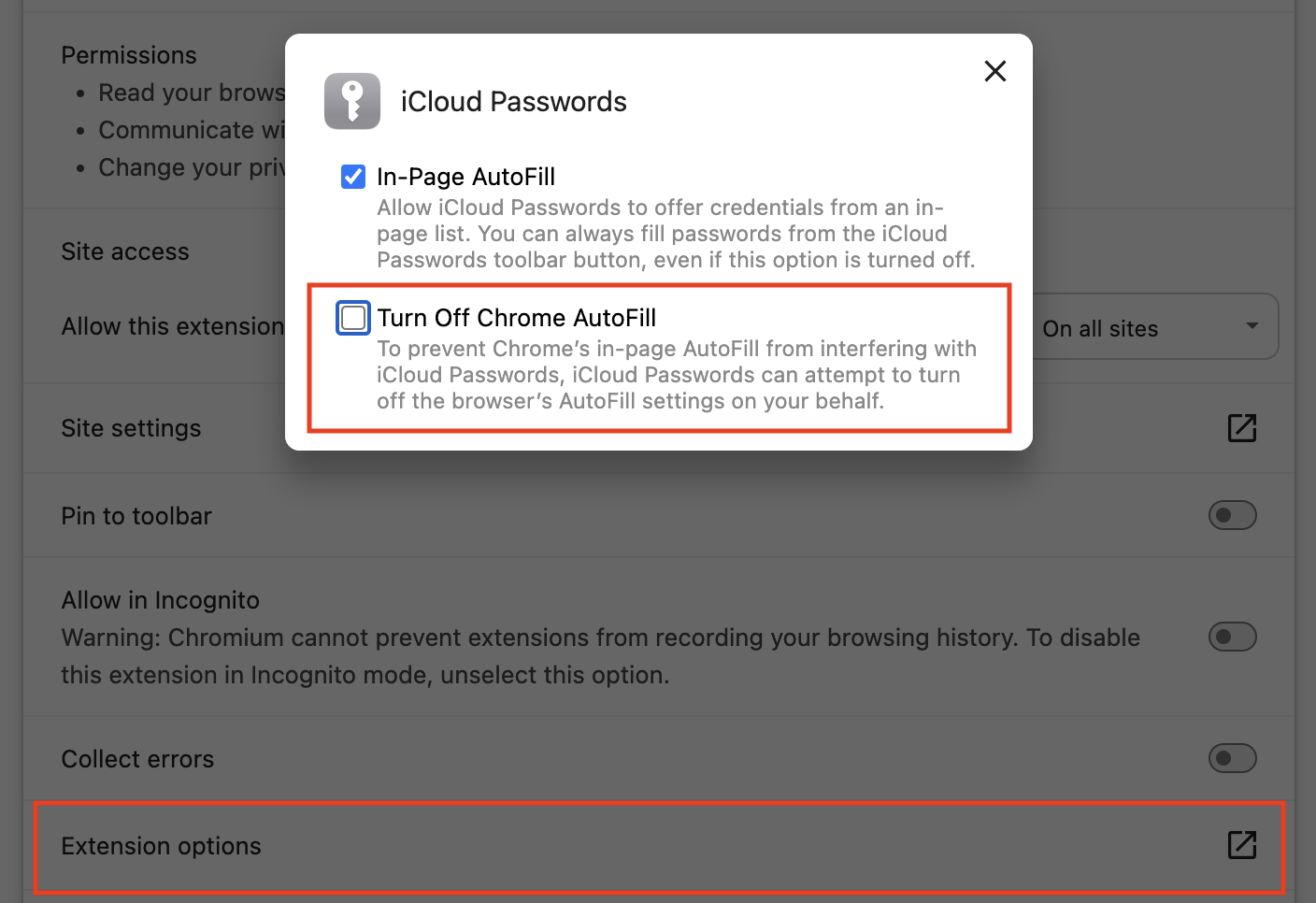

- iCloud Password の Details 画面で Extension Options の横にあるボタンをクリックし、開いたダイアログで Turn Off Chrome AutoFill を非選択にする。オフを非選択にしたので、Chrome 内蔵の AutoFill 機能が再び独立に働き始める。

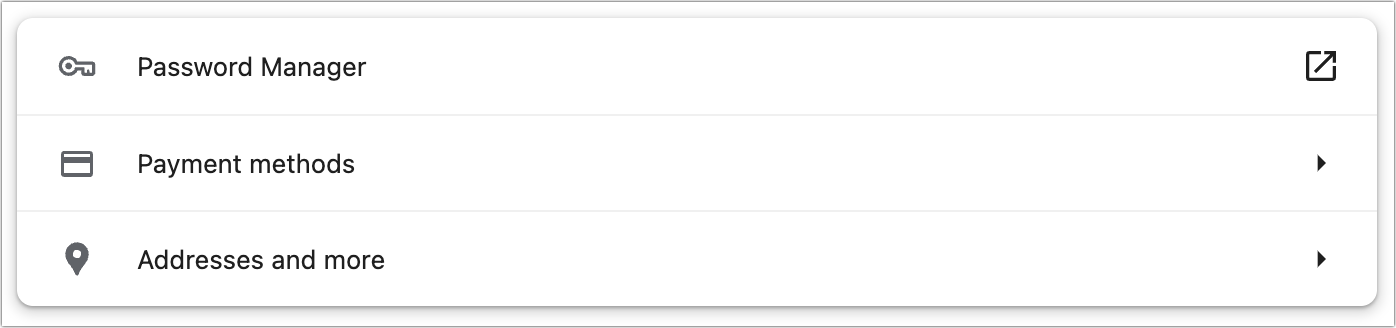

- それからブラウザの Autofill 設定にナビゲートする。通常これはメインの Settings ページの中の "Autofill and Passwords" (自動入力とパスワード) と書かれたところにあるが、Microsoft Edge では Profiles のところにある。いつでも URL ブラウザ名://settings/autofill を使えばそこが開く。

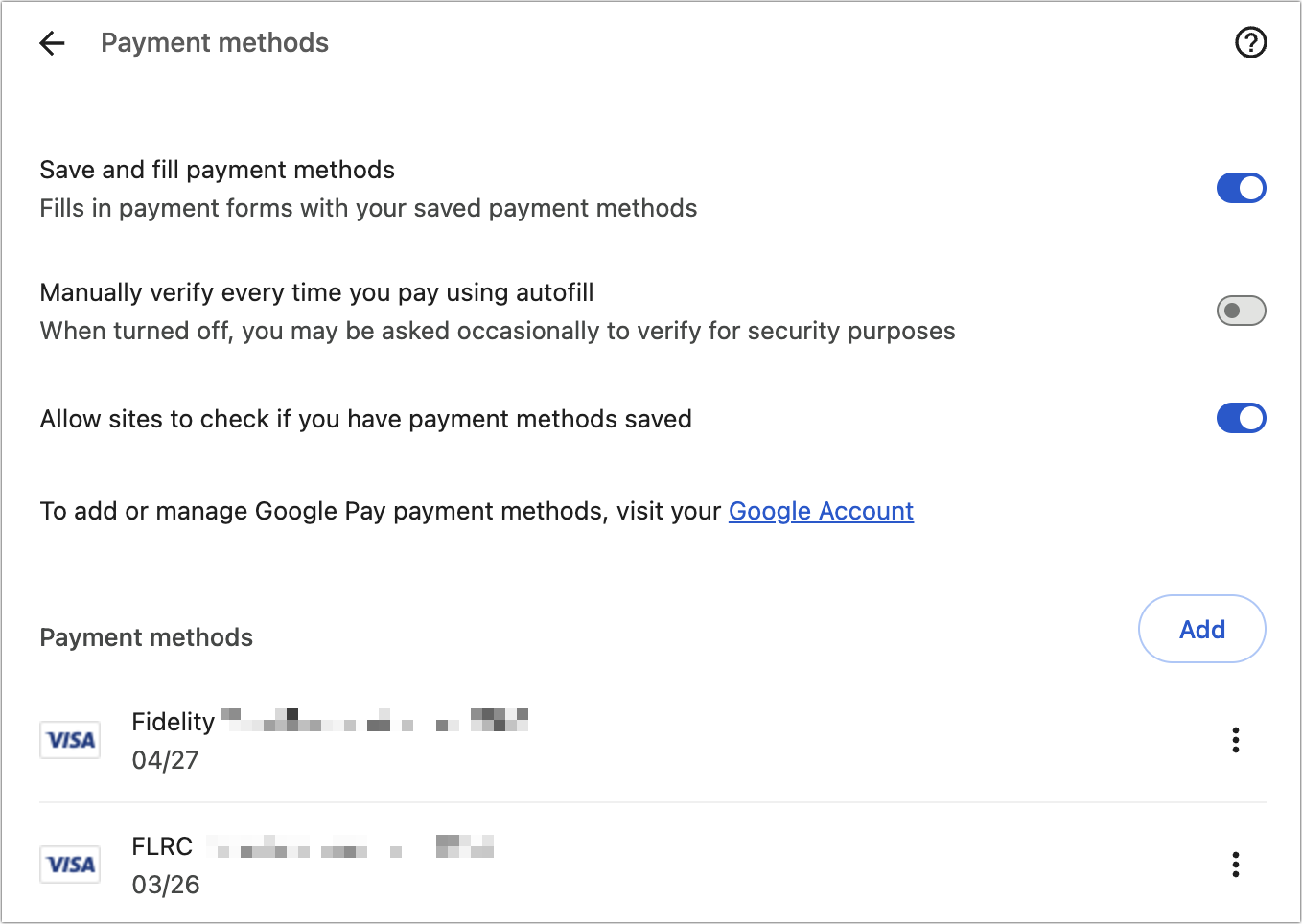

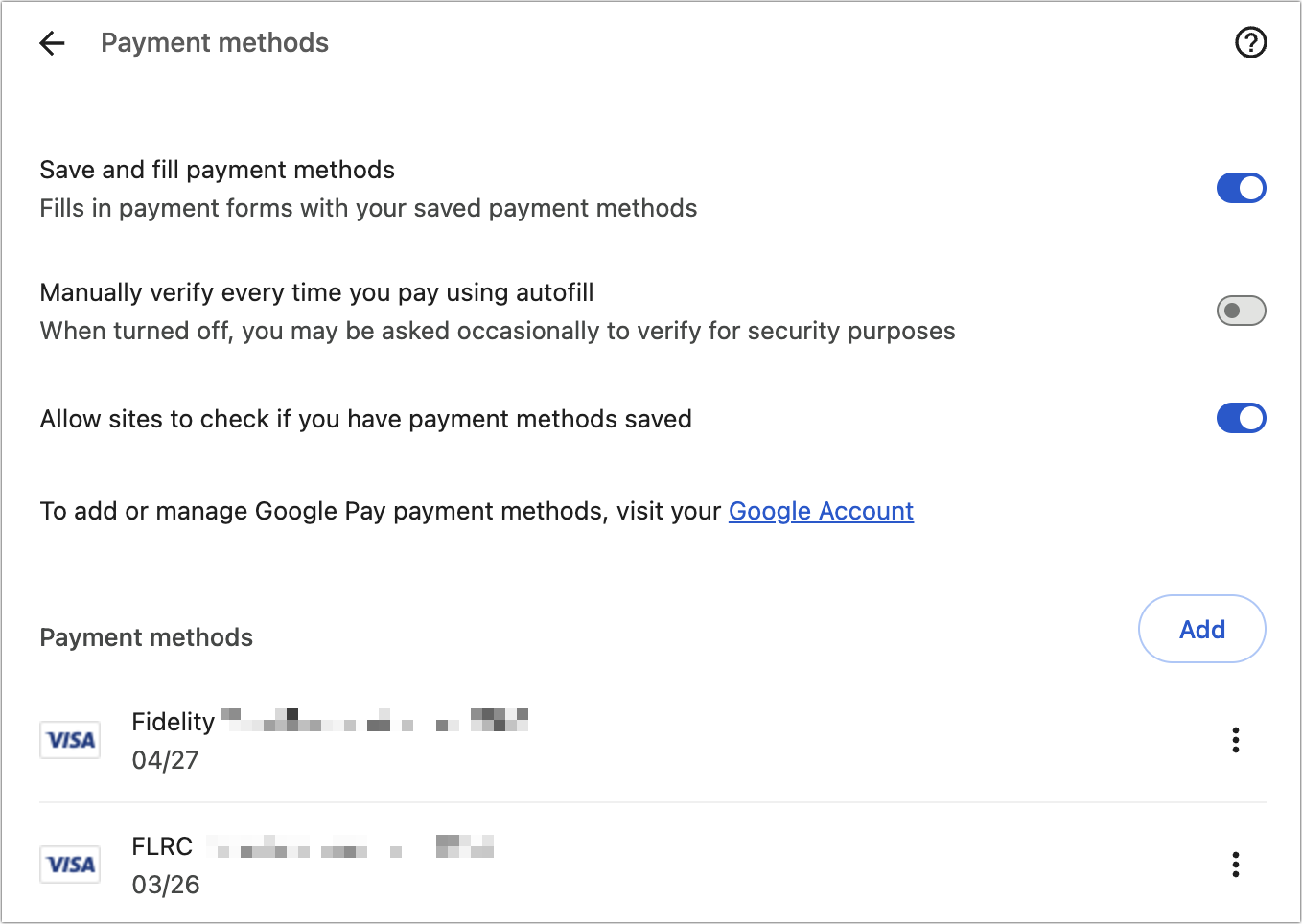

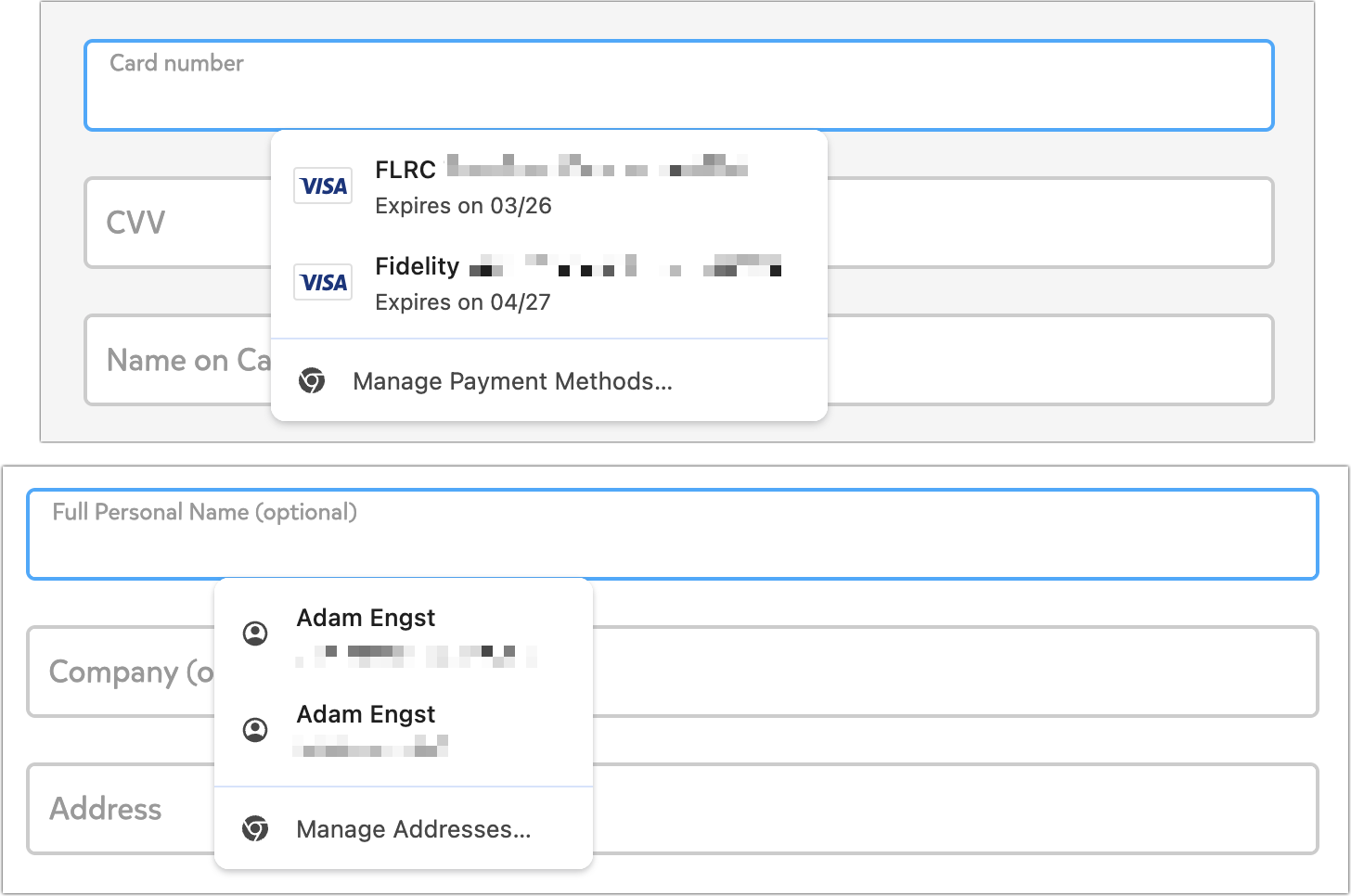

- Payment Methods (お支払い方法) から始めよう。まず「お支払い方法の保存と入力」をオンにしておく。「追加」ボタンを使ってクレジットカード情報を追加できる。クレジットカードの CVV コードはセキュリティ上の理由から保存されないので、覚えておいて手で入力しなければならない。設定が済めば左上隅の「戻る」矢印をクリックして「自動入力とパスワード」画面に戻る。

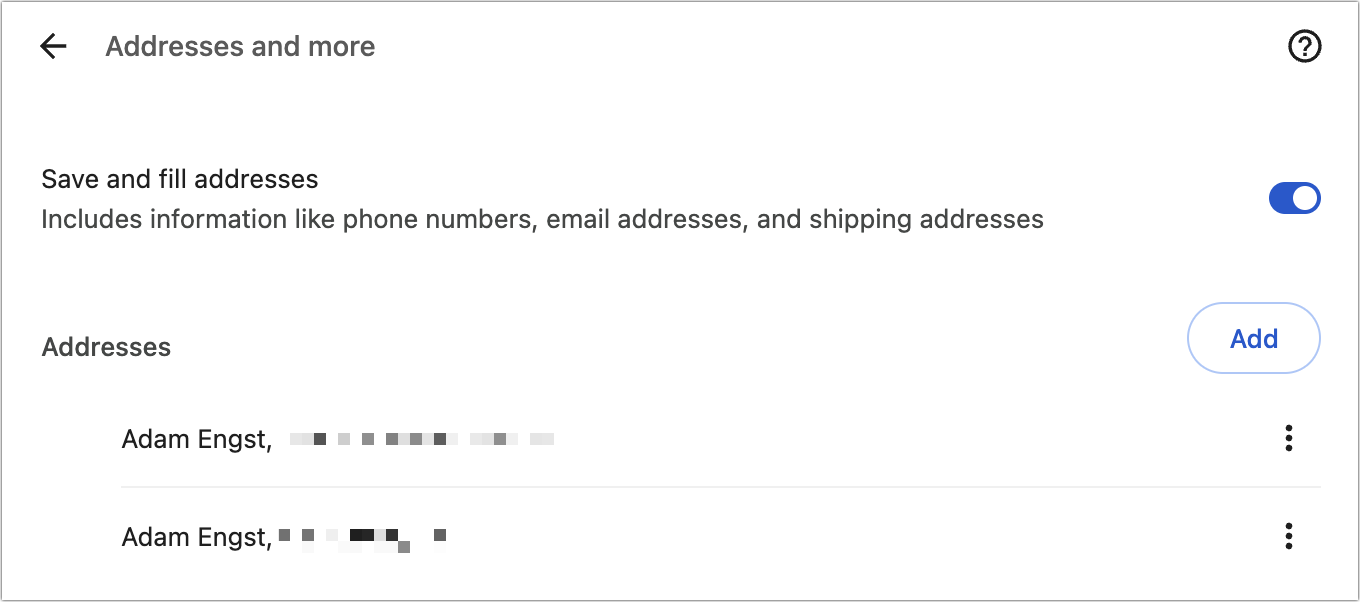

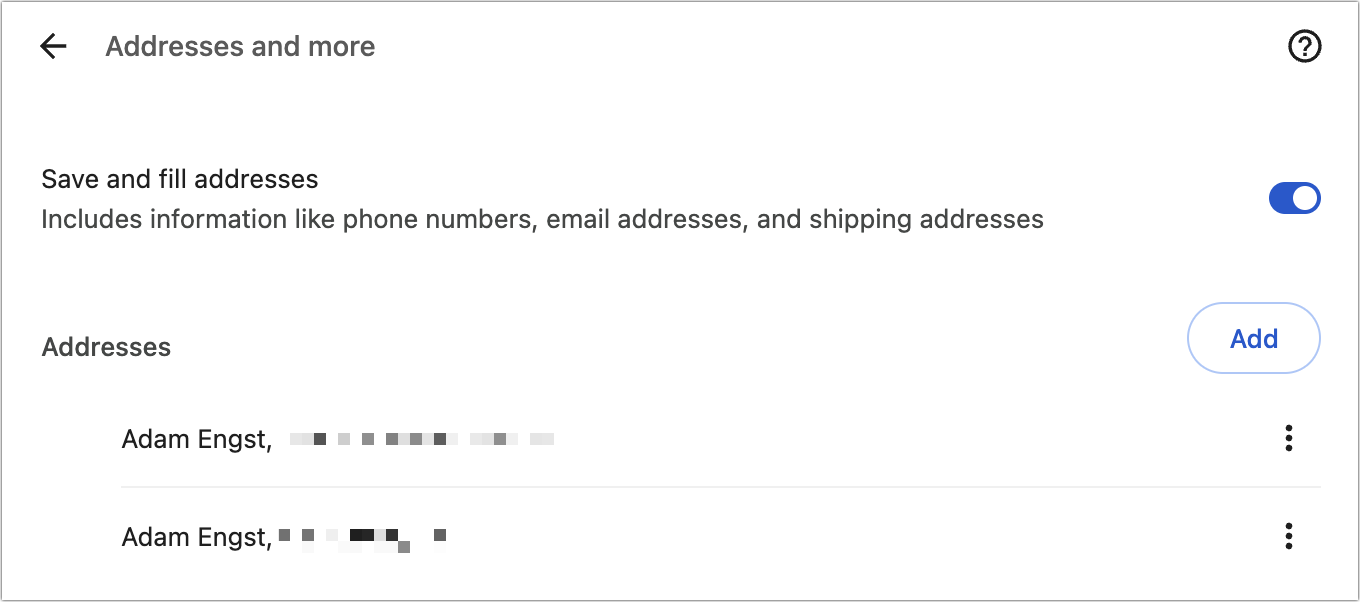

- 次に Addresses and More (住所やその他の情報) 画面で、まず「住所の保存と入力」をオンにしておき、自動入力させたい各種のアドレスを追加しておく。「戻る」矢印をクリックして「自動入力とパスワード」画面に戻る。

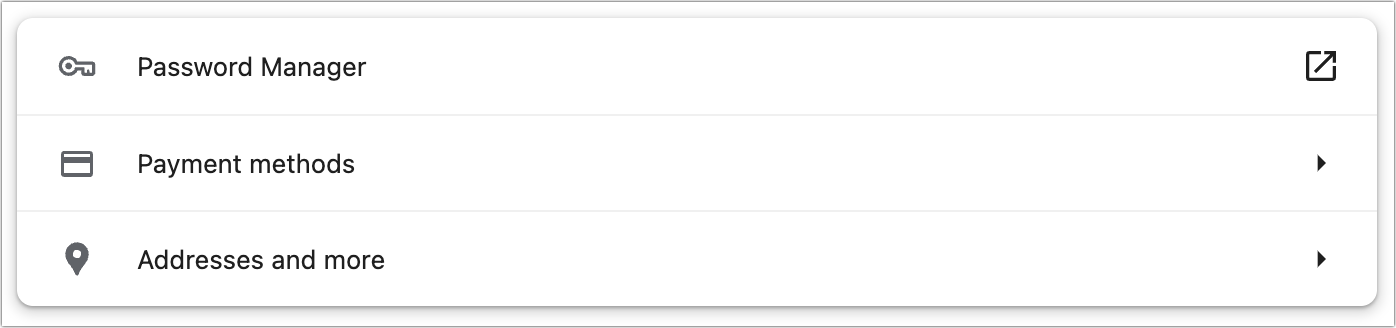

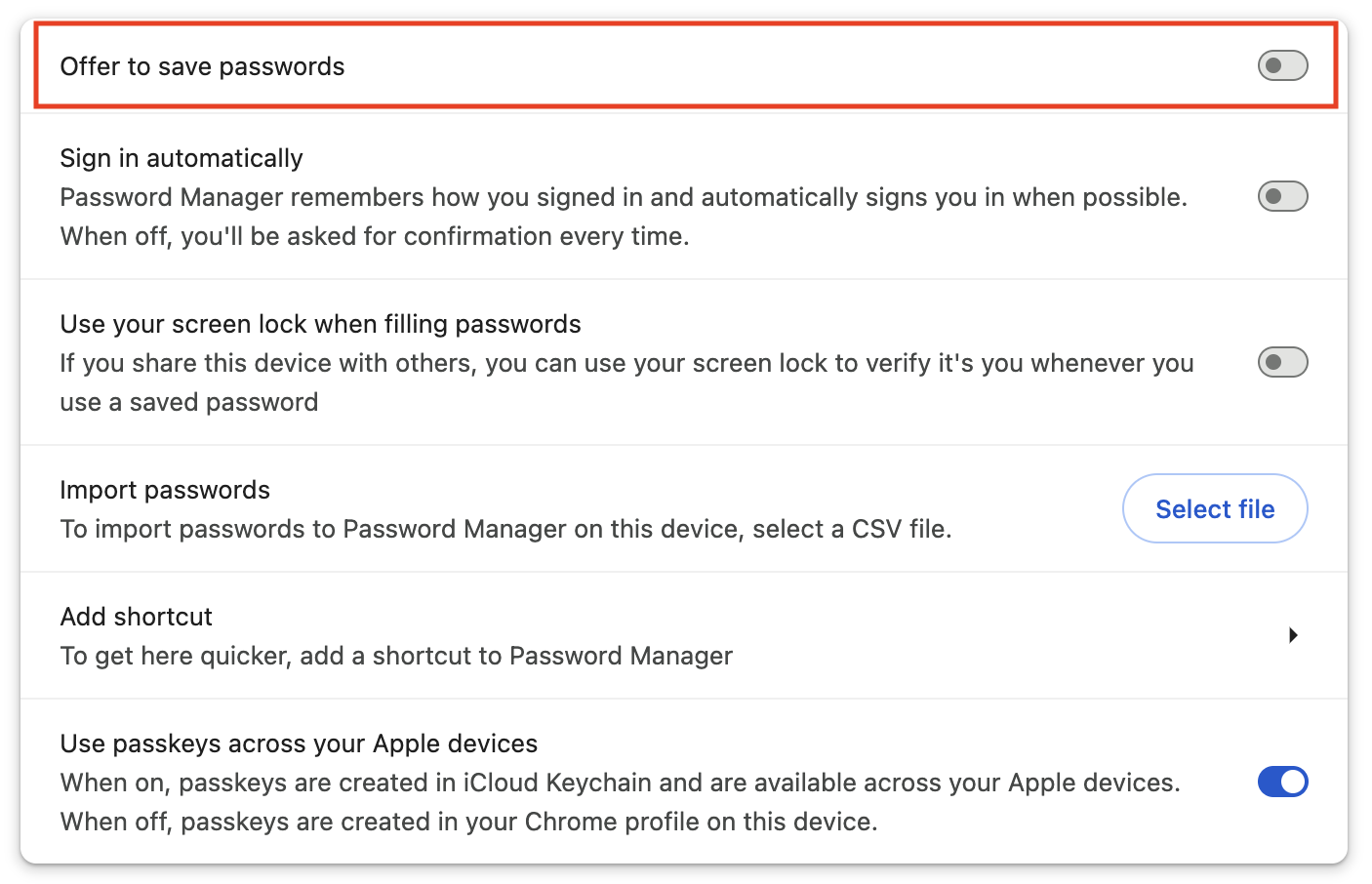

7. 最後に Password Manager をクリックしてから、サイドバーの Settings (設定) をクリックする。まず「パスワードを保存できるようにする」を非選択にして、iCloud Passwords を使ってサイトにログインする際に毎回ブラウザからパスワードを保存するかどうか尋ねられることがないようにする。

以上の手順を済ませれば、それ以後は iCloud Passwords がログイン認証情報を自動入力し、ブラウザがクレジットカード情報やアドレスなどを自動入力するようになるはずだ。ブラウザレベルの自動入力のインターフェイスは上で説明したものとは少し異なるが、きちんと動作する。単純に、クレジットカードやアドレスのフィールドをクリックしてから、表示されたポップアップから望みの情報のものをクリックするだけだ。

さて、これで私は記事を書き終えたので、これから私は iCloud Passwords 拡張を無効に切り替えて、1Password に戻ることを正直に告白しよう。なぜなら 1Password の方が使いやすく、より多くの情報を自動入力してくれるからだ。その上、かれこれ 1000 件近くもある私のログイン情報が既に 1Password に保存されている。これまで私は Arc のログインの際に iCloud Passwords にその情報を覚えさせるため 1Password の Quick Access ポップアップを使って認証情報を検索し入力するようにしてきた。この一か月で私は 73 件のログインを iCloud Passwords に移行させ、日々使うログインの大多数はそれでカバーされているけれども、それでもやはりまた新たなものを 1Password から持ち込まずに丸一週間が過ぎるということはまずあり得ない。

それでも今回明らかになったことが一つある。Chromium ブラウザに iCloud Passwords 拡張を追加した上で、ブラウザで決済方法やアドレスなどを適切に設定しておくだけで、Apple から無料で出ているパスワード管理ツールに依存することは完全に可能だということだ。

討論に参加