“奇妙な日々が我々を見つけた”と The Doors の Jim Morrison が歌ったが、今週号の TidBITS も同じくらいに奇妙だ。まずは Apple が気象情報サービスおよびアプリ Dark Sky を買収したニュースをお伝えする。気象情報アプリの市場に大きな影響を与えるに違いない。ソーシャルメディアのプラットフォームが人を説得するその力を良い目的に使えるのではないかと論じた記事を Adam Engst が紹介する。Julio Ojeda-Zapata は iPadOS 13.4 の走る iPad でトラックパッドとマウスがどのように機能するかを詳しく解説する。それから Glenn Fleishman が、まずビデオ会議の選択肢を概観し、続いてとてつもなく人気のあるテレビ会議ソフトウェア Zoom が抱えるプライバシーとセキュリティの問題点を (現在進行形で) 包括的にリストする。今週注目すべき Mac アプリのリリースは Pixelmator Pro 1.6、Apple Configurator 2.12、Little Snitch 4.5、Pages 10, Numbers 10, Keynote 10、Carbon Copy Cloner 5.1.16、Fantastical 3.0.9、Banktivity 7.5、それに Audio Hijack 3.7 だ。

Apple は iPad を実際の仕事をやり遂げるための機器だと以前より位置付けて来た。同社は最近この論調を更に強調するようになった - iPad の生産性が卓越していることを強調するコマーシャルの中では、嫌味ったらしい "コンピュータとは何だ? " という宣伝文句まで使っている。

それでも Apple は、ユーザーの要求にも拘らず、この明白なやり取り方法を追加することに抵抗してきた - トラックパッドとマウスのサポート。この様な能力無しで、iPad は Apple が主張する様なノートブック代替策としては力不足である。

昨年、Apple は初期的なポインティングデバイス対応を iPadOS に加えたが、それはアクセシビリティ機能の一つとしてであった。

今年、Apple は全面対応に舵を切った。iPadOS 13.4 で、同社は堅牢な、汎用トラックパッド及びマウスサポートを実現した。これは Mac からもヒントを得ているが、多くの面で新たな独自の味を提供している。

機器及び周辺機器の適合性

まず、iPadOS 13.4 は以下のモデルの iPad に対応している:

iPad Pro 全モデル

iPad Air (第二世代及びそれ以降)

iPad (第五世代及びそれ以降)

iPad mini (第四世代及びそれ以降)

これらのモデル全てで iPadOS 13.4 のトラックパッドとマウスサポートが使え、Apple の現在の Magic Trackpad 2 と Magic Mouse 2 に全面的に対応する。Apple はまた、初代の Magic Trackpad と Magic Mouse にも対応すると言っているが、これらの旧式機器はマルチタッチジェスチャーには対応していない。Bluetooth や USB 経由で接続されたサードパーティマウスも働くし、報じるところによると、サードパーティトラックパッドも働くが、私は何ももっていないので試験出来ない。思うに、これらはマルチタッチジェスチャーはサポートしないのではなかろうか。

更に、Apple は高価な iPad Pro キーボードケースも発表した、Magic Keyboard for iPad Pro で、これにはトラックパッドも組み込まれている ("世界が覆る: Apple の新型 iPad Pro がトラックパッドに対応 " 18 March 2020 参照)。この付属品は、5月に登場予定で、全てのバージョンの 11-inch iPad Pro と、第三世代及びそれ以降のバージョンの 12.9-inch iPad Pro で使える。

iPad Pro は来るべき Magic Keyboard の上で漂う。 Logitech や Brydge の様なサードパーティ付属品メーカーも追随して、iPadOS 13.4 で動作するトラックパッドも内蔵した iPad キーボードケースをリリースしている。

Logitech のトラックパッド付き Combo Touch キーボードケースは iPadOS 13.4 で働き、第七世代 iPad、第三世代 iPad Air、そして 10.5-inch iPad Pro に対して入手可となる。 私にはこれら全てがとても胸躍るものに思えた。何故ならば、私はこれ迄 iPad を仕事に使う試みを何回もやってみたが、伝統的なコンピュータに比べてこのプラットフォームの制約のため実験を中止せざるを得なくなる経験を何度もした。ポインティングデバイスサポートの欠如は、私を目標に到達できなくした iPad 短所の一つであった。

全く新しい感覚のカーソル

Apple は、明らかに iPad 上のトラックパッド及びマウスサポートはどの様にしたら独自の個性を持てるかについて考え抜いたようだ。まず、カーソルだが、外観は異なっている。それは伝統的な矢印や指手ではない。代わりに、デフォルトの状態では、丸くした指先を思い起こさせるべく意図された小さな半透明の丸である。更に、このカーソルは、どの様に使われるのか、そして何処に置かれているのかに応じて変身する。例えば:

その影は背景に応じて微妙に変わる - より明るい背景ではより濃く、より暗い背景ではより薄く。Mac のポインターは背景には関係なく白の縁取りを持つ黒である。

テキスト上に差し掛かるとそれは垂直の I-beam に変形し、単語を挿入したり、ハイライトしたりさせてくれる。テキストを動かしている時には、カーソルは丸に戻る。

ボタンや他のインターフェース要素上に差し掛かると、それはオンスクリーン制御子を囲む四角となり、タップが影響するであろうものをハイライトする。

Home 画面上でアプリアイコン上に差し掛かると、それは一時的に消えるが、そのアイコンを少し拡大し、タップ或いはハードプレスのための正しい場所にいることを教えてくれる。

場合によっては、方向を持つ矢印に変わる。例えば、スプレッドシートで行や列の大きさを変えようとしている時など。(これは独特では無い。ほぼ同じ様なことが Mac でも起こる。)

[編集者注:Apple は "カーソル" と言う言葉をこの iPadOS 機能に対する宣伝文書の中で使っているので、我々はこの記事ではそれに従っているが、Apple のスタイルガイドは "カーソル" と言う言葉を使わないことについて明確で、次の様に言っている:"macOS や iOS インターフェースを記述することには使わないこと;中身に応じて 挿入点 や ポインター を使う。" 我々はカーソルという言葉の使用は間違いなのか、或いはスタイルの変更なのか Apple に確認している所である。-Adam]

Magic Trackpad 2 を設定する

私はテストの殆どを Magic Trackpad 2 を使ってやった。このトラックパッドを 11-inch iPad Pro とペア付けする作業は Settings > Bluetooth で予想通りで、これは Other Devices の下に現れ、それを選択、そして Pair ボタンを押して確定する。また、トラックパッドを iPad に Lightning ケーブルを使って接続することも可能である。

トラックパッドが動く様になった所で、私は大喜びでカーソルを iPad Pro 画面上で行ったり来たりさせながら1分程楽しんだ - ずっと昔に初めて Mac と当時は革新的だったポイント&クリック機能を使った時の様に。

トラックパッドの振舞いは Mac 上でと同様調節出来るが、選択肢は一箇所に纏められているわけではなく Settings のあちこちに散らばっている。

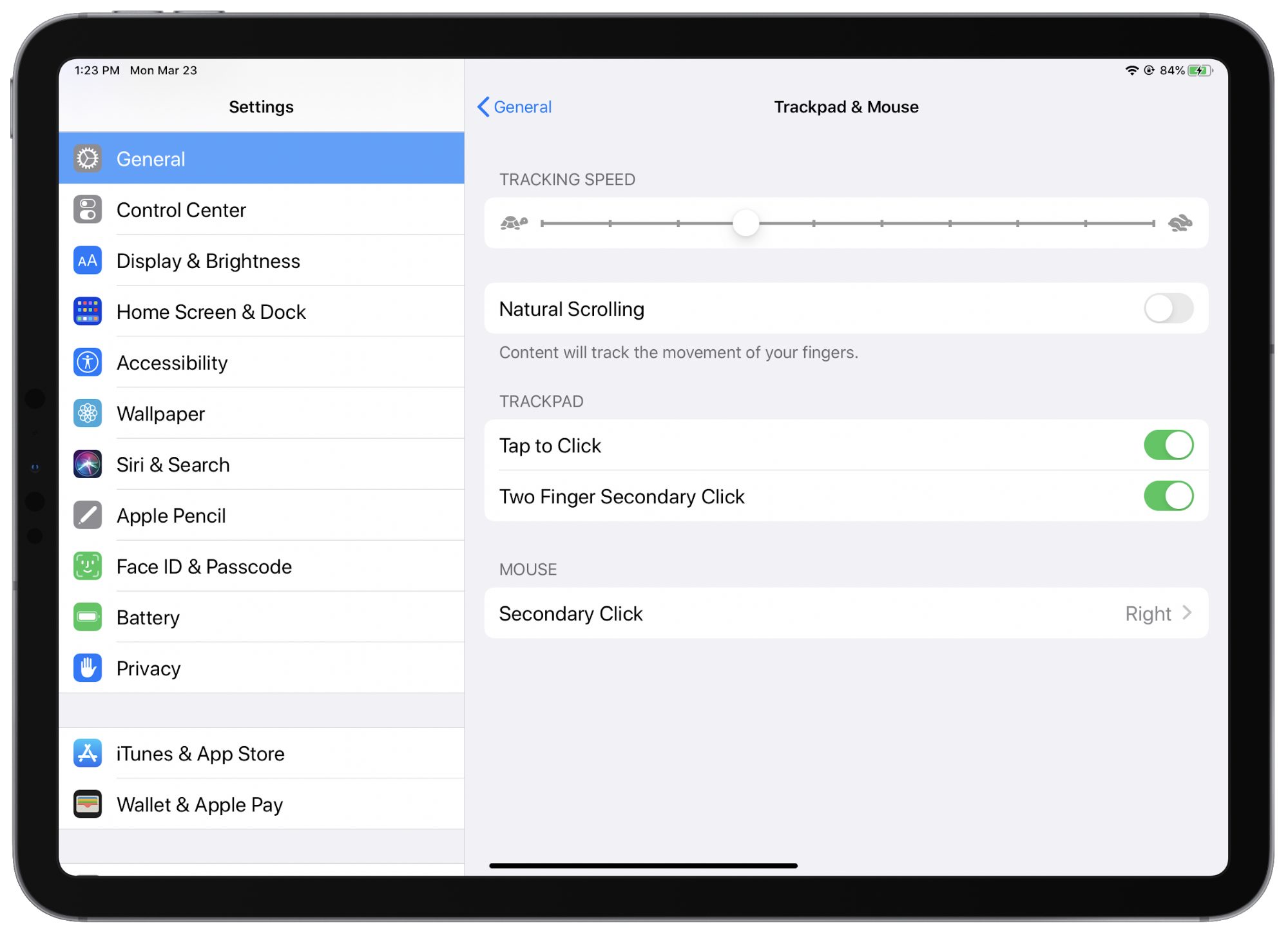

Settings > General > Trackpad に行けば、軌跡の速さを調節、"ナチュラルな" スクロールのオンとオフ、そして Tap to Click や Two Finger Secondary Click を使う選択をすることが出来る。(注:もしマウスも設定すると "Trackpad" は "Trackpad & Mouse" と表示される。マウスサポートについては後程説明する。)

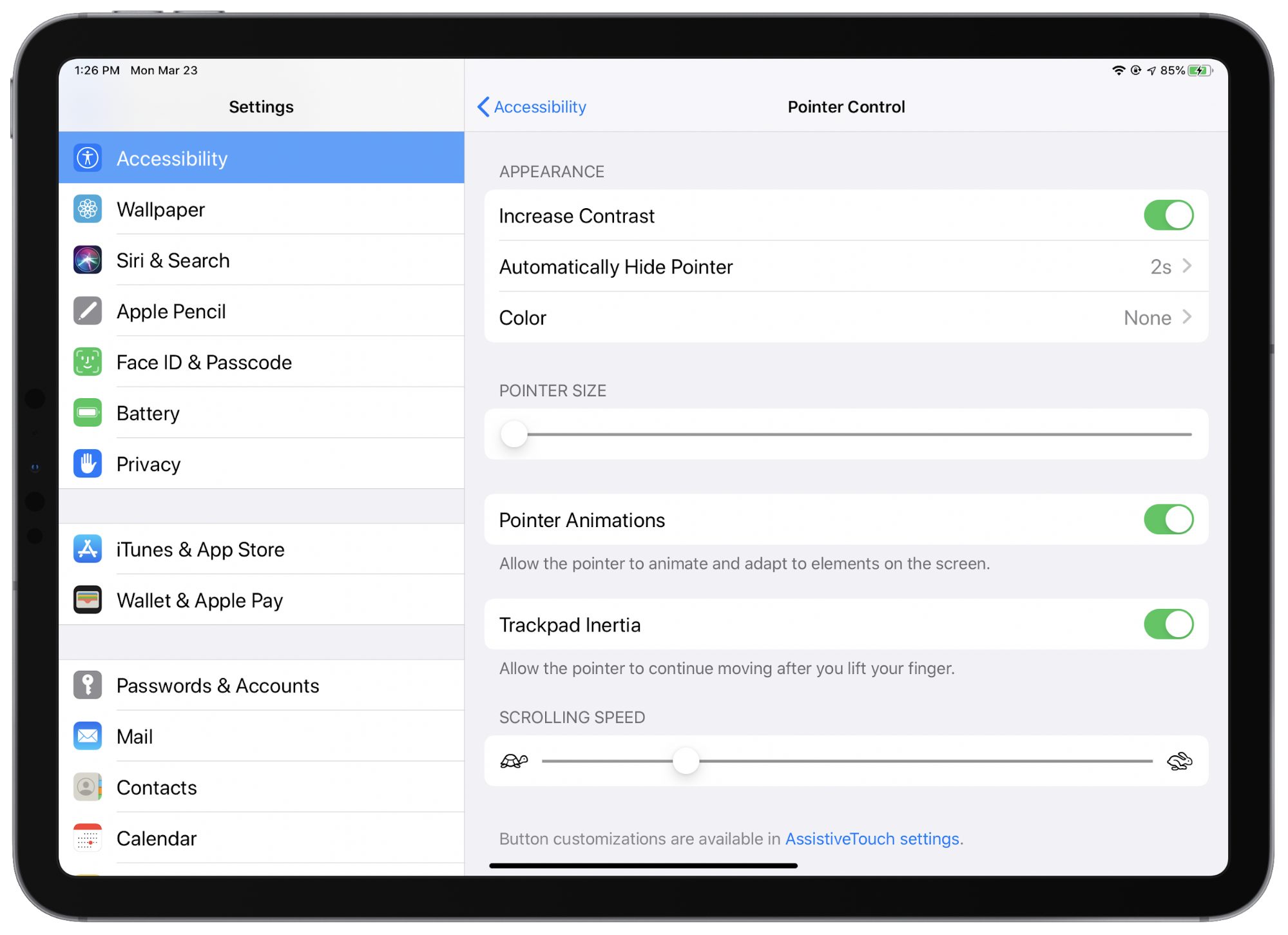

Settings > Accessibility > Pointer Control でも、その他の調整可能な設定を見つけられる。ここでは、トラックパッドの慣性、カーソルの外観 - 色、大きさ、半透明度 - そして、アイドル時にどれ程長く見えているようにするかをカスタマイズ出来る。また、上記した様に、もしより伝統的で静的なポインティング経験を欲するのであれば、カーソルがアニメ化したり画面上の要素に適応したりするのをさせない様に出来る。

iPad 上でのトラックパッドジェスチャー

基本的な使い方としては、トラックパッド上で指を滑らせ、押してクリックするだけであり、これは iPad 画面上で指を使いそしてタップすると起きることを真似ている。

実際の楽しみはトラックパッドジェスチャーを使った時に始まる。多くの場合、それらは iPad の画面上で長年使って来たものを写しているか或いは似ている。Mac のトラックパッド上で慣れ親しんだものを模しているものもある。

1本指

1本指を使って、カーソルを動かす:

画面の底辺へ そして縁に押し付けると (一つのアプリが画面上にある時) Dock が現れる。更に押してやると、ホーム画面に戻る。しかし、押し続けると App Switcher が現れる。画面の底辺へ Face ID-based iPad Pro 上のホームバーに張り付くまで。それをクリックすると全てのアプリを隠し、Home 画面と Dock を表示する。画面の底辺へ (Home 画面上で) そして縁に対して押して App Switcher を開く。右上隅へ そして電池表示器をクリックすると Control Center が開く。また、右上隅に移動して上方に少し押しても Control Center が見られる。左上隅へ そして日付をクリックするとNotification Center が開く。(この日付は、Today View の時間と日付表示がメインの Home 画面に示されていない時にだけ現れる;日付を左上隅に表示させるには、Today View でスクロールダウンするか或いは別の Home 画面に切り替える。)画面の右側に そして縁に押しつけると、開いている Slide Over アプリが見える (これは、一つのアプリの中にいる時にだけ働く)。繰り返せば、Slide Over ウィンドウは隠れる。画面の上辺へ そして縁に押しつけると Notification Center が出る。アプリアイコンへ そして長押しすると Quick Actions メニューが出る。更に押し続けるとアイコンが震える Edit Home Screen 機能となる。Dock 内のアプリへ そしてクリック、ホールド&ドラッグで Slide Over の中に、或いは Split Screen の他のアプリの横に置ける。テキストの上に そしてタップ、二重タップ、三重タップ、或いはタップ/ドラッグして、カーソル挿入、単語選択、文節選択、或いはテキスト移動出来る。

複数の指を使う他のマルチタッチジェスチャーも、iPad 画面上で直接やるのと同じ様に使える。

2本指

2本指を使えば:

左又は右へスワイプ Home 画面間で移動。左又は右へスワイプ App Switcher 画面で移動。文脈情報を求めてクリック又はタップ (例えば、アプリ上で Quick Action 選択肢を求める、或いは Safari のリンク上で Web ページプレビューを求める)。ピンチしてズームイン或いはズームアウト 対応するアプリ内で (写真や地図アプリ等)。縦方向にスクロール 書類や Web ページの中で。Safari で左又は右へスワイプ してページめくり、戻ったり進んだり。左へスワイプして、階層化メニューで後戻りする、 例えば、Settings > General > Trackpad から戻る。アプリをフリック (Natural Scrolling がどう設定されているかによるが、上方又は下方へ) して App Switcher でそれを強制終了させる。通知をフリック (上方又は下方へ) してそれを片付ける。(また Notification Center で通知を左又は右にスワイプすれば、通常の管理制御子にアクセス出来る。)Home 画面で縦方向にフリック (上方又は下方へ) して Spotlight を出す。

3本又は4本指

3本、又は4本指を使えば:

左又は右にスワイプ して開いているアプリ間で移動する。Slide Over パネル上で左又は右にスワイプ して、そこにあるアプリ間で切り替える。Slide Over パネル上でスワイプアップ して、そこにあるアプリ全てを見る。(不要のアプリは2本指でフリックすることで取り除ける。)スワイプアップ して Home 画面にアプリ或いは Notification Center から行く、もし第二の Home 画面にいるならば最初の Home 画面に行く、Home 画面を編集中なら震えているアイコンを止める。スワイプアップしてちょっと止めて (或いは、より長く上方にスワイプする) App Switcher を出す。

5本指

私の知る限り、5本指ジェスチャーは一つしかない:

内側にピンチ すると、五本指全部を使って、App Switcher が開く。

Apple の Craig Federighi が基本的なジェスチャーをやって見せる良く出来たビデオ が作られ、一部のテック報道者達に配られた - それは The Verge のこの記事 中で見られる。

Magic (或いは他の) Mouse を使う

殆どの Apple のポインターに対する焦点はトラックパッドに当てられて来た。そしてそれはそのラップトップに組み込まれたものに対して長年惜しみなく注がれて来た関心とも一致している。

しかしながら、Apple は Magic Mouse 2 やサードパーティマウスに対するしっかりしたサポートも組み込んだ。接続は Bluetooth か USB (iPad に直接か、必要ならアダプターを使って、或いはハブやドック経由で) 経由となる。

設定は、トラックパッドの場合とは少々異なる。前と同様、Settings > General Trackpad & Mouse に行き、Tracking Speed と Natural Scrolling をいじる。しかし、一番下に、 Secondary Click 機能を右又は左マウスボタンに付与する選択肢がある (初代の Magic Mouse にもこの選択肢がある)。

他のマウス設定は深く埋まっている。以前の様に、Settings > Accessibility > Pointer Control に行き、そしてこれらの設定をトラックパッドに対するのと同様に微調整する。その画面には、"ボタンのカスタマイズも AssistiveTouch 設定で出来ます" という表記もある。そのリンクをクリックしてそこに行く。

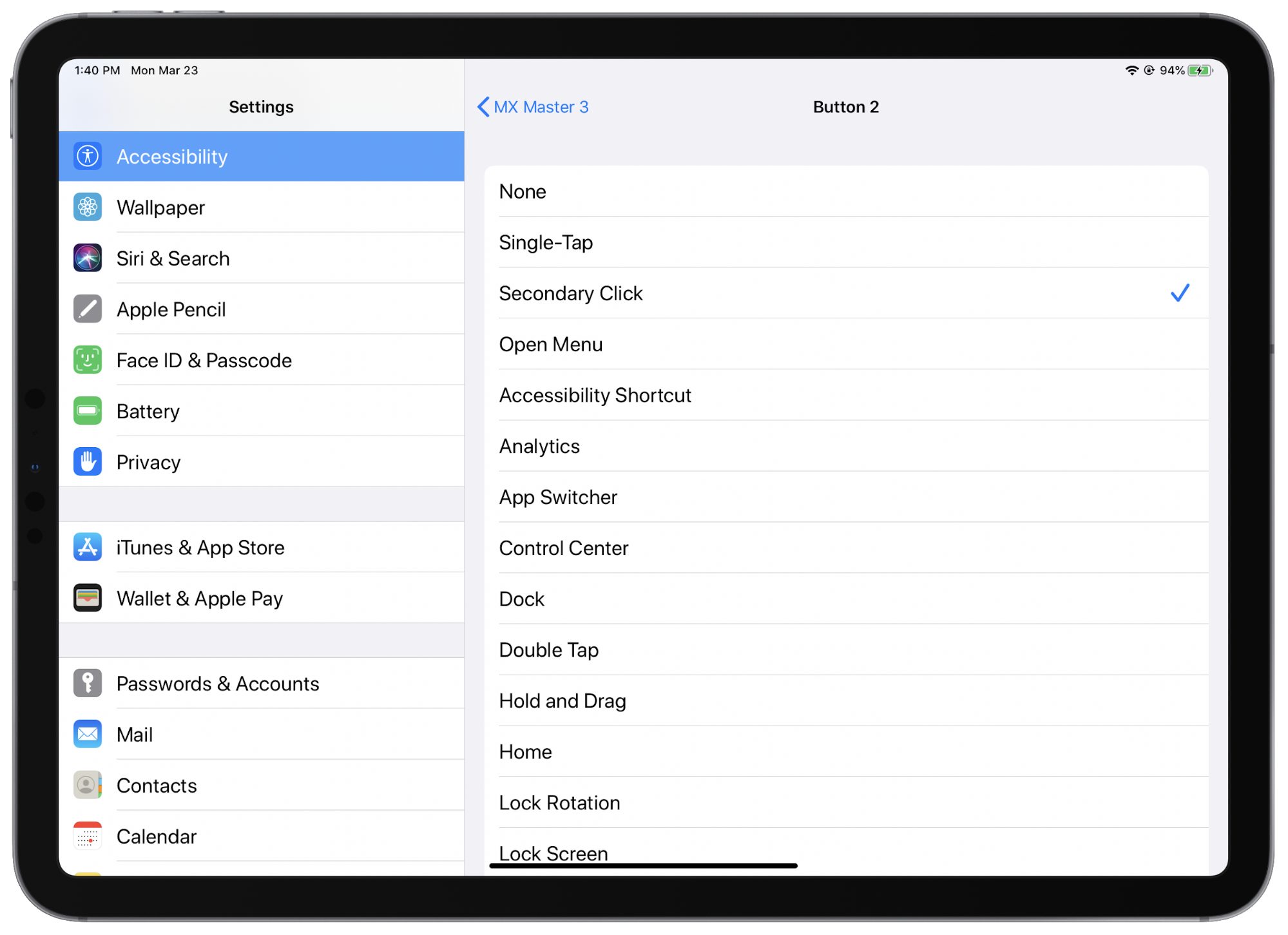

AssistiveTouch は、マウスのボタンの機能性をカスタマイズ出来る所であり、対象は Magic Mouse 2 のマルチタッチ対応の表面から、ボタンやスクロールホイール満載の Logitech MX Master 3 の様なもの迄ある。

接続機器の一つを選択する。基本機能は一つ或いはそれ以上のボタンに付与されているが、追加の機能を設定したい場合は、Customize Additional Buttons をクリックする。ダイアログ経由でカスタマイズしたいボタンを押すよう促される。それをすると、長いリストの機能が表示される。一つを選択する。他のボタンに対しても同じことを繰り返す (ボタンクリック能力を持つマウスのスクロールホイールも含まれる)。

Magic Mouse 2 の方が伝統的なマウスよりも iPadOS 13.4 との相性は良い。と言うのも、そのタッチ表面は幾つかのジェスチャーが使えるようになっており、ちょっとしたトラックパッドの感覚を与えるからである。指フリックを使えば、書類や Web ページを縦方向にスクロールしたり、Home 画面ビュー、Web ブラウザのページ、或いはニュースアプリ等々を横方向にナビゲートしたり出来る。また Home 画面のほぼ中央に置いたカーソルでフリックして Spotlight を出すことも可能である。

他の機能はもっと一般的でどんなマウスにも使える。カーソルを縁まで動かし押し付ける動作を伴うトラックパッドのジェスチャーはどんなものでも全ての機器で働くはずである。

しかし、マウスだけという変種も少しある。アプリにいる時、カーソルを底辺へ持っていきホームバー上に載せ、そしてスワイプアップすると App Switcher が現れる (Face ID-based iPad Pro の場合)。同様なジェスチャーが Touch ID-based iPad にもあるかどうかは分からない。

驚くことはないであろうが、幾つか問題もあった。私の Logitech マウスを使って、私は一度間欠的なカーソル追跡のぎこちない動きを経験したことがあった。その時マウスは使用不能になり、それを直すには iPad の再起動が必要であった。

ついに、ラップトップの代替策?

トラックパッドとマウスサポートは、私が長いこと待ち望んで来た iPad を生産性の強力な担い手とすることに大きな役割を果たす。

Bluetooth キーボードサポートと共に - 私は標準のワイヤレス Magic Keyboard 2 を使っている - 即ち、色々ある中で、何かを成し遂げようとする時に iPad を近くに置いておく必要がなくなることを意味する。時として、これは不快に感じることである。今や、私は iPad を離して机の奥の方に置いて、かつ目の高さまで上げることで人間工学的にもより安全な生産性の時間を持てる。この目的のために、色々なスタンドがサードパーティの付属品メーカーから出ている;私は前に買っておいた Super Stump を選んだ。これは元々膝上スタンドとして売り出されていたものだが、机の上でも同じ様に有用である。

iPad をそのキーボードやトラックパッドから分離出来ると言うのは、劇的な変化の様に感じる。私はようやく、iPad を主たる生産性機器として使う自分を考えられる様になった - 例えば、St. Paul Pioneer Press で Web 編集者として使うコンピュータとしてである。私は iPad だけに依存する試みを何回かやっているが、まあまあうまく行っている。すべてが自然に思える様になるまでにはある程の時間が必要であろう。

しかし、iPad のトラックパッドとマウスサポートが出てからまだ日が浅く、滑らかにしなければならない荒削りな部分も未だ残っている。多くアプリも未だ完全には iPadOS 13.4 に対応していない。つまり、色々ある中で、カーソルの変身能力 (丸から I-beam へ、半透明な四角へ、等々) はその様なアプリの中では未だ存在していない。もっと悪いのは、Web サイトの中にはギリギリ使える程度のものもある。YouTube サイト上のスライダー制御は、他にもあるが、カーソル制御に反応しない。

私は未だ自らの手で Magic Keyboard for iPad Pro や他の似た様な iPad キーボードを試したことはないが、それらのちっぽけなトラックパッドに関しては少々の懐疑心をもっていることを言っておかねばならない。それらは Microsoft の Surface タブレット用のキーボードカバー上の小さなトラックパッドに似ている。私はこちらにも感動を受けたことがない。勿論、Magic Keyboard 上には大した場所は残っていないが、Apple ラップトップ上の巨大なトラックパッドは極めて魅力的だ。

しかしながら、私は今、iPad Pro を Magic Keyboard 2 と共に目の前に、Magic Trackpad 2 をその左側に、そして Magic Mouse 2 を右側に置いて使うのを楽しんでいる。これはまるで魔法の様だ。

討論に参加

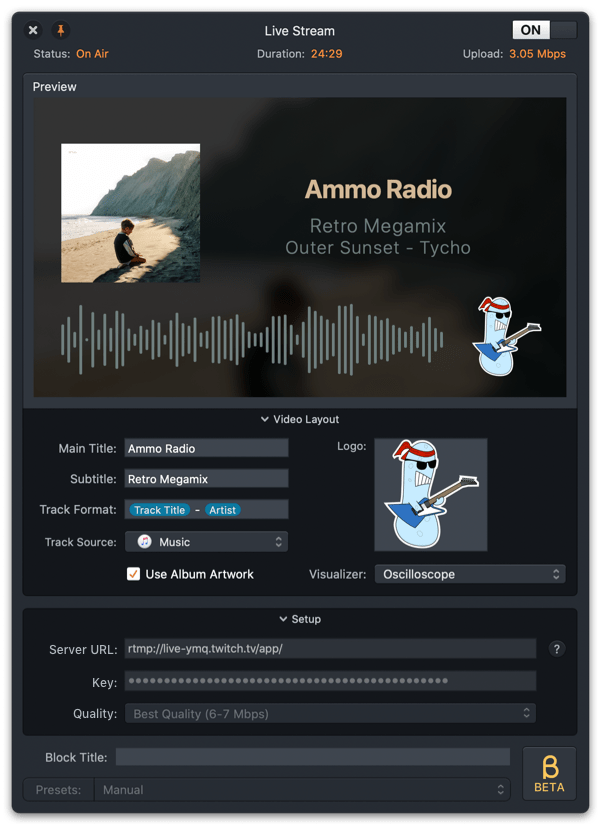

ビデオ会議は、決して新しいものではない。何しろ、少なくとも 1994 年から TidBITS はそれについての記事を書いているのだから。(1994 年 7 月 18 日の記事“The Flexible FlexCam ”で、Adam Engst は YouTube が生まれるより十年も前にインターネットビデオ番組をしようかと考慮していた。) けれどもかつては特別の部屋と A/V 機器に通信機器といったものが必要であったテクノロジー、そして高くついて時間を浪費する出張旅行に終わりを告げる未来のビジネスと過大宣伝されていたビデオ会議も、今ではビジネスにおいても私生活においてもごくありふれた、けれども役に立つ一部分となった。

そこに、コロナウイルスのパンデミックが到来した。これまでは遠隔地で働く人や分散型のチームで素敵に使えるもの、遠隔地で学びの道具として効果的なもの、という立ち位置であったビデオ会議が、突如として事業を継続しなければならないビジネスや、学校から家庭へ追いやられた生徒たちや、普通に集まって会うことが叶わなくなった友人や家族にとって、絶対不可欠なものとなった。

皆さんも、きっとこれまでに体験したことがないような形でビデオ会議を使わざるを得ない状況に巻き込まれていることだろう。でも、もしそこで異なるプラットフォームに関する問題点を理解しようと苦闘しておられるなら、お仲間は大勢いる。この記事が、皆さんの質問の多くに答を提供できるだろう。

この記事では、ビデオ会議のための選択肢として人気あるものをいくつか見て行こう。最初に無料のシステムあるいは無料レベルのあるシステムを紹介しつつ、それぞれについて詳しく検討する。最後のところで、有料の選択肢についても簡単に述べる。独立のサービスで低料金のサービスレベルを持つものもあるし、皆さんが属する組織が既に契約している購読の一部分として使えるサービスもあるかもしれない。

あなたがどのビデオ会議ツールを使うかについて選択の余地がないこともあるということは言っておかねばならないだろう。仕事では、あなたの会社やワークグループで特定のプラットフォームを使うことが決まっていて、あなたにはそれを使う以外の選択肢がないかもしれない。友人や家族の間では、みんなが既に持っているかまたはみんなを説得してダウンロードし設定してもらえるものに落ち着くことが多いだろう。以下で紹介するアプリをあなたがことごとくインストールして、異なるグループでは異なるツールを使うという状況になることも十分にあり得る。

それぞれのサービスごとに、最後のところに重要な点をまとめておこう。

FaceTime

Apple の無料の FaceTime はオーディオとビデオのチャットソフトウェアおよびサービスで、Mac、iPhone、iPad、iPod touch でしか動作せず (加えて Apple Watch で働く FaceTime Audio もある)、ウェブベースのコンポーネントは存在しない。すべての人が、システムにバンドルされた FaceTime アプリを使う。もしもあなたのグループに一人でも Apple 機器を持たない人がいるならば、FaceTime は使えない。その場合には次のセクションへ飛んで頂きたい。

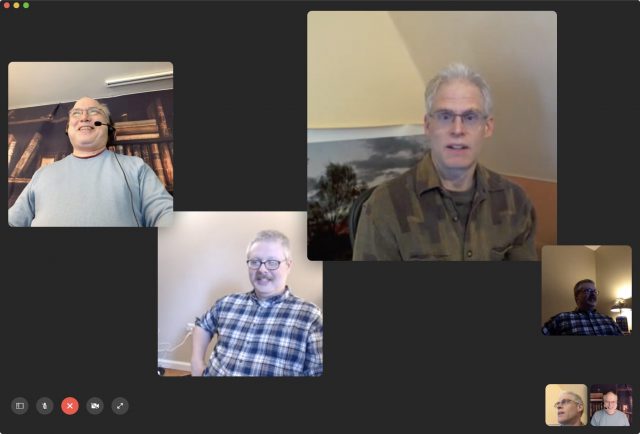

FaceTime では異なるサイズのウィンドウがフロートし、グループビデオチャットの最中は人々が話し始めるごとにウィンドウが動き回る。 かなり長い間 FaceTime でビデオを使ったことがなかった人のために言っておくと、Apple はビデオの会話は1対1のみ (オーディオのみは 9 人まで) というかつての制限を 2018 年 12 月以前に撤廃して、現行のオーディオのみでもオーディオとビデオでも最大 32 人までという Group FaceTime の上限に変えた。また、かつて Group FaceTime に巨大なブライバシーのバグが見つかり 2019 年 1 月に Apple が Group FaceTime を無効化したことを覚えておられるかもしれない。Apple はそのバグを修正し、2019 年 2 月にサービスを再開した。(2019 年 2 月 1 日の記事“Apple、Group FaceTime のバグを修正、バグ報告処理の改善を約束 ”参照。)

接続するためにはすべての iOS デバイスが iOS 12.1.4 またはそれ以降 (あるいは iPadOS) を走らせていなければならず、Mac ユーザーは macOS 10.4.3 Mojave またはそれ以降を使っていなければならない。ただし iOS 12.1.4 と互換なすべての iOS デバイスがビデオ通話に参加できる訳ではない。Apple が完全なリストを出しているが、最近 5 年間にリリースされたデバイスならば問題ないはずだ。古いハードウェアで iOS 12.1.4 を走らせられるものは、オーディオのみのモードでならば Group FaceTime チャットに参加できる。

Group FaceTime は、ビデオ会議のための選択肢の中で最もシンプルなものの一つだ。その理由は一つには、追加のソフトウェアをインストールする必要が一切ないからだ。ただ、同時にそれは機能が最も少ないことをも意味している。画面やプレゼンテーションを共有することができないし、モデレーターによる制御もない。通話を始めた人はホストでも何でもないし、通話に参加している誰も他の人をミュートすることができず、機能を管理する手段もない。通話に参加している誰でも、自由に他の人を追加できる。

私たちが試したことのある他のどの選択肢とも違って、Group FaceTime 通話への参加のために共有できる URL を Apple は提供しない。その代わりに、セッションに招待されなければならない。また、通話から人を蹴り出すこともできない。間違って意図しない人を招待してしまった場合や、応答しない人がいた場合に、そういう機能があれば便利なのだが、そういう人のアイコンがいつまでも残ってしまう。唯一の回避策は、いったん通話を終了してから、別の人たちと新たな通話を開始することだ。(自分で通話から去ることはできる。)

また、Group FaceTime は録画のオプションも提供しない。ビジネス会議、講義、その他の理由で録画をしたい場合には、iOS や macOS のスクリーン録画ツールが使える:

iOS では、Settings > Control Center > Customize Controls を開く。Screen Recording を含める項目の一番上に追加するには、More Controls リストの中でその名前の項目の隣にある緑色のプラス記号 + をタップする。そうして Group FaceTime を実行する時になればスワイプして Control Center を出し、Record ボタンをタップする。

macOS では、QuickTime Player を起動する。File > New Screen Recording を選ぶ。赤い Record ボタンの隣にあるドロップダウンメニューから適切なマイクを選ぶ。そうして Record ボタンをクリックし、FaceTime ウィンドウの周りをドラッグして選択し、Start Recording をクリックする。セッションを終えるにはシステムツールバーの録画メニューを使う。

この録画の助言は他の種類のサービスにも使える。そのサービスがアプリ内で録画を提供しようとしまいと、関係なく使える。

FaceTime のエフェクトやオーバーレイを使うと、すぐに手に負えない状態に陥る。 FaceTime には Zoom のような巧妙な仮想背景の機能はないが (でもこれは拡張現実の絶好の応用なのでいずれ Apple が追加するのではないかと思うが)、iOS や iPadOS では他にさまざまのものが提供されている。アニ文字 (あなたの顔をアニメーション化された漫画で置き換えるもの)、ビデオフィルター、図形、アクティビティステッカー、ミー文字ステッカー、絵文字ステッカーなどだ。子供たちはきっとこれらの FaceTime エフェクトが大好きだろう。

Group FaceTime には一つ注目すべき欠点がある。それは、人々の顔がディスプレイ上であちこち泳ぎ回って、移動したり拡大したりして誰が話しているかを示すことだ。めまいがすることも、吐き気をもよおすことさえある。私たちがテストして知り得た範囲内では、この挙動を無効化することはできない。System Preferences > Accessibility > Display で Reduce Motion をオフにしても変わらない。

プレゼンテーション用の機能として、Apple は私がこの話題に深入りするまで聞いたこともなかったオプションを提供している。Keynote Live だ。これを使えば最大 100 人の人たちに Keynote スライドを送信して見てもらえる。閲覧者たちは Keynote アプリを使っても、あるいはブラウザを使っても見ることができ、閲覧のために特別のソフトウェアもアカウントも要らない。けれども、オーディオもビデオのコンポーネントもなく、インタラクティブなチャットもないし、閲覧者が質問を提出する方法もない。それらはすべて別途独立に供給しなければならないので、例えばあとで説明する Zoom のような、オーディオもチャットも提供できるサービスを使いたくなることだろう。

FaceTime のまとめ:

プラットフォーム: macOS、iOS、iPadOS

ビデオの最大参加人数: 32

スクリーン共有: なし

モデレーターの制御: なし

別機能: iOS および iPadOS 版には手の込んだエフェクトやステッカー

Google Hangouts

Google Hangouts は多くの人にとって FaceTime、Skype、Zoom より良い選択肢に見えるかもしれない。その理由は、Google がデスクトップユーザーに対してアプリをダウンロードしてインストールすることを求めないからだ。プラグインさえ必ずしも必要としない。参加するすべての人が Google アカウントを持っていてそこにログインしている必要があるが、無料であるし、いずれにしても極めて一般的な状況だ。Hangouts は macOS、Windows、iOS、Android に対応しており、加えて Chrome (Chromebook で使われる)、さらに Ubuntu など Debian ベースの Linux ディストリビューションにも対応している。

参加者たちは以下のものを必要とする:

macOS、Windows、または ChromeOS の走るコンピュータ上の Google Chrome または Mozilla Firefox ブラウザ: プラグインは必要でない。Hangouts はそれぞれのブラウザのウェブコンポーネントを利用してアプリ内ビデオ会議を走らせる。(オプションで Chrome 機能拡張を使えば 機能が追加される。)コンピュータ上の Safari (macOS) または Internet Explorer (Windows) ブラウザ: この場合はプラグインをダウンロードする が、ビデオ会議はやはりブラウザ内部で走る。別途起動すべきものはない。モバイルデバイス: iOS または Android 用の Hangouts アプリをダウンロードする。

コンシューマ版の Google Hangouts はオーディオ、ビデオ、スクリーン共有、加えてテキストメッセージングも提供する。最大 25 人までが一つのビデオ通話に参加できる。FaceTime と同様にモデレーターの機能はなく、Hangouts の内部で直接通話を録画することもできない。誰でも他の人を通話から蹴り出すことができるが、それはつまり最初にビデオ会議を始めた人が蹴り出されることもあり得るので、これはデザイン上の欠陥のように思える。その上、少なくとも私たちのテストでは、いったん蹴り出された人がその通話に復帰できる方法はないようだ。

Google Hangouts の使い勝手はひどく悪い。テストの際、私たちは Hangouts でできたはずだと思っていたタスクを実行する方法を見つけようとして多大な時間を浪費してしまった。その挙句に、どうやら Google が以前は Hangouts にあった機能のいくつかを削除したらしいという結論に至った。それにまた、他のソフトウェアの大多数に存在している機能で欠けているものもある。例えば他の参加者たちからのビデオストリームを同等のサイズで同時に見ることができない。奇妙なことに (Skype と違って) 既存の hangout からビデオ会議を開始するとそのビデオ会議内のチャットは既存の hangout のテキストチャットとは完全に別々のものとなる。私たちが到達したのは、Hangouts には選択肢としての魅力が少なく、使う価値があるのはグループに属するすべての人が既にこれを使う意図で一致している場合しかないだろうという結論だった。

その弱さが最も露呈されるのは、Google Hangouts でヘルプ情報を探そうとしたときだ。Google はまるでウサギが子供を産むかのように次々とたくさんのものを繰り出す。あまりにも多くの互いに重複した製品が登場して、予測不能の移行期間と判別し難い名前に悩まされる羽目になる。Google は現在、ビジネス向けに room ベースのテキストチャット Hangouts Chat とビデオ会議用の Hangouts Meet という少し違った名前のものを出している。つまり、かつては Hangouts であったものが 2 つの別々の製品に分割されたということだ。

けれども、コンシューマ向けに Google はこの 2 つを一緒くたにして旧態依然の "Google Hangouts" という名前のままにし、G Suite のビジネスユーザーには "Classic Hangouts" という名前で出している。ごちゃ混ぜの状態は、厄介だ。ビデオセッションの中のチャットと、外でのチャットが別々になってしまっているからだ。Google は 2020 年 6 月までに G Suite の Classic Hangouts からチャットのビデオ部分を完全に取り去ることを予定している。いや、少なくともこのパンデミックが起こる前には予定していた。(ここでは Google Duo について触れてさえいないが、これはスマートフォン専用のビデオ会議アプリだ。あれれ、やっぱり触れてしまった! でもそんなものは存在しないふりをするのが賢明だ。だって、Google がそうしているのだから。)

こうしていくつもの異なるサービスが林立している結果として、Google Hangouts でヘルプを探そうとすると、ほとんど常に G Suite のビジネスユーザーを念頭に置いたアドバイスが見つかる。Computerworld が 2020 年 1 月の記事で、この状況を「ようこそ Hangouts の生き地獄へ 」と形容している。

Google Hangouts のまとめ:

プラットフォーム: ChromeOS も含むあらゆるメジャーなプラットフォーム、ほとんどのウェブブラウザ

ビデオの最大参加人数: 25

スクリーン共有: 可

モデレーターの制御: 人々を通話から削除でき、その後の再加入はできない

別機能: なし

Skype

Skype は 2003 年以来インターネットに出回っていて、Voice-over-IP (VoIP) の音声通話プログラムとしてスタートしたがその後 3 つのオーナーを転々とし、2011 以後は Microsoft が Skype を運用してきたが、どうやら Microsoft はこのアプリのインターフェイスを定期的に書き直したアップデートを通じて制御機能をシャッフルし機能を変更したい意向のようだ。また、Skype は当初コンシューマに向けたテキスト、オーディオ、ビデオ、加えてスクリーン共有のためのアプリであったけれども、Microsoft はこれを個人向けとビジネス向けのハイブリッドの存在へと変貌させてきた。

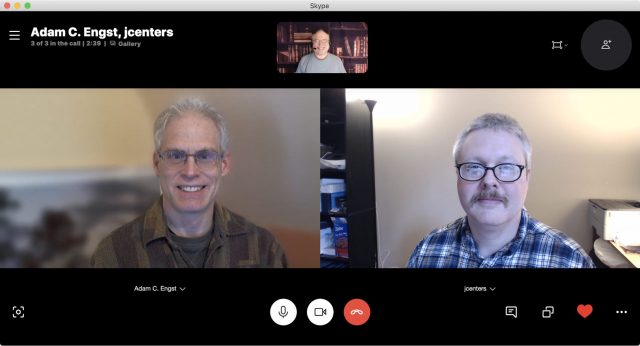

Skype は機能が多いが、それがうまく整理されていない。それでも、機能がうまく働くことを考えればこれが Zoom に次いで良い選択肢だ。いったん使いこなせるようになればの話だが。 Skype では最大 50 人がビデオ会議に参加でき、スクリーン共有もある。オーディオのみで参加することもできる。(Skype のサイトやその他の場所でビジネス版が言及されているのを見かけるかもしれないが、Microsoft は企業ユーザーを Teams へと既に移行させてしまった。この記事後半の“有料の選択肢も考慮しよう”のセクションをご覧頂きたい。)

Skype は あらゆるメジャーなプラットフォームでネイティブアプリとして 利用でき、Linux のいくつかの変種でも使える。またデスクトップのオペレーティングシステム用にブラウザのプラグインとしても出されており、これは Google Chrome と Microsoft Edge で動作する。スクリーンを備えた Amazon Echo デバイスや、Microsoft の Xbox One でさえ使える。

Skype はインターネットベースのオーディオおよびビデオの通話については無料だ。ビデオその他のセッションを開始するためには (無料の) Microsoft Live アカウント が必要で、それを使って Skype アプリにサインインする。Microsoft Live アカウントは別に珍しい存在ではない。Windows を使っている人や、Microsoft の Office スイートに料金を払っている人には普通のことだが、Mac ユーザーの間では Google アカウントほどには一般的と言えないだろう。

個人用アカウントで利用する場合、Skype はモデレーターの機能やアプリ内、システム内の録画機能を提供しない。

Skype の中でテキストチャットをしている状態からビデオのセッションに切り替えるには、ただ単にビデオボタンをクリックまたはタップすればよい。(スマートフォンハンドセットボタンを使えばオーディオ通話に切り替わる。)

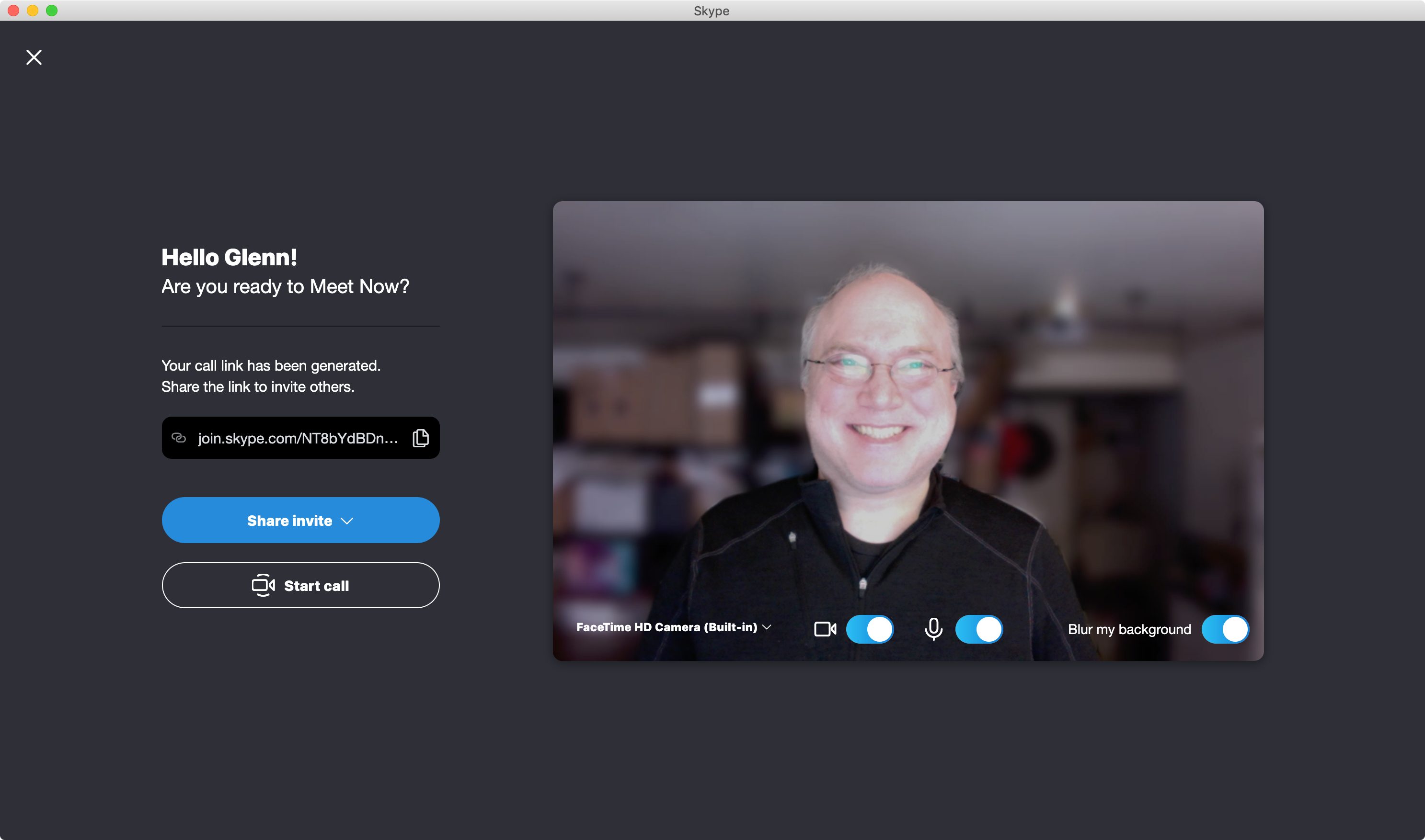

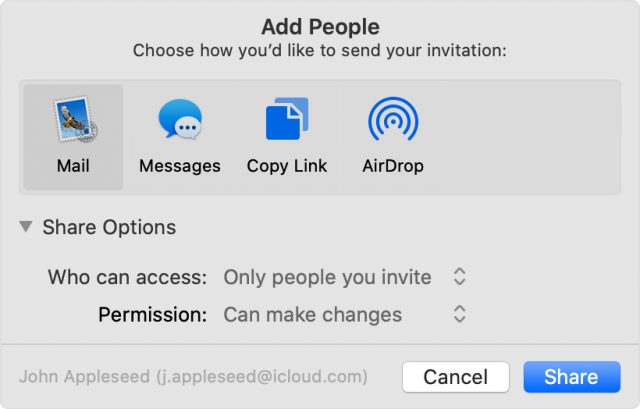

Skype では、グループ招待を共有する方法が 2 つある。2020 年 4 月 2 日に、Microsoft が Meet Now 機能 を追加したからだ。Meet Now ボタンをクリックして、生成されたリンクをコピーする。あるいは Share Invite ボタンをクリックすればさらなるオプションが示される。この URL を配布して、Start Call をクリックすれば通話が始まる。参加する人たちが Microsoft Live アカウントを持っている必要はない。

Skype は URL を使って人々が通話に参加できるシンプルな方法を追加した。 また、チャットセッションの最中に、あるいはアクティブな通話の最中に、そこからグループ招待の URL をコピーしてそれを共有することもできる。その URL を受け取った人は、個別に参加の招待を受け取る必要なしに参加できる。このやり方で参加する際にも Microsoft Live アカウントの必要はない。ただし、いったん誰かがその URL を入手すれば、その人を永続的に通話から除外することはできない。蹴り出された後もその人は URL を使って何度でも参加し直せる。

テストした結果では、グループでのビデオ通話に関して Skype が Zoom に次いで最良の選択肢だと分かって私たちはかなり驚いた。通話をセットアップして、それを共有し、参加者たちが画面上でどう見えるかの整理をし直す、その種の機能の組み合わせが最良に感じられたからだ。背景をぼかす機能もあって、後ろに見えるガラクタを目立たなくさせることができる。Skype はそれ以外にもたくさんの便利な機能を誇っており、スクリーン共有や (機械学習のアルゴリズムを使った) ライブの文字起こし機能もあり、文字起こしは驚くほど正確に会話を書き留めてくれる。

Skype は、通話をセットアップする人が Microsoft Live アカウントを持つ必要があることにより、対象が特定の人たちだけに限られるという難点がある。ただ、リンクを共有することで他の人たちが参加できるという利点がそれを上回るかもしれない。

私たちの感覚では、Skype のインターフェイスはとても不可解だと思った。必要とする機能を見つけるために、インターフェイスの中の 5 か所から 8 か所を見なければならないこともよくあるし、機能が示されているところにマウスをしばらくかざすと矢印が表示され、それをクリックして初めてさらなるオプションが示されたりする。ドラッグしたものを間違った場所に落とすと混乱だらけの手順で Skype を再構成しなければならないこともある。けれども全体的に見れば、高品質のビデオ会議を提供しているし、無料の機能が素晴らしく取り揃えられている。

Skype のまとめ:

プラットフォーム: あらゆるメジャーなプラットフォームおよび Linux、Chrome および Edge ブラウザ、一部のコンシューマ向けハードウェア* ビデオの最大参加人数: 50

スクリーン共有: 可

モデレーターの制御: 人々を通話から削除でき、その人は再加入もできる

別機能: テキストチャットに文字ビデオ、通話でリアルタイムの "subtitle" 文字起こし、画像共有

Zoom

2020 年の初頭に、Zoom は大規模なグループにおける圧倒的な勝者としての定評を得た。とりわけ、インターネットのビデオ会議にほとんど (あるいはまったく何も) 経験のない参加者たちにも使いやすい点が人気を集めた。その理由は明快だ。Zoom は無料レベルにもたくさんのパワフルな機能を提供し、参加者が Zoom アカウントを持っている必要もなく、アプリのダウンロードも可能な限り簡単にできるようになっているからだ。

Zoom が大規模なグループに向けた素晴らしい選択肢であるのは、セッションをセットアップし共有し通話を管理する手順が簡単だからだ。あなただけの仮想背景をドロップすることもできる。(左に見える Glenn の背景は実際のものだ!) 個人対個人の接続を中心に考える従来のサービスと違って、Zoom は本来プロフェッショナル向けのツールであって、加えてもっと気軽な目的にも使えるという位置付けだ。その機能はビジネスでの使用のために設計されたものだが、それ以外の状況でも使える。まず最初に“ホスト”を決めるところから始まる。ホストは通話を開始したりスケジュールを組んだりし、セッションの最中も管理の力やモデレーターとしての権限を駆使する。

Zoom ミーティングに参加する人たちは全員、無料のアプリをダウンロードする必要がある。アプリはあらゆるメジャーなデスクトップとモバイルのプラットフォーム用に用意されている。Zoom には代替用オプションとして 5 つのメジャーなブラウザ (Safari、Chrome、Firefox、Edge、Internet Explorer) のブラウザコンポーネント もあってこれはプラグインを使わずウェブ標準に依存して動作するが、アプリ版に比べればビデオの画質も劣るし機能の数も少ない。

セッションの開始はホストの作成したスケジュールによるか、あるいは Zoom ウェブサイトで、または Zoom アプリ内部からミーティングを作成することによる。Zoom アプリが主たるオーディオ、ビデオ、およびスクリーン共有の機能を提供する。この他にブラウザプラグインや、Slack やその他のグループ・コミュニケーションソフトウェアとの統合もあるが、これらは単にスケジュール機能を提供したりユーザーがクリック一つでミーティングに参加したりできるようにするためのものだ。

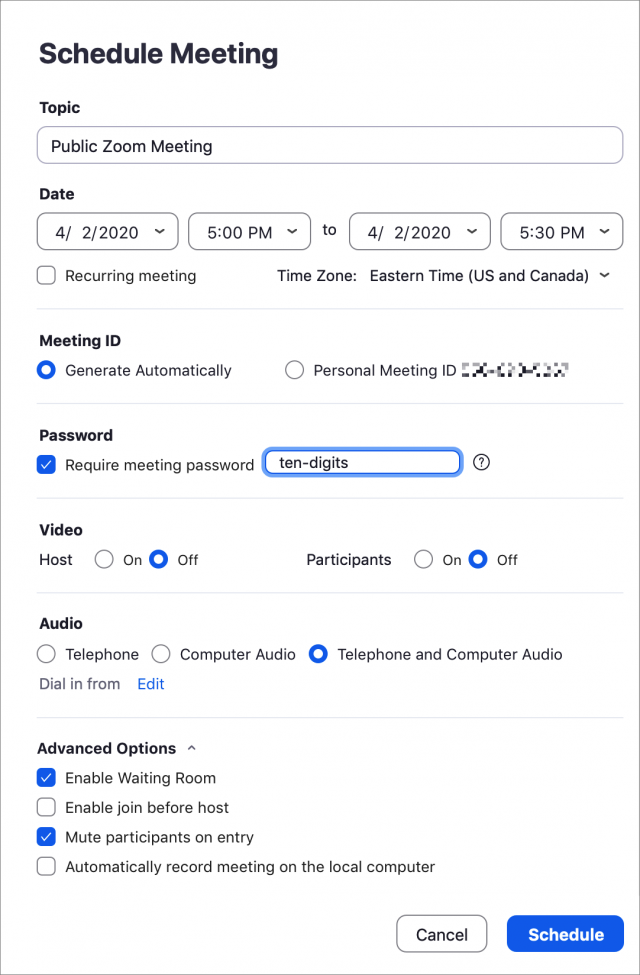

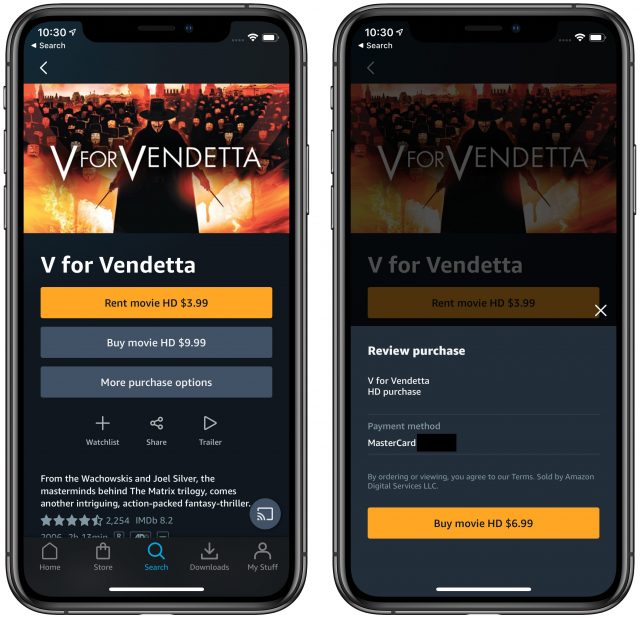

無料の Zoom アカウントにサインアップを済ませれば、ミーティングの作成ができる。Zoom は複数桁のミーティング ID とパスワードを生成するが、あとでパスワードを変更することも可能だ。2020 年 4 月 4 日時点で、あらゆる無料レベルのミーティングに パスワードが必須となっている。接続情報を共有するための最も手軽な方法は URL (その中に暗号化されたパスワードも含まれている) で、ミーティングページからこの URL をコピーできる。それがセキュリティ上のリスクだと思えば、環境設定によって URL にパスワードを埋め込まないようにすることもできる。また、プレインテキストでミーティング ID とパスワードを配布して、受け取った人たちがそれを Zoom ウェブサイトまたは Zoom アプリに入力して参加できるようにすることも可能だ。ミーティングページ上で、Zoom はクリック一つでミーティングの詳細情報をきちんとフォーマット付けされたテキストとしてコピーし、それをそのまま電子メールや招待状にペーストできるようにさえしている。

英国の首相でさえヘマをすることがある。Boris Johnson は自身 (左上端) と遠隔で働く内閣のメンバーのスクリーンキャプチャをポストしたが、よく見るとウィンドウの左上にミーティング ID が見えている。彼らがパスワードを設定していることを願いたい。 また、Zoom アプリで Start Meeting をクリックして“インスタント”ミーティングを開始することもできる。その後で左上隅の情報ボタンをクリックしてミーティングの詳細情報を取り込み、それを他の人たちに送ればよい。

電話番号をダイヤルすることで、旧来の方法で会議に加わることもできる。ただしその使用度の低さから、Zoom はこの機能を時折無料ホストに許すだけに止めている。

参加者たちはミーティングに参加するために Zoom アカウントを持っている必要はない。ミーティングの設定をする際に、ホストは Zoom アカウントを持たない人たちの参加を許すか否かを選ぶことができる。

参加者が Zoom URL を開くと、必要ならば Zoom ウェブサイトがアプリをダウンロードするためのリンクを提供し、インストールが済めばアプリの軌道を試みる。ダウンロードの最中に問題が起これば、訪問者の側でブラウザベースの代替方法を選ぶこともできる。

無料レベルでは、Zoom ミーティングを最大 40 分間しか継続できない (これを機能だ とみなす人たち もいる) が、連続してミーティングをスタートし直すことができ、同じメンバーが引き続きセッションに参加できる。世界の多くの国で、幼稚園から高校までで働く人を対象に、現在 Zoom は無料アカウントへのアップグレードとしてミーティングの継続時間を標準的な上限の 24 時間に延長している。まだ延長を受けていないアカウントをお持ちの方は Zoom のブログ記事 で詳細をお読み頂きたい。ちなみに、私の経験では、Zoom はどうやら何も発表せず何らかの“思いやり”アップグレードを有効にしているように見える。経過時間が 40 分に達すると、セッションが延長されたというメッセージが出たことも、同じパラメータで新規のセッションを開始してよいかというメッセージが出たこともある。

ミーティングには最大 100 人が参加できる。デフォルトでは誰もが自分のスクリーンを共有できるけれども、ホストがそれに制限を加えることも可能だ。アプリ内録画で映像をローカルなマシンに保存する機能も無料レベルにある。

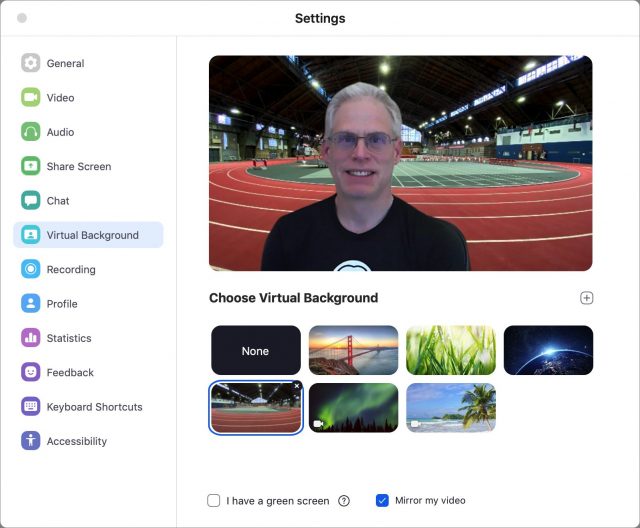

当然ながら Zoom には Apple が FaceTime に組み込んだような種類のたわいのない機能は見られない。だが、Zoom が提供する仮想背景機能はこの上なく好評だ。写真をアップロードすれば、それがあなたの映像の背景として使われて、乱雑な仕事部屋や寝室が隠される。仮想背景を追加するには、Zoom アプリの設定画面を開いて、写真を選ぶか追加するかする。より良い結果を得るには、あなたの後ろにコントラストの強い色のシーツか毛布、あるいは背景幕 を吊るしておくとよい。

Adam がお気に入りの場所にいる。Cornell 大学 Barton Hall にある室内トラックだ あまりにも多くの人たちが Zoom セッションを私的な目的にその場で作成して使い、その URL を公然と共有しているので、インターネットの悪者たちは世界を炎上させて荒らしてやれば楽しいのではと思い付いた。そこで彼らは公開されたミーティング URL を掲示板に書き込み、お互いにけしかけ合うようになった。そして、それらのミーティングに勝手に参加してはポルノ写真や人種差別の罵り言葉などをねじ込み始めた。

幸いにも、公開のミーティングを運営する人たちはそうした不快な振舞いを予防する対策を取ることができる。Zoom はブログ記事の中であらゆる設定項目を説明し 、2020 年 4 月 4 日には無料アカウント、シングルホストの有料アカウント、および教育機関向けにアップグレードされたアカウントでのデフォルト設定を、すべてのミーティングでパスワードを要求する設定に変更した。

結びに付け加えると、Zoom はホストがアカウントを作成しなければならないこと、参加者がアプリをダウンロードしなければならないこと (それ以外にブラウザベースの補助的オプションもあるが) はあるものの、ユーザー体験が十分に良く、無料レベルでも十分に有能なので、参加者全員を知っている訳でない場合には今やこれが最適の選択肢となっている。

けれども、Zoom を議論する際には Zoom 社の側でのさまざまなセキュリティとプライバシーの欠陥について触れずに済ます訳には行かない。その始まりは、判断のミスとソフトウェア技能の未熟さから macOS ユーザーたちが盗撮される危険に晒され続けていたことが 2019 年に明らかになったときであった。(2019 年 7 月 9 日の記事“Zoom と RingCentral の抜け道でウェブカメラへの遠隔アクセスが可能に ”参照。)

さらに最近になって、Zoom 社は次から次へとさらなるセキュリティとプライバシーの欠陥を暴露され続けて大きく揺らいだ。その後 Zoom 社は一連のソフトウェアアップデートを iOS、macOS、Windows 用に出し、デフォルトの設定を変更し、サーバ側の変更を加えることで、指摘された問題点の大多数に対処した。2020 年 4 月 1 日に、Zoom の CEO は謝罪の声明を発表 して、今後は新機能の開発を凍結してセキュリティとプライバシーと信頼を回復することに努めると述べ、ユーザーや、独立の専門家や、企業のセキュリティ指導者の助言に耳を傾けるための具体的な方策を説明した。この声明の後にもさらなるブログ記事や謝罪を発表し、サービスの中で Zoom が暗号化を使う仕組みの説明を公表した。Zoom の問題点やそれに対する反応についての徹底的な解説を記事“セキュリティとプライバシーに関する Zoom の欠陥総まとめ、自衛策はあるのか ”(2020 年 4 月 3 日) に記しておいた。

Zoom のまとめ:

プラットフォーム: あらゆるメジャーなプラットフォームとブラウザ

ビデオの最大参加人数: 100 (無料レベル)、標準的な有料レベルは 200 ないし 300

スクリーン共有: 可

モデレーターの制御: あり (広範囲に用意されている)

別機能: 仮想背景、スケジューリング、リアクション

Webex

あともう一つ付け加えるとすれば、Cisco Webex が今は Zoom の無料レベルとほぼ同等のオプションを提供している。具体的には複数プラットフォームへの対応、ホストに基づくミーティング、参加にアカウント不要、最大 100 人の参加者などだ。ただし録画には別途デスクトップアプリが必要だ。Webex の無料レベルには現在のところミーティングの継続時間について何の制限もない。

しかしながら、Cisco が無料レベルのサイズやオプションを拡張しているのは現在のパンデミックを切り抜けるための貢献 としてのことであって、最近追加されたこれらの機能を長期的に提供し続けるという意思表示を Cisco がしたことは一度もない。無制限にセッションをしたいが、将来それが廃止されるとしても別に気にしないという人は、WebEx を試してみるとよい。奇妙なことに、サインアップしてから Webex がアカウントを作成してくれるまでに数日間もかかる。

有料の選択肢も考慮しよう

必要としている機能をこれまで述べてきたサービスのいずれも提供していないということなら、あなた、またはあなたの会社、あるいはあなたが属する団体に料金を支払う意思がある場合には、まだまだ他にも選択肢がある。料金はそれほど高くないし、あなたまたはあなたの雇用主が既に持っている購読がそのサービスをカバーしていることもあり得る。中でも優れた選択肢をいくつか挙げておこう:

Google Meet Microsoft Teams 奇妙な頭字語だらけで途方に暮れてしまう製品名リスト を探すのに耐えられるなら、セッションの録画も可能だ。(このリストには Skype for Business といった名前も登場するが、これは現在新規ユーザーが入手することはできず、2021 年には既存のユーザーにも使えなくなる。)Slack Webex Zoom Otter AI ベースの文字起こしサービス に接続して話し手ごとに切り分けられた筆記記録を作成することもできる。月額 $19.99 (プランあたり最小限 10 人以上のホストが要件) では、個々のホストが最大 300 人ずつの同時参加者を処理できるし、それ以外にもいろいろ利点がある。さらにもっと他の有料レベルもあり、有料プランを使って必要に応じて参加者の人数を増やすこともできる。

上から下への管理 (ズボンは履かなくてもいいかも)

ビデオ会議が一般的になり、日常的に使われるようになれば、ビジネスの世界や教育の世界でたくさんのことが変化する。過去には多くの組織が仮想の会議への進出の誘惑を退けてきた。多くの場合、それはれっきとした理由があってのことだった。けれども残念ながら、今やそうした理由はすべて放り捨てられてしまった。だから、あなたが機敏にそれらのツールを使いこなせるようになって、学術的であれ、社会的であれ、その他のグループであれ、あなたがすべき仕事のために最もふさわしいツールを選び出せるようになればなるほど、今回の危機を乗り越えるためにも、さらにその先の世界へと踏み出す際にも、きっとあなたにはより良い足場が提供されることだろう。

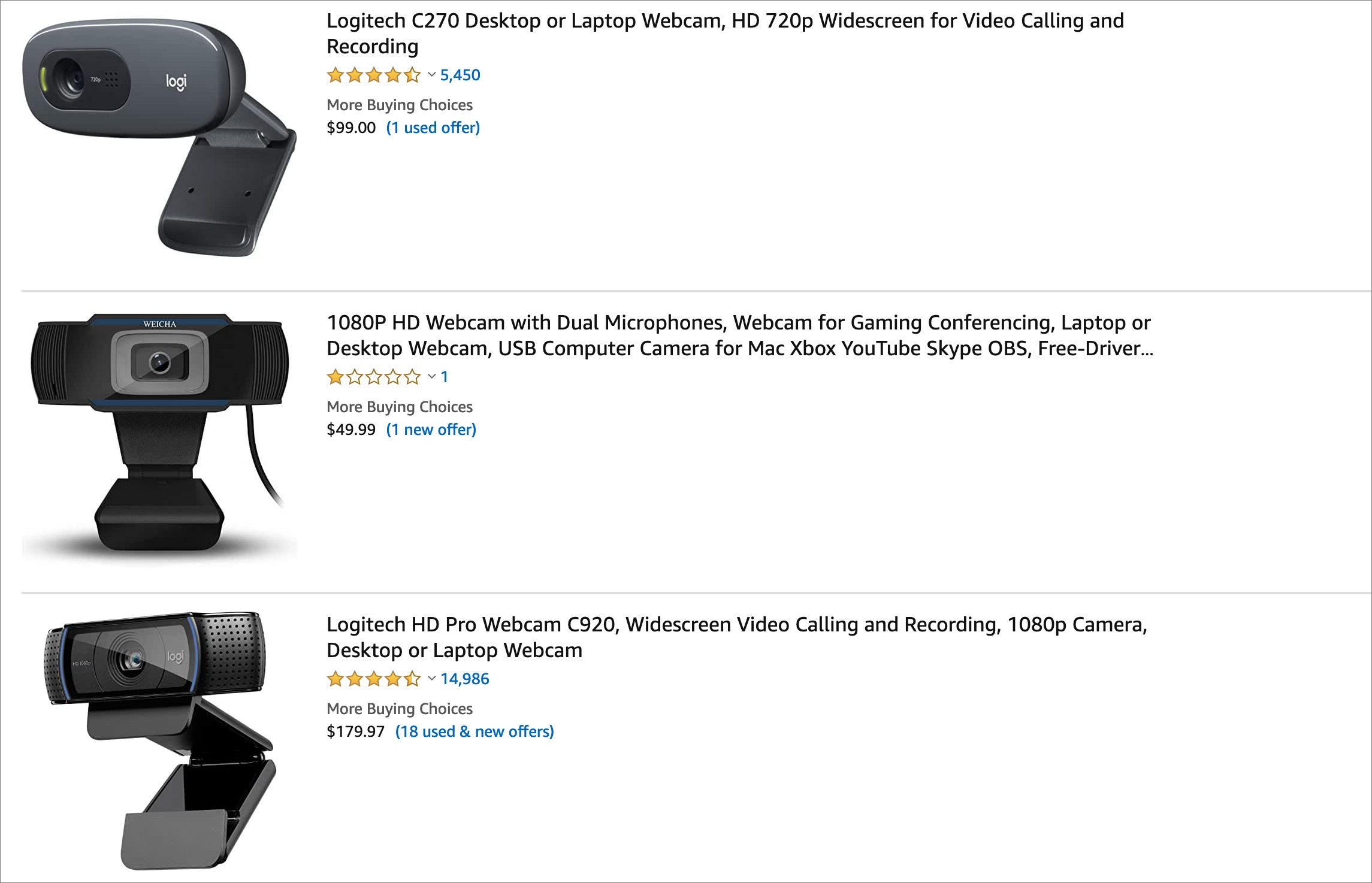

準備中の将来の記事では、ビデオ会議のための部屋の準備の方法など関連する話題を掘り下げ、ビデオの中であなたの見栄えを良くするための照明の工夫を提案し、最も有効に最も楽しく時間を利用するためのヒントを、目的に応じてたくさん披露してみようと思っている。

私は現在 Take Control Books シリーズに Zoom に関する本を執筆している最中なので、皆さんからの情報や助言をコメントに書き込んで頂けるとありがたい。それから、無料の Take Control of Working from Home Temporarily

討論に参加

全世界的なパンデミックによって否応無く起こった在宅勤務への大規模なシフトに恩恵を受けたテクノロジー会社のうち、飛び抜けて頂点に立つのが Zoom だ。この会社の複数プラットフォーム対応ビデオ会議ソフトウェアは従来からよく知られていて頻繁に使われ、Adobe Connect、Cisco Webex、GoToMeeting、Microsoft Teams、Skype といったものたちが並ぶ市場の中で首位にいる存在であった。けれども今や、企業や学校、またソーシャルな結びつきを求める人たちの間で、Zoom という単語が動詞として使われるまでになった。

その理由の一つは、Zoom の無料レベルの守備範囲の広さだ。最大 100 人までがストリーミングビデオで参加でき、スケジュールに従ってサービスを利用したり、人々が URL のみで参加できる“ミーティング”を作成したり、どのプラットフォームでもシンプルなアプリをダウンロードするだけ、あるいはブラウザ内の代替方法を使っても利用できたりする。記事“パンデミックの時代におけるビデオ会議の選択肢 ”(2020 年 4 月 2 日) で、私はビデオ会議をするための主要な無料の選択肢を検討したが、Zoom は無料の選択肢の中でも、また有料の選択肢を簡単にまとめたセクションでも、いずれも卓越した素晴らしさを見せた。

株式市場が急落する中でも、Zoom の株価は倍増した。ただしこれは究極的な有料ビデオ会議の市場における会社の大きさ というよりも、むしろこのサービスに対する熱中に突き動かされた現象と言うべきだろうが。Zoom は 2020 年 4 月 1 日に、1日あたりのミーティング参加者の人数が 2019 年 12 月から 2020 年 3 月までで 1 千万人から 2 億人に増えたと述べた。これだけの期間に Zoom が 20 倍の使用度増加を処理できたという事実だけでも相当なものだ。

でも、Zoom の成功を考える際には、それと同時に多くの問題点にも目を配らなければならない。Zoom について議論してその利用を勧めたりその未来について考察したりする際は常に、不出来なプログラミング、セキュリティ、マーケティング、そしてプライバシーを巡ってこの会社に向けられた一連の議論を検討してからにせざるを得ない。

単刀直入に言ってしまえば、Zoom はずさんだ。そのことの証拠は去年、macOS ユーザーを重大なプライバシー暴露に導いた大失敗から始まった。悪意あるリンクをロードするページをユーザーが訪れただけで、そのユーザーのビデオカメラが勝手に撮影を始める可能性があったのだ。この問題の発覚は、今年になって一連の判断ミスやプログラミングの欠陥が次々と露わになるに至って一段と加速した。確かに Zoom は一流の技術的解決策とユーザー体験のノウハウを持っているかもしれないが、その反面この会社はぞんざいで不注意なプログラミングに対して大きな非難を受けるに値する。

また、Zoom はプライバシーに関してもお粗末な決断をした。そのうちいくつかの問題点は、この会社が自らをむしろマーケティング会社だと位置付け、個人用、学術用、ビジネス用にプライベートで機密性の高く秘密の会話を安心して進められるような信頼できる会社ではないと認めることによって緩和されているのが実情だ。

私の観点からはそれと同じくらいに良くないことだが、Zoom は自らの失敗を認めたがらず、謝罪をせずに済まそうとし、改善のために何をするかの計画を明かそうとしないという傾向を見せているように思われる。そのような態度を示さずに、この会社は防御の姿勢のまま問題を修正しがちなようだ。

Zoom はそうした声明やその他の事柄について訴訟の矢面に立つことになるかもしれない。後で説明する Facebook にデータを漏らした問題で、カリフォルニア州の比較的新しいデータ保護法に基づく集団訴訟が 2020 年 3 月 30 日に提訴 された。その同じ日に、ニューヨーク州の検事総長が Zoom に書簡を送り 、同社の過去の履歴を踏まえてどのようにセキュリティのリスクに備えているのか説明することを求めた。

TidBITS も Zoom に連絡して、セキュリティとプライバシーの問題をどのように処理してきたのかと尋ねたけれど、Zoom 社からの返答はなかった。けれども私がこの記事を書き終えた後数日が経って、Zoom 社はセキュリティの新たな問題の暴露に対するいくつかの反応を公式に述べた。最初の反応は、同社の過去の多くの例とは異なって謝罪の言葉を述べたブログ記事で、完全な説明が記されていた。それに続く記事では、自らのソフトウェアと、セキュリティとプライバシーを巡る会社としての文化をこの会社が将来どのように改善して行くかについての計画が述べられた。将来に対する希望がかすかに見えたと言える。第三の反応は、同社が選んでいた弱い暗号化アルゴリズムと中国人以外の一部の参加者のミーティングトラフィックを中国を経由してルーティングした事実についてプライバシー団体が実施した調査に対するものであった。このような素早い反応と全般的に率直な態度は、この会社の以前の挙動とは著しく対照的なものであった。

この記事では、Zoom が遭遇した数多くのソフトウェア、セキュリティ、およびプライバシーに関する問題点を一つずつ説明した上で、それぞれに対する反応を紹介して行くことにしよう。

この記事を読んで、Zoom を使いたくないと感じられるかもしれない。私に関する限り、私は Zoom を今後も使い続けようと思うし、時には毎日のように使うだろう。けれども、学校や職場で Zoom を使わざるを得ない人たちも多い。おそらく何千万人もの人たちがそういう状況に置かれているだろう。Zoom を使わない選択肢がない人たちのために、可能な限り安全にその設定をするためのアドバイスを書き添えておきたい。

極小の macOS ウェブサーバとその自動再インストール

2019 年の中頃セキュリティ研究者 Jonathan Leitschuh が、macOS 用の Zoom ソフトウェアにあるセキュリティ欠陥と望ましくない挙動について長文の報告記事を Medium に掲載 した。問題は次のような点にあった:

Zoom のクライアントアプリはごく小さなウェブサーバを Mac 上にインストールし、その事実をユーザーに明かしていなかった。

このウェブサーバは、アプリケーションベースのリンクを含む URL がロードされた場合、またはユーザーのウェブブラウザがそのような URL へのリダイレクトをした場合、必ずユーザーに Allow (許可) をクリックさせるように作られた Safari のセキュリティ機能を迂回するためのものであった。ユーザーに向けてプロンプトを出させないためにリダイレクトが Zoom のウェブサーバによって取り込まれ、ウェブサーバが直接 Zoom アプリを起動するようになっていた。

Zoom の極小ウェブサーバは基本的なセキュリティ機能を備えていないので、攻撃者がユーザーを URL に振り向けたりウェブページの内部で URL をロードしたりできた。いずれの場合も、ウェブサーバはユーザーに何のプロンプトも出すことなく勝手に Zoom のミーティングに参加した。結果として、ユーザーが気付かないうちに攻撃者がユーザーのオーディオを聞きユーザーのビデオを見ることができていた。この攻撃が働くのは Zoom の設定をデフォルト設定でなくミーティングに参加すれば自動的にオーディオとビデオを有効にする設定に変えておく必要があるが、そのように設定していたユーザーは多かった。

あなたが Zoom のクライアントアプリを削除しても、Zoom の極小ウェブサーバは残っていて活動を続ける。もしもその後あなたが Zoom ミーティングに参加するリンクをクリックすれば、このウェブサーバが秘かに、自動的に Zoom クライアントを再インストールして起動する。

Leitschuh は責任あるセキュリティ開示原則に従って Zoom に警告を書き送ったが、この会社から反応を得るまでに彼は数回警告を送り直さなければならなかったし、会社に重い腰を上げさせるためにはさらに何度も送り直さなければならなかった。彼は業界標準の 90 日後に公開するカウントダウンを始め、それはかなり日限ぎりぎりまで続いた。最終的に Zoom はいくつかの変更を施すことに同意したが、この脆弱性の深刻度については結局最後まで彼の意見に同意しなかった。

Leitschuh は 2019 年 7 月 8 日に情報の公開に踏み切った。(2019 年 7 月 9 日の記事“Zoom と RingCentral の抜け道でウェブカメラへの遠隔アクセスが可能に ”参照。) そして、メディアからも、消費者からも、非難の嵐が巻き起こった。Zoom は方針を変えて、インストールの手順からこのウェブサーバを完全に削除した。その次の日、Apple は macOS の中に秘かに自動的に配布している悪意あるソフトウェアのリストに、このウェブサーバを追加する という前例のない行動に出た。Apple によるこの変更の結果、たとえユーザーが Zoom のアップデートをインストールしていなくても macOS が自動的に Zoom のウェブサーバをアンインストールするようになった。

これに対する Zoom の反応は不適切なものであった。広報活動の大失敗が展開するにつれて、同社はブログ記事を出して それを何度か更新したが、謝罪の言葉を述べることはついに一度もなかった。その上、セキュリティ研究者の主張にはバグ発見の報奨金目当ての利己的かつ不正確な記述があるという示唆まで言外に匂わせた。セキュリティ欠陥を秘かに報告すれば会社は競って報奨金を支払うものだとさえ言い切ったのだ。

Wired の記事によれば Leitschuh は Zoom の CEO Eric Yuan から謝罪の言葉を聞いたとのことだが、それは「彼はやって来て我々とおしゃべりし、すまなかったとだけ述べてすぐさま引き返した」のだという。Wired は Zoom の側からの確認を得ることができなかった。この会社は結局一度も公式に遺憾の意を述べることはなかったのだから。

あなたに求められる行動: 何もない。Zoom は望ましくないウェブサーバを削除したし、Zoom アプリをアップデートしていない Mac ユーザーがいたとしても Apple のセキュリティアップデートがウェブサーバを削除してくれる。

開催中のミーティングを見つけようとする攻撃への対策をしない

インターネットに接続したサービスでセキュリティとセーフティを設計する作業の大きな部分は、悪意を持つ立場から考えることだ。誰かがこのシステムを攻撃したい、あるいは侵入したいと思ったら、どうするだろうかと。あまりにも多くの場合、プログラマーやシステム管理者はそのような考え方をしようとせず、解決策を実装することを勧められてもいない。セキュリティに向けた最良の実践を説いたブログ記事、白書、カンファレンス講演、書籍などが山のようにあるというのに。

Zoom は、その種の書籍の中で最も古くからあるものとして挙げられている設計と実装の際に陥りやすい欠陥のうち、2 つに陥ってしまった。その種の欠陥により、オープンで公開されたミーティングに望まれない人物が参加してしまうことがあり得るし、実際にそういう事例も起こった。Zoom ミーティングには必ずミーティング ID が付随する。これは 9 桁から 11 桁の数字だ。(オプションとしてパスワードを設定することもでき、Zoom はパスワードの設定をますます強く推奨するようになっている。デフォルトでは、アカウントの種類によっては作成したミーティングがパスワードを持つ設定になっている。この記事の終わりのところでこのことにもう一度触れたい。)

Zoom が陥った 1 つ目の欠陥は、アドレス可能な空間を十分に提供しなかったことだ。つまり、実際に運営されるミーティングの個数と比較して、9 桁から 11 桁の数字では少な過ぎる。9 桁で対処できるのは 9 億個の可能性、11 桁で対処できるのは 900 億個の可能性だが、Zoom は毎日何千万個ものミーティング ID を生成しているに違いない。(Zoom は最初の桁にゼロを認めていないので ID の最初の数字は 1 から 9 まで、これで可能性が 10% 下がっている。) こうして ID の「衝突」の機会が生まれ、既に使用済みのミーティング ID を別の誰かが使うことになるかもしれない。(Zoom はこれとは別に 10 桁の固定された個人用ミーティング ID を個々のアカウントに割り当てていて、それを別の 10 桁の ID に変更する には有料レベルにいる必要がある。)

Check Point Research のセキュリティ研究者たちがこのシナリオをもとに弱点を探索した 。彼らは Zoom が採用している範囲内の数字をランダムに生成してそれを Zoom のサイトで照合するスクリプトを書いた。その結果、ランダムに生成した数のうち 4% が実際のミーティング ID にマッチしたのだった!

しかしながら、その種のテストが可能であるべきではなかった。そしてそれこそが 2 つ目の欠陥だ。Zoom はミーティング ID のリクエストを Zoom ミーティング URL に変換するために使っているサーバに、スロットルを実装しなかった。無効な ID が送られた場合、このサーバは単純にエラーを送り返すという反応をしていた。その結果、研究者たちが何千個もの URL を Zoom のサーバに送り付けることで、そのうちどれが正当な ID であるかを瞬時に知ることができた。もしも悪意ある者がそれをしたなら、それを使って正当なミーティングに接続を試みることができてしまう。(スロットルというのは決して新しい概念ではない。もう 20 年近くも前に、当時言われていた最良実践法に基づいて私は自分自身のウェブサイトにスロットルを組み込み、短期間に多数のリクエストが殺到する事態を予防した。今もまだ私はこれを使っている。)

Check Point も業界標準の開示原則に従って 2020 年 1 月 28 日に報告書を公開した。それに先立って Check Point は 2019 年 7 月 22 日に詳細情報を Zoom に提供していた。それは、Zoom の macOS アプリに関する過ちが公開されてからほんの数週間後のことだ。Zoom はどうやら Check Point に対してはより積極的に受け入れる態度に出たようだ。

Zoom はその反応として、過剰な数のミーティング ID 変換 URL リクエストをブロックし、届いた ID の有効無効の区別を返さず常に Zoom ミーティングリンクを返すようにした。これで、ミーティング ID が正当なものであるか否かを知るにはいちいち Zoom アプリを通して接続するか、またはアプリ内のブラウザ接続を試みるかという手間をかけなければならなくなった。

けれども、2020 年 4 月 2 日に、ミズーリ州 Kansas City でセキュリティ講演会に集まったグループ SecKC の Trent Lo が Krebs on Security の Brian Krebs に送った詳細情報によれば、数字の空間不足の欠陥はまだ存在していて 、その昔のダイヤルアップモデムの時代に使われたものと似た "war dialing" 手法で攻撃される可能性が残っている。

この手法は、その一部として個々の接続ごとに別々の IP アドレスを使うので、Zoom のスロットルのやり方では防ぐことができない。このグループが開発したツールで実験した結果、何と 14% もの成功率で公開ミーティングが見つかった。Krebs は、SecKC グループが使った手法によって「ミーティングの日付と時刻、ミーティング主催者の名前、そのミーティングの話題について主催者が提供した情報」がすべて暴露されたと語った。

Zoom が今後実装するべき究極の解決策は、1990 年代半ばに私が読んだ覚えのある (その時点でさえ既にありふれた手法であった)、もっとはるかに大きなアドレス可能空間を作るという方法だ。多くの場合それは数字と文字とを混ぜた、もっとずっと長い ID、例えば 20 文字の ID にすることだ。そうすれば、公開ミーティングの ID が推測される可能性は実際的にゼロに近づくだろう。

けれども当面の策として、2020 年 4 月 4 日に Zoom は無料アカウントと教育機関向けにアップグレードされたアカウント、それにシングルホストの有料アカウントで、デフォルト設定をパスワードを要求するものに変更した。さらにこれらのレベルとユーザーでパスワード設定を無効にできないようにするとともに、過去にスケジュールされたミーティングの大多数についてもパスワードを追加した。

この変更により、実質的に "war dialing" はブロックされる。たとえランダムな試みで有効なミーティング ID を見つけても、パスワードがなければミーティングへの接続が許されないからだ。

あなたに求められる行動: 何もない。ただし、パスワードを埋め込んだ Zoom URL には、またミーティング ID とそれに付随したパスワードを共有する際には、引き続き警戒を続けよう。この記事の終わりのところの助言で、このことをもう一度議論しよう。

Facebook の開発者キットを通じた iOS での漏洩挙動

2020 年 3 月 26 日に、Motherboard が iOS 用の Zoom アプリを分析した記事 を出して、このソフトウェアがユーザーについての情報を Facebook に送信していること、それはユーザーが Facebook アカウントを持っていない場合にも起こることを示した。Zoom のプライバシー方針はこの情報転送について何も開示していない。(開示されたとしても状況が好転する訳ではないが。) Motherboard は次のように述べた:

Zoom アプリはユーザーがこのアプリを開くと Facebook に通知を送り、ユーザーのデバイスに関する情報、例えばモデル、現在接続している都市名とタイムゾーン、使っている電話キャリアの名前、広告でユーザーをターゲット化するために各会社が使用できるように作成されたユーザー固有の広告主識別子、[を提供する。]

この情報漏洩が iOS 版の Zoom だけで起こり、Zoom が提供している他のどのクライアントアプリでも起こっていないところを見れば、これはどうやらアプリに Facebook 対応を組み込んだ際のうっかりミスが原因であって、意図的にユーザーのプライバシーを侵害しようとしたのではないだろうと思われる。けれども意図的なものであろうとなかろうとこれがユーザーのプライバシーを侵害するものであったことに変わりはなく、米国の州によっては、また国によっては、この種の違反行為には罰金やその他の制裁が科される。

出版する何日も前に Motherboard があらかじめ詳細を伝えていたにもかかわらず、当初 Zoom は Motherboard の記事に反応を見せなかった。けれどもその後、2020 年 3 月 27 日になって、Zoom は Motherboard に対して分析データを Facebook に送ったのは誤りによるものであって、責任は Facebook の側にある (「Facebook SDK が不必要なデータを収集していることは我々もつい最近になって知ったことだ」) と述べた。Zoom はその iOS 用アプリをアップデートして Facebook SDK を丸ごと取り除いたので、結果として Facebook 認証情報を使って手軽に Zoom にログインできていたユーザーたちは他のアプリやウェブサイトでするのと同じようにブラウザの中であちこち行きつ戻りつしてログインしなければならないことになった。

他の問題点とは異なり、これについて Zoom は声明を出して遺憾の意を表明して、次のように述べた。「これを見落としていたことに心から謝罪いたします、今後もユーザーの皆様のデータを保護することに向けて努めて参ります。」

あなたに求められる行動: 何もない。Zoom は自らのソフトウェアをアップデートして Facebook 接続を除去した。

Zoom のプライバシー方針が自らをマーケティング会社と位置付ける

Zoom とは何か? 一見したところでは、主としてビデオ会議を展開するためのグループ・コミュニケーションツールを提供する会社のように思われるだろう。けれども Zoom の 3 月末以前のプライバシー方針をよく読んだ人は、この会社のビジネスはマーケティングであって自分たちがこの会社の製品なのかという疑問を感じたかもしれない。

Zoom に注目が集まるにつれて、プライバシー擁護者や消費者保護の専門家たちがこの会社の利用規約や、ユーザーのオーディオ・ビデオセッション、テキストチャット、個人情報をプライベートに保つためにこの会社が約束している内容を重視し始めた。3 月の末頃、古参の雑誌 Consumer Reports や、インターネット思想家であり Cluetrain Manifesto の著者でもある Doc Searls 、その他の者たちが Zoom の発表している方針について全面的攻撃に打って出た。

Zoom のプライバシー方針は極めて広義的なものであった。Consumer Reports が指摘したように 、この会社が個人のデータを収集して保存し、それを第三者 (広告主も含む) と共有することが許されていた。それ自体は特別に稀なことでもないが、ただここではその個人データとしてビデオセッションや、自動生成された筆記記録、共有されたホワイトボードに記された内容、アップロードされた書類、インスタントメッセージやチャットのセッション、会議に出席していたすべての人の名前、それにクラウドストレージの内容まですべてが含まれていた。

うわっ! これはちょっとやり過ぎだ。このプライバシー方針に対して大量の報告や意見が殺到した後、Zoom は 2020 年 3 月 29 日に劇的な書き換えを施した 。新しいプライバシー方針では Zoom セッションの内容すべて、つまりオーディオ、ビデオ、チャット、書類その他が明示的に共有可能なデータから除外され、個人を特定できる情報、例えば電子メールアドレスを Zoom がどのように使うことが許されるかが明確に記されている。

あなたに求められる行動: 何もない。Zoom によれば方針の中で可能とされたデータが使用されたことはないとのことなので、Zoom による変更は実質的に遡及的なものに過ぎない。

あなたの注意が逸れると Zoom ホストにそれと分かる

これはセキュリティ欠陥ではなかったし、取り立ててプライバシーの問題とも言えないものだったが、この際だから合わせて記しておく価値はあると思う。Zoom はオプションとして、参加者のあなたが Zoom アプリから何か別のソフトウェアへ 30 秒間以上注意を逸らしていた場合に、ミーティングのホストがそれと知ることができるようにしていた。

Motherboard 記事が指摘した 通り、この“注目追跡”機能は参加者が他のアプリに切り替えた場合に参加者リストに小さなアイコンを表示する。人々の気が散っていることがホストに分かるようにというものだったが、ちゃんとした理由があって人々が他のアプリに切り替える必要が起こらないビデオ会議など稀なはずだ。また、Zoom のブラウザ内会議アプリのすべてでこの追跡が正しく動作するとも思えない。

場合によっては、何らかの抑制されたやり方で参加者を適切に監視することを許すルールの下で運用されるミーティングもある。例えばビジネス上の会議や、生徒たちが教師の率いる授業セッションを受講するような場合がこれに該当するだろう。でもそれ以外の状況では、この種の監視は望ましくないし不適切だ。

いずれにしても、否定的な反応を受けて、Zoom は 2020 年 4 月 1 日にこの機能を削除した。

あなたに求められる行動: 何もない。

macOS の出力前インストールスクリプトを誤用する

数日前に、Hacker News フォーラムのある会員が Zoom の macOS 用インストーラが私たちが馴染んできた標準的な複数段階のインストーラの挙動を回避していることに気付いて報告した。インストーラの通常の挙動では、どのディスクの上でどのユーザー用にアプリをインストールするかを尋ね、それからエンドユーザー使用許諾契約 (EULA) に同意するよう求め、そして最後にクリックすべき Install ボタンを提示する。

2020 年 3 月 29 日に "mrpippy" が Hacker News への投稿で 、インストーラのこの通常の“プリフライト”(出力前) プロセスと呼ばれる手順を無視してもっと早い段階でアプリがインストールされてしまうことに気付いたと述べた。この出力前プロセスで、インストーラはアプリをどこにどのようにインストールすべきかをチェックし、ユーザーを促して確認させる。(Apple はこのインストーラのシステムを数段階の手順に切り分け、開発者が手順のそれぞれの段階でスクリプトを走らせられるようにしている。)

Zoom のセキュリティとプライバシーについて最近明らかになったことをまとめた記事 の中で、Daring Fireball の John Gruber はこのやり方について次のように述べた:

ここでも、これは見落としでもうっかりミスでもない。“プリフライト”が何を意味するかは誰だって知っている。これは完全に、Zoom の側で物事を正直に適切に実行する気がないことを示している。これでは、インストーラが勝手にインストールしてしまうより前にどんなファイルがどこにインストールされるかを知る方法がない。

たとえ自分がそのソフトウェアをインストールする意図があったとしても、このようなインストーラの挙動ではむしろマルウェアに近いと考えたくなるだろう。これもまた、自らのソフトウェアが素早くインストールされることを求めるあまり、開示を避けユーザーの意図を迂回したがる Zoom の挙動の一つの現われだ。

2020 年 3 月 31 日に、Zoom の CEO は Twitter 上でテクノロジー研究者に直接返信して次のように述べた。「あなたのおっしゃる通りです。私たちは引き続き改善を加えます。」そして 2020 年 4 月 2 日に、Zoom はアップデートされたバージョンをリリースして 、通常のインストール手順を踏むようにした。その研究者は The Verge に「これには感心した」と述べた。

あなたに求められる行動: 何もない。次にあなたがインストールするバージョンの Zoom は、適切なやり方で Apple のインストーラシステムを利用するはずだ。

終端間暗号化に関する Zoom の説明を巡る混乱

終端間暗号化 (end-to-end encryption) は時々短縮して E2E と呼ばれるが、これはプライバシーを保護するための最も強力な方法だ。E2E が普及するよりも以前には、暗号化は大多数の場合デジタル証明書を使ったクライアント/サーバの手法を使っていた。例えばセキュアなウェブリンクのための HTTPS が、その手法によっている。

その代わりに、E2E 暗号化は個々の終端でデータを暗号にする。終端はデバイスかもしれないし、何らかのソフトウェアかもしれない。これらの終端はそれぞれに暗号化鍵を持ち、通常その鍵はローカルに生成される。1991 年に発明された PGP は公開鍵暗号方式を使ってピア・ツー・ピアの暗号化通信ができるようにする。PGP ソフトウェアは一対の鍵を生成し、片方の鍵が公開鍵となり、これは共有できる。もう片方の鍵は秘密鍵となり、あなたはこちらを秘密に保たなければならない。公開鍵で暗号化されたメッセージは、秘密鍵を使ってのみ復号が可能だ。また、公開すべきメッセージを秘密鍵で署名し、受け取った人がそのメッセージが作成以後に変更を受けていないことを検証することもできる。

公開鍵暗号方式はその後セキュアな個人対個人の通信においても、またグループの間でのコミュニケーションにおいてもその基盤となった。PGP を使った場合、相手方の公開鍵が信用できるかどうかを見極めるところから始めなければならなかった。中央集中型の公開鍵基盤を作成することにより、会社が独自の信用の基盤を配布して、ソフトウェアの一部分として何らかのグローバルな検証を施せるようになった。

Skype はこのやり方の開拓者となった。そのクライアントアプリが暗号化鍵を生成し、それをクライアント側のみに保存した。この会社自体がその鍵が何かを知る必要は一切ない。(システムのデザイン上、知ることはできない。) Apple の iMessage や FaceTime もこれと同様に働く。

この種の E2E 暗号化を使うことで、公開鍵の基盤を維持している会社、この場合は Microsoft や Apple は、どの暗号化鍵も知っていないが、信用の基盤を握っていることにより、システムを変更してデータを傍受したり復号したりできるようになる。

この E2E 暗号化は、終端において暗号化鍵を生成することによりさらにもう一段大きな一歩を踏み出す。それにより、中央集中のシステムを運営している会社がデータ内容に一切アクセスできなくなる。Apple は iCloud Keychain で、Photos の顔認証処理の一端で、また HomeKit Secure Video で、この終端により制御される鍵に依存している。コミュニケーションアプリ Signal も、そのメッセージングシステムでこの方法に依存している。

E2E のいずれのやり方でも、終端における暗号化鍵がなければ、攻撃者が転送されるすべてのデータをいくら傍受してもそれを復号することはできない。どのような政府の権力があっても運営会社にデータの引き渡しをさせることができない。そしてまたこのシステムは高度に抵抗性を持ち、おそらく誰にも入り込めない。なぜなら鍵の入手が不可能だからだ。

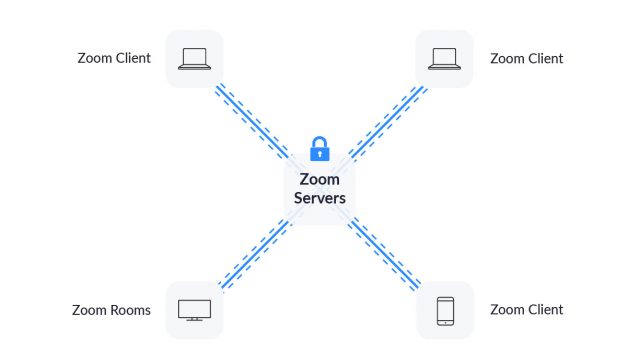

Zoom は、自らを終端間暗号化を提供する会社だと宣伝していた。ところが 2020 年 3 月 31 日に The Intercept の記事が 、Zoom がごく単純な形のトランスポート層セキュリティを採用しているらしく、ミーティングの終端間のコミュニケーションはすべて Zoom の中央サーバが暗号化しているのであって、データはいったん復号されてから (保存はされず) 再び暗号化されて他の参加者にテキスト、オーディオ、またはビデオとして送信されていると報告した。

Zoom の広報担当者は The Intercept に向けた声明で事実上それを認めて「現在のところ Zoom ビデオミーティングで E2E 暗号化を用いることはできません」と述べ、「わが社の他の資料の中で“終端間”という用語を用いる際に、それは Zoom の終端から Zoom の終端への接続が暗号化されていることを意味します」と述べた。

しかしながら 2020 年 4 月 1 日になって、Zoom は謝罪のブログ記事を出し 、その中で Chief Product Officer の Oded Gal が Zoom は第二世代 E2E (つまり終端のみが鍵を持つ方法) でなく最も初期の E2E (つまり中央化された会社による鍵の管理) システムに近いやり方で運用されていると説明した。

どうやら Zoom は Zoom ネイティブとウェブアプリで参加者間の終端間暗号化を提供しているようだ。Zoom のサーバを通過するだけのデータは復号されたり再暗号化されたりしない。けれども、セッションを他の種類のサービスに接続するために、Zoom は“コネクタ”というものを運用して、それが状況によってデータを復号できるようにしている。例えば、もしあなたがクラウドベースの録画オプションを有効にすれば、セッションは Zoom のクラウドシステムの内部で一時的に復号される。同様に、誰かが普通の電話で Zoom ミーティングに通話したり、コンジットを通じて Zoom ミーティングをストリーミングしたりする際にも、セッションは復号されなければならない。

Zoom はこの図を公開して、クライアント間の E2E 暗号化がどう働くかを明らかにした。 そのことはつまり Zoom が、Microsoft が Skype について、また Apple が iMessage や FaceTime について保持しているのと同様に、セッションのデータを傍受して内容を見たり、あるいはミーティング以外、ホスト以外の第三者に開示したりできる潜在的可能性を保持しているということだ。Gal はブログ記事で次のように述べた:

Zoom が合法的な傍受の目的でライブのミーティングを復号するメカニズムを組み込んだことは一度もありませんし、参加者リストに属していない従業員またはその他の人物をミーティングに潜り込ませる手段も持っていません。

これは少々自分でケーキを焼いて自分で食べる類いのことにも思える。なぜなら、Zoom は E2E を提供する一方でクライアント/サーバの接続も提供したいからだ。あなたが Zoom のコネクタを一度も使ったことがなく、かつこの CEO の声明を信じるならば、E2E の利点を受けられる。けれどもあなたがコネクタを有効にすれば、Zoom があなたのストリームの一部を復号する必要が生じる。電話の通話からはオーディオを、クラウドベースの録画からはオーディオとビデオを抽出しなければならず、それによって攻撃を受けやすくなり、セキュア度が下がる。例えば、もしかしたら攻撃者が秘かにセッションのクラウド録画を有効化してそのデータストリームをリダイレクトするかもしれない。そうなればもはや攻撃者にとって実際のミーティングに侵入する必要もなくなる。このようなことは、Skype、iMessage、FaceTime では Microsoft や Apple がそれぞれのソフトウェアを書き換えない限り絶対に実行不可能だ。(しかしながらこの両社とも十分な独立のコード監査を提供していないので、私が今言ったことが絶対的に正しいと証明することは不可能だ。)

2020 年 4 月 3 日に、非営利のプライバシーおよびセキュリティ調査団体 Citizen Lab が、Zoom の E2E テクノロジーおよびその他の影響 (下で議論する) を分析した調査報告 を公表した。Citizen Lab によれば、Zoom はミーティングのすべての参加者の間で共有される一つだけの鍵を使用し、生成された鍵のアルゴリズムは弱いものでクラッキングを受ける恐れがあり、鍵は終端において生成されるのでなく会社が運営するサーバで生成されるという。

Gal は Zoom のブログ記事で、Zoom が既に企業向けのオプションとしてすべての暗号化を会社のローカルな制御の下に置くやり方を提供していると述べ、今年中にその種のさらなる選択肢を提供する計画であると付け加えた。ただしそれは、最小限の規模の有料アカウントに限られる可能性が高い。けれども、鍵のアルゴリズムと生成方法についてもっと具体的なことが判明しない限り、これが安心感を与える発言だとも言えない。

The Intercept は、Zoom が Federal Trade Commission (連邦取引委員会) の規制に違反しているのではないかと示唆する。FTC は会社がデータを管理するやり方を強制する訳ではないが、会社の取引慣行を法的に監視し、変更を強制し課徴金を科すための訴訟を起こすことができる。もしも Zoom の宣伝と暗号化に関する説明が不公正または虚偽的な取引慣行に該当すると判断されたならば、FTC が介入に乗り出すこともあり得る。

元 FTC の主任技術者でありセキュリティとプライバシーの慣行を熱心に調査してきた Ashkan Solta は、The Intercept に対して次のように述べた:

もしも Zoom が終端間暗号化を使っていると主張する一方で実際にはそれの実装のために資金を投資していなければ、そして Google Hangouts がそのような主張をしていないのであなたが Zoom を選んだとすれば、あなたが消費者として害を受けたのみならず、実際上 Hangouts も害を受けていることになります。Zoom が自らの製品について真実でない主張をしたからです。

Zoom の説明が正確なものだとして、その方法を E2E と呼ぶのは歪曲とは言えないまでも、従来理解されていたものとは異なるいくつかの注意点が伴うようになったことだけは間違いない。

有用となる可能性を持つと思われるのでここで指摘しておきたいのだが、Zoom のブログ記事は次の言葉で始まる。「私たちはまず、Zoom ミーティングが終端間暗号化を使えるという不正確な示唆をしたことにより引き起こされた混乱について謝罪したいと思います。」それに加えて、このブログ記事の筆者は最後近くで次のように述べた。「私たちはセキュリティとプライバシーの双方に関してユーザーにとって正しいことをするべく全力を尽くしますし、このことの重大さを理解しています。」Zoom にとってこれは進化と言える。

2020 年 4 月 3 日に、CEO の Eric Yuan はブログ記事の中で Citizen Lab の報告書に直接の応答を記し、暗号化を改良すると約束した。「私たちは暗号化の設計でもっと良い仕事ができると認識しております。」

あなたに求められる行動: 何もない。ただ、Zoom の E2E 暗号化実装があなたの期待するセキュリティのレベルに匹敵するか否かはよく考えておこう。

同じドメインにいる人たちは互いに顔見知りだとみなす

2020 年 4 月 1 日に Motherboard の記事 が、Gmail、Hotmail、Yahoo といったメジャーなコンシューマ向けホスティングなどを除くあらゆるドメイン名について同一ドメイン名を持つ電子メールアドレスの人たちの間で Zoom が連絡先情報を共有していると伝えた。つまり、Zoom は実質的に、同じドメインの中で働く全員が何らの認証もなしに互いに情報の共有を許せるとみなしているのだ。(Slack にはどことなくこれに似た機能があり、プライベートなワークスペースのオーナーが特定のドメインで電子メールを使っている全員をワークスペースに招待して自動的に追加できるようにしている。けれどもこれはプライベートなグループに限られ、ワークスペースのオーナーが管理するものであり、しかもオプトインの機能だ。)

Zoom は除外すべきドメインの大きな“ブラックリスト”を維持しているが、それでもそれは単なるリストに過ぎない。そのリストに載っていないドメインを使っている他のすべてのユーザーにとって、Zoom クライアントの Contacts タブを開けばそのドメインに属する登録ユーザー全員の電子メールアドレス、フルネーム、プロフィール写真、および現在の状況にアクセスできてしまう。また、それによりそこに挙げられた人物との1対1のオーディオ通話やビデオ通話が可能になってしまう。

この Motherboard 記事に対する Zoom の反応は、Motherboard が具体的に尋ねた ISP のドメイン、例えば人気あるオランダのプロバイダ数社をブラックリストに加えたのみで、それ以外には何ら方針を変えていない。

あなたに求められる行動: Zoom によれば、どんな個人も団体も Submit a Request ページ を使ってブラックリストに特定のドメインを追加するよう要求できるとのことだ。

Windows 上のリンク変換の吟味が不適切

Zoom はチャットセッションの中でリンクと判断できたものをすべて自動的にハイパーリンクに変換する。Windows ではファイルパス名もそれに含まれるので、クリックすれば遠隔 SMB ファイル共有セッションが開いてしまう! もしユーザーがそのようなリンクをクリックすれば、暗号化されてはいるけれども攻撃の対象となり得る認証情報でありもはや時代遅れのセキュリティ対策しか備えていないものを Windows システムが送信する。そうなれば、遠隔にいる攻撃者がそのマシンにアクセスできてしまう。

フォーマットされたリンクが Windows 下にある DOS プログラムを指し示すこともあり得る。もしそれをクリックすれば、Windows がそのプログラムを走らせてよいかとユーザーに尋ねる。

Zoom は 2020 年 4 月 1 日にこの脆弱性を修正した。

あなたに求められる行動: 何もない。

参加者の情報を LinkedIn コンジットを通じて収集する

2020 年 4 月 2 日に New York Times が 、Zoom ミーティングの参加者の個人情報の多くの部分が LinkedIn Sales Navigator にサインアップ済みの他の参加者に見えてしまうと伝えた。LinkedIn Sales Navigator とは、マーケティングに働く人が新規顧客の可能性を探るために設計されたツールだ。この活動が露見しなければ、Zoom 参加者全員の名前と (もしあれば) 電子メールアドレスが LinkedIn のデータベースと照合され、もしも対応するプロフィールがあればそれに接続されてしまっていた。

このことは、たとえそのユーザーが特定のミーティングに参加した際に正しい名前を提供していなくても成立する。なぜなら、Zoom はログイン中のユーザーのアカウントプロフィールに依存して動作するからだ。LinkedIn 機能を購読している参加者なら誰でも、他の参加者の名前の上にポインタをかざすだけでその人の LinkedIn プロフィールカードを見ることができてしまう。

New York Times からこの問題について連絡を受けて、Zoom は 2020 年 4 月 1 日にこの機能を削除した。

あなたに求められる行動: 何もない。

脆弱な Mac フレームワークを使ったローカルなゼロデイ攻撃が可能

2020 年 3 月 30 日に Mac および iOS セキュリティ研究者 Patrick Wardle が、彼の Objective-See ブログに長文の記事を公開して 2 件の“ゼロデイ”バグについて述べた。Zoom の Mac ユーザーが、そのコンピュータにアクセスできた他人 (在宅が基本の今の時勢では可能性が低いかも知れない) からの攻撃に晒される脆弱性を持ってしまうというものだ。遠隔からこれらの攻撃をすることはできない。ただし、悪意ある者が攻撃をソフトウェアの中に埋め込んで、何らかの方法、例えばトロイの木馬やその他何か有用なものになりすましたマルウェアを使ってそれをダウンロードさせ起動させることができれば話は別だ。

Wardle はどうやらあらかじめ詳細を Zoom に提供しなかったようで、だからこそこれを“ゼロデイ”と呼んだ。つまり、脆弱性が明らかになった時点ではまだ攻撃が可能な状態が続いていたという意味だ。これらのバグはローカルのみで起こり得る問題であって Zoom アプリをインストールまたはアップデートする最中にのみ攻撃が実行可能なので、これを利用して攻撃する者が登場する可能性は低い。

片方のバグは Zoom の一部であるスクリプトを好きなソフトウェアで置き換えればそれが最高のアクセス権でインストールされてしまうというものだ。もう片方のバグはユーザーの知らないところで許可なく Mac のマイクロフォンとカメラに悪漢からのアクセスができてしまうというものだ。

Zoom はこの問題を修正して 2020 年 4 月 1 日に新バージョンのクライアントをリリースした。

あなたに求められる行動: macOS 用の Zoom の最新バージョンを、zoom.us メニューから Check for Updates を選んでインストールする。

Zoom のチャット筆記記録がホストのプライベートなメッセージを書き出す

あなたが有料アカウントでミーティングのホストとなった場合、あなたはミーティングの録画を保存するオプションを選ぶことができる。そうすると参加者たちの間でやり取りされた公開チャットのメッセージのテキスト筆記記録もその録画に含まれるが、結果として参加者全員が、録画されたビデオと共にその筆記記録にもアクセスを得る。

けれどもその筆記記録にはホストと他の参加者との間の1対1のプライベートなメッセージも含まれてしまう。ある大学教授がこのことに気付いて Twitter に投稿したし 、Forbes も Zoom とのやり取りでこの問題を確認した 。他の参加者同士のプライベートなメッセージは筆記記録に含まれない。

これは良くない設計上の決断だ。プライベートなメッセージは、本来、プライベートのままであるべきだ。Zoom はミーティング中のチャットを保存することに関する説明書 の中で次のように書いている:

自動的にも手動でも、ミーティング中のチャットをあなたのコンピュータ上や Zoom Cloud 上に保存できます。コンピュータ上にローカルに保存する場合は、あなたの目に触れたチャットのすべて、つまりあなたに直接送られたものも、ミーティングやオンラインセミナーの参加者全員に送られたものも保存されます。チャットをクラウド上に保存する場合は、全員に送られたチャットと、あなたがクラウドに保存させていた期間中にあなたに送られたメッセージのみが保存されます。

保存されてしまったチャットの中に、あるいは知らないうちにあとで共有されてしまったチャットの中に、人に知られて恥ずかしい何らかの内容が含まれていた、という事態が大いに起こり得るだろう。

あなたに求められる行動: あなたがホストならば、プライベートなチャットは問題かもしれないので決してしないと心を決めるか、もししたいならば他のもっとセキュアなアプリ、例えば Messages のようなものの中で議論をするようにすればよい。

中国人の所有、中国の関与

さきほど触れた Citizen Lab による良くない暗号化方法の選択に関して述べた報告記事の中で 、Citizen Lab は中国の会社が Zoom の系列会社であるという事実と、中国人の参加者が一人もいなかったとしても暗号化鍵の生成は中国国内にあるサーバが担当しているという事実を突き止めたと述べた。

中国人が所有したり関与したりしていてもそれ自身が必ずしもビジネス上問題があるとは一般的には言えない。けれども、暗号化とコミュニケーションが絡んでくるとなれば話は単純だ。報告記事も述べているように、中国政府は現地法の下に通常は暗号化されたセッションへの当局のアクセスを提供することを会社に強制する権利を留保している。記事は次のように指摘する。「Zoom はこれらの鍵を中国の政府機関に開示することを法的義務として要求されるかもしれない。」

すべてが中国の国内でなされたセッションについては、Zoom はすべてのトラフィックを中国のサーバを通して届けることを中国の政府機関から法的に強制されるかもしれない。

この Citizen Lab の報告記事は「強力なプライバシーと機密性を要する... ような事例」に Zoom を使うべきでないと述べている多くの個人や団体の声を紹介することで結ばれている。意見を述べた人たちの中には活動家たち、医療サービス関係者たち、産業スパイを恐れる企業家たち、それに「スパイを心配する」政府関係者たちも含まれている。

そうした意見は大げさだと感じられるかもしれないが、中国という国は個人や企業や国家からプライベートな情報を入手してきた極めて広範囲かつ十分に文書で立証された歴史がある。

2020 年 4 月 3 日に、Citizen Lab の報告記事を受けて Zoom の CEO はブログ記事の中で 、中国在住の参加者がいないにもかかわらずミーティングに中国のサーバを含めていたのは Zoom が大規模に処理能力を高めようとする努力の過程で生じたミスによるものであったと述べた。

あなたに求められる行動: あなたが機密性の高い分野に属しているなら、今後 Zoom のサーバの変更が確認されて、中国の会社の利用に関するさらなる情報が明らかになるまでの間、Zoom を使うべきでない。

ウェブを検索して Zoom ミーティングの録画を見つけるのは簡単

2020 年 4 月 3 日に Washington Post の記事が 、Zoom で作成された録画ビデオを見つけるのは簡単で、Zoom が自動的に適用しているファイル名パターンに基づいて名前を検索するだけでよいと報告した。Post 記事は次のように述べる:

The Post が視聴できたビデオには、1対1の心理療法セッション、遠隔医療通話の仕事をする人たちのためのトレーニングの説明会 (参加している人たち全員の名前と電話番号も分かった)、小企業のミーティング (私企業の資産報告も分かった)、小学校の教室 (子供たちの顔、声、個人情報が晒された)、等々があった。

このような状況を生んでいるのは、ウェブ検索エンジンのパワーと、Amazon がそのクラウドストレージシステムに選んだ技術的手段、見えにくければそれすなわちオンラインプライバシーだと思い込みがちなユーザーたちの誤解、それに予期せぬ結果を考慮しない Zoom が加わった要因だ:

ウェブ検索エンジン: Google やその他のウェブ検索エンジンは、名前またはコンテンツの中でパターンにマッチするものはどんなものでも手軽に見つけられるようにする。だからこそ、保護を受けていない会社や家庭の監視カメラの映像が単純な Google 検索で何千何万と見つかるのだ。しかも多くのカメラはそれと同一の名前の管理ページを持っている。Amazon の選択: Amazon の Simple Storage System (S3) は公開された“バケツ”を持つ。固有の名前を持ったストレージ収納庫を意味する用語だ。公開バケツは、ソフトウェアの配布や、研究者たちがデータセットを利用できるようにする目的で使われる。けれども多くの人たちが自分のバケツをうっかり公開に設定してしまったり、それをするとコンテンツが検索エンジンに索引付けされて公共のインターネットに接続していれば世界中の誰でもリンクだけで参照できてしまうと知らずに設定してしまったりというのが実情だ。こうして、多くの Zoom ビデオが公開の Amazon バケツで見つかる結果となる。見えにくさによるプライバシー: ユーザーたちは、ファイル名が分かりにくいものであったり、自分のアカウントなど誰も興味を持たないと思い込んだりして、それを公開しても別に何の害もないと結論付けてしまう。加えて、ビデオをオンラインに投稿することが及ぼすプライバシーへの影響を理解していない人たちも多い。Washington Post の記事は YouTube や Vimeo 上に数多くの Zoom 録画ビデオを見つけたと述べているし、プライベートな、あるいは特権的な情報あるいは映像が含まれていたり、教室の中の未成年者が含まれていたりするものさえあったという。(学校が子供たちの写真または映像を公開する場合にはそれがどのような形のものであれ明示的な許諾を得なければならないのが普通だ。)予期せぬ結果: 使い勝手の手軽さの目的で、Zoom は保存する録画ビデオに標準的なパターンによる名前を付ける方法を選んだ。確かにそれは写真やビデオをキャプチャするデバイスでは普通のことで、順次番号を付けるパターンの名前が多い。けれども公開されてアクセス可能なサイトに保存されることになる場合には、そのような方法は良くない。

Zoom には、まずは名前付けアルゴリズムを作り直してオンライン検索で容易に見つかるようなパターンを避けることでこの問題を緩和して欲しいものだ。あるいは、単純に録画をする人に名前の冒頭か末尾に自分の名前を入れることを義務付けるようにしてもよいかもしれない。

あなたに求められる行動: いくつかのことをすべきだろう:

公開されてアクセス可能な場所にプライベートな録画ビデオをアップロードしたことがないかを確認しておく。

参加したことがあるセッションのホストに連絡してこの問題について警告し、アップロードした場所を確認してもらう。

今後はミーティングの録画が終わる度に直ちにファイル名を変えて、検索可能なリンクが作られる可能性を避ける。

基本的な選択によって Zoom 荒らしを減らそう

公開されて利用可能な Zoom セッションはそれ自体がセキュリティのリスクである訳ではないので、世の中に“ズーム爆弾”が次々と出回っても直接 Zoom に責任があるとは言えない。これは、今回のパンデミックの時代に初めて登場した言葉だ。Zoom は無料レベルにさえもその内部に大きなパワーを提供しているが、大きなパワーには... 世の中には他人が悲しむ様子を見て楽しむのが人生の目標という者たちもいて、とんでもない不愉快な言動を生んでいる。

2020 年 4 月 4 日の時点で Zoom はいくつかの変更を施して 、ミーティングへの望まれない、あるいは嫌がらせの侵入者の可能性を減らそうとした:

無料レベルのアカウントとシングルホストの有料アカウント、および教育機関向けにアップグレードされたアカウントでは、すべてのミーティングでパスワードが有効となった。

上記のアカウントで作成されたミーティングはすべてパスワードが必須となり、無効化することはできなくなった。

参加者がミーティングに参加する方法やミーティングの種類にかかわらず、パスワードが必要となった。これで、スケジュールされていない“その場の”インスタントミーティングや、スケジュールによるミーティング、ダイヤルインの電話番号で参加する人たちにも対処が施される。

2020 年 4 月 4 日以前にスケジュールされたり作成されたりしたミーティングの大多数の種類のものに遡及的にパスワードが適用され、それらについては今後 URL の再配布またはパスワードの配布が必要になるかもしれない。

これらの変更はつまり、誰かが Zoom のミーティング ID を推測したり、パスワードを含まないミーティングリンクを見つけたりしても、それだけでは参加できないことを意味する。

ミーティングの URL には、下に示すような形でパスワードを含めることができる。パスワードなしで URL を共有したければ、?pwd=より前のボールド体で示した部分のみをコピーすればよい。(パスワードの URL への埋め込みを無効にするには Personal > Settings へ行って "Embed password in meeting link for one-click join" 設定をオフにすればよい。)

https://us04web.zoom.us/j/521248175 ?pwd=UTJYVlV3NDc1cDBjNk5GOX色々なフォーラムや、ソーシャルネットワークや、ウェブページなど、手で開いたり、あるいは自動化されたスクリプティングツールを使ってどんな人が見ているか分からないところには、決してミーティングのフル URL やパスワードを共有しないことを強くお勧めしたい。けれども、もしあなたが運営するミーティングでそれが必要であるのならば、いくつかの手順を踏むことで侵入者がそのリンクを使ってあなたの Zoom ミーティングに参加する可能性を減らすことができる。まず第一に、ミーティングについて公表する際には:

招待した参加者たちに、そのグループ、団体、あるいは運動の一員ではない第三者にをの URL を共有しないで欲しいとお願いする。

URL が届くということをあらかじめ知らせておいた上で、実際に URL を出すのはミーティング開始のすぐ前、例えば 30 分前にする。

ブラウザ内クライアントを有効にしない。Zoom はアプリをダウンロードせずウェブブラウザの中のみで働くクライアントの機能性を少し減らした。けれども、報道によれば悪意ある人が蹴り出された後で再び参加しようとする際にこのクライアントを使った方が容易にすり抜けられてしまうという。デフォルトで、ウェブアプリでの参加のオプションはオフになっている。 Personal > Settings へ行って “Show a ‘Join from your browser’ link.” のオプションがオフであることを確認しておこう。

第二に、公開 Zoom ミーティングをセットアップする際には、次のように設定する:

ミーティング ID については Generate Automatically を選んでおく。あなたの個人的ミーティング ID を公開ミーティングに使うのは良くない。

Participant Video をオフにする。参加者たちはいったんミーティングに参加してから自分でビデオをオンにできる。

"Enable join before host" をオフにして、あなた以外の人が勝手にミーティングを始めないようにしておく。

"Mute participants on entry" をオンにしておく。これも、参加者たちはいったんミーティングに参加してから自分でマイクロフォンをオンにできる。

必ず Enable Waiting Room をオンにしておく。このオプションは、人々がミーティングに入ってチャットしたり話したりスクリーンやビデオを共有したりできるようにする前に、その人の審査をできるようにする。全員を一度に待合室 (waiting room) に入れることもできるので、その人たちのリストをさっと眺めて、受け入れ可能と判断すればボタン一つで全員を招き入れられる。このオプションは 2020 年 4 月 4 日に Zoom があらゆるアカウントとあらゆるミーティングでデフォルトとしたが、あなたがミーティングごとにこのオプションをオフにすることもできるし、オフをあなたのアカウントのデフォルト設定にすることもできる。ごく小規模のミーティングや、広範囲に配布されてきた可能性のあるミーティングではそれも理に適っているかもしれない。大規模なミーティングでは、このオプションを管理する作業がかなり困難なものとなる。

Zoom はブログ記事の中で 、招かれざ客を抑止するためにミーティングをセットアップし管理するための多岐にわたる追加アドバイスを提供している。

この問題に引き続き注目を

この記事は相当に詳しいものになってしまったけれども、Zoom のセキュリティとプライバシーを巡るトラブルに関する問題点と選択肢のリストは残念ながらまだまだ到底語り尽くせていないのではないかと思う。実際、過去 48 時間のうちに私がこの記事を執筆して編集している間にも、新たな攻撃と、設計上の選択の謝り、プライバシーの懸念が 6 件も見つかった。

Zoom は“技術的負債”(technical debt) に陥っている。この会社の開発者たちは過去に多くのまずい決断をしたが、それらは修正が難しく費用もかかるものであった。Zoom が問題の核心に対処するために時間をかければかけるほど、将来の修正がますます困難になり、かかる費用もますます増える。なぜなら、修正のために加えるコードがその弱い基盤の上に築かれるからだ。

例えてみればこれは、基盤構造のメンテナンスを何年も先送りにし続けている都市のようなものだ。橋に塗装を施して新鮮で最新に見せかけることはできる。でも、いずれは橋の路盤に亀裂が入り、橋桁は芯まで錆び、メンテナンスを先送りにしたツケとして大掛かりな架け替え工事の必要となって我が身に跳ね返ってくる。(私はシアトル市に住んでいるので、know this この目で見て知っている 。)

この記事の最初の草稿を書いたのは Zoom が 2020 年 4 月 1 日にいろいろの発表をするより前のことだったが、その中で私は次のように書いた:

Zoom は過去を修正するために信じられない立ち位置にいる。まだ済ませていなければ、まず破壊プログラムを構築しなければならない。それを使って自らの製品を攻撃し、次の 5 個あるいは 500 個の弱点を見つけ出し、それらすべてに優先順位を付けて修正して行かねばならない。しかもそれを、セキュリティ研究者たちや、(さらにもっと重要なことに) 悪意ある人々が手を付けるより前に済ませなければならないのだ。

私には未来が予言できるのだろうか、それともこれは必要に迫られた予測であったのか、私は Zoom の CEO Eric Yuan の言葉 を読んで驚いた:

今後 90 日間にわたって、私たちは持ち得るリソースのすべてを注ぎ込んで問題点を先回りして識別し、対処し、修正することに専心いたします。また、その過程において透明性を確保することもお約束いたします。皆様の信頼を繋ぎ止めるために、必要なことはすべてしたいと考えています。

この会社は現在すべての機能を凍結して、信頼と、安全と、プライバシーに集中しようとしている。サードパーティにも、ユーザーにも、企業の情報セキュリティ担当者にも、助言を求めようとしている。現状がそれに値しようとしまいと、Zoom は現在の世界において最も重要な会社の一つだ。その責任のために、この会社は歩み出す必要がある。Yuan の言葉が、今や Zoom がその役割をしっかりと受け止めていることを意味するのだと願うばかりだ。

私は現在 Take Control Books シリーズに Zoom に関する本を執筆している最中なので、皆さんからの情報や助言をコメントに書き込んで頂けるとありがたい。それから、無料の Take Control of Working from Home Temporarily もぜひダウンロードして読んで頂けると嬉しい。この本は突然自宅で仕事をしなければならなくなった人たちのために私が書いたもので、ビデオ会議のためのヒントもたくさん載せてある。多くの Take Control 著者たち、TidBITS 編集者や寄稿者たち、その他の人たちからも体験談や洞察をたくさん頂いた。.

討論に参加